Propaganda

Todos sabemos que cuidar de nossa própria higiene pessoal é importante para nossa saúde e bem-estar. No mundo digital, precisamos estar cientes e cuidar de nossa cibernética. Embora o termo seja incomum, significa realizar verificações regulares e modificar alguns comportamentos para garantir a segurança online. É o tipo de conselho que oferecemos aqui na MakeUseOf regularmente diante de um novo vazamento ou ataque.

Vamos guiá-lo através de cinco etapas fáceis para melhorar sua higiene cibernética.

1. Mantenha o software atualizado

O software em que todos nós confiamos todos os dias não é perfeito. Quase todos os sistemas operacionais e aplicativos têm falhas ocultas em algum lugar do código. À medida que a falha se torna conhecida, os desenvolvedores a corrigem rapidamente e realizam atualizações de software. Como usuários, essas atualizações constantes podem ser frustrantes, mas sem eles falhas conhecidas podem ser exploradas e usadas para atacá-lo.

Ataques globais de ransomware como

Quero chorar e NotPetya ambos exploraram falhas conhecidas para espalhar seus malwares. No caso do WannaCry, a Microsoft havia publicado uma correção para essa exploração meses antes, mas muitos computadores não foram atualizados, causando infecções em massa.

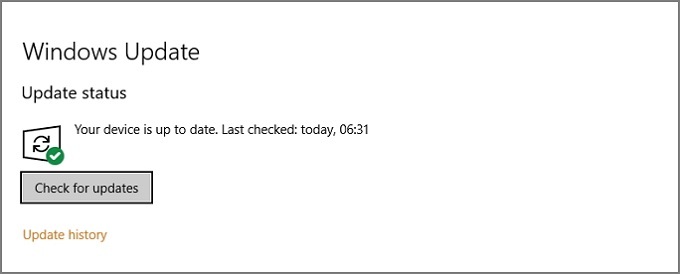

Felizmente, o processo de manter seu software atualizado nunca foi tão fácil. O Windows Update teve uma atualização própria na mudança para o Windows 10 para tornar-se menos invasivo Como gerenciar o Windows Update no Windows 10Para os loucos por controle, o Windows Update é um pesadelo. Ele funciona em segundo plano e mantém seu sistema seguro e funcionando sem problemas. Mostramos como funciona e o que você pode personalizar. consulte Mais informação . O macOS da Apple pode ser atualizado diretamente da Mac App Store Um guia completo para atualizar o software do seu MacNão existe uma solução única para todas as soluções de manutenção, por isso vale a pena entender como as atualizações para o seu Mac e seu software funcionam. consulte Mais informação juntamente com seus outros aplicativos. Com muitos de nós agora usando nossos smartphones como dispositivo principal, é importante garantir que o iOS e o Android estejam totalmente atualizados. Instale as atualizações de aplicativos o mais rápido possível, especialmente para aplicativos confidenciais, como serviços bancários online.

2. Executar backups regulares

Apenas alguns anos atrás, havia pouca opção nas opções de backup fáceis de usar, definir e esquecer. Agora, existem opções convenientes e fáceis de usar para quase todos os dispositivos e sistemas operacionais.

O Windows 10 tem uma variedade de opções de backup cozido diretamente no sistema operacional O melhor guia de backup de dados do Windows 10Resumimos todas as opções de backup, restauração, recuperação e reparo que encontramos no Windows 10. Use nossas dicas simples e nunca mais se desespere com os dados perdidos! consulte Mais informação , e isso sem toda a ótimo software de terceiros O melhor software de backup para WindowsSeus dados são frágeis - basta um pequeno acidente para perder tudo. Quanto mais backups você fizer, melhor. Aqui apresentamos o melhor software de backup gratuito para Windows. consulte Mais informação acessível. Obviamente, a Apple venceu a Microsoft ao soco por incorporação de Time Machine 3 maneiras de restaurar dados de backups do Time MachineAqui estão vários métodos para restaurar o seu Mac usando o Time Machine, incluindo o que fazer com a "pesquisa de backups do time machine". consulte Mais informação em 2007. Até nossos smartphones agora são salvos em backup automaticamente para o iCloud Como fazer backup do seu iPhone e iPadQuer saber como fazer backup do seu iPhone? Aqui está nosso guia simples para fazer backup do seu iPhone usando o iCloud ou o iTunes. consulte Mais informação ou Google Drive Como transferir facilmente todos os seus dados para um novo dispositivo AndroidQuando chegar a hora de mudar para um novo telefone, como você moverá todos os seus dados? Essas dicas facilitarão o processo e garantirão que você não perca nada. consulte Mais informação .

Armazenamento na núvem O que é a nuvem?A nuvem. Hoje em dia, é um termo muito discutido. O que é exatamente a nuvem? consulte Mais informação proliferou recentemente com ofertas disponíveis em quase todas as grandes empresas de tecnologia Dropbox vs. Google Drive vs. OneDrive: Qual armazenamento em nuvem é melhor para você?Você mudou a sua maneira de pensar sobre armazenamento em nuvem? As opções populares do Dropbox, Google Drive e OneDrive foram acompanhadas por outras pessoas. Ajudamos você a responder qual serviço de armazenamento em nuvem você deve usar. consulte Mais informação . Em um esforço para competir entre si, os serviços variam entre gratuitos e US $ 10 / mês. Você pode usar as ofertas generosamente espaçadas para fazer backup de seus arquivos - e tê-los a um alcance fácil, não importa onde você esteja.

Serviços como Amazon Cloud Drive Como compartilhar fotos ilimitadas com sua família no Amazon PrimeO Amazon Prime possui um novo recurso chamado Family Vault, que permite compartilhar fotos ilimitadas com sua família! Veja como tirar proveito disso agora. consulte Mais informação e Google Fotos Obtenha armazenamento ilimitado de fotos gratuito e muito mais com o Google FotosSe você não está usando esses recursos ocultos do Google Fotos, está realmente perdendo. (Dica: há armazenamento de fotos gratuito e ilimitado!) consulte Mais informação permitirá ainda que você armazene fotos ilimitadas sem custo adicional. Obviamente, se você preferir um backup local, sempre poderá usar um dispositivo NAS (Network Attached Storage) para depositar todos os seus arquivos. Os dispositivos NAS permitem até usar várias unidades para redundância aprimorada Coisas que você deve saber sobre redundância e backupsA redundância é frequentemente confundida com backups. De fato, os conceitos são relativamente semelhantes, embora com algumas diferenças importantes. consulte Mais informação .

3. Use um antivírus

Para usuários do Windows, é quase certo que um vírus, malware ou outro software não autorizado apareça no seu computador sem o seu consentimento. Durante os dias do Internet Explorer 6 e Windows XP, a suscetibilidade do sistema operacional à infecção foi uma piada Mais de 3 mitos contados sobre o Windows que não são verdadeiros (mais)Os odiadores do Windows gostam de contar mitos sobre o gigante do sistema operacional da Microsoft. Vamos ver se há alguma verdade nesses estereótipos. consulte Mais informação . Três iterações depois e o Windows 10 finalmente possui um antivírus robusto e embutido no proteção do Windows 4 razões para usar o Windows Defender no Windows 10No passado, o Windows Defender era ofuscado por outras opções, mas agora é um grande concorrente. Aqui estão algumas razões pelas quais você deve considerar abandonar seu conjunto de segurança em favor do Windows Defender. consulte Mais informação . Você pode ficar com o padrão, mas existem melhores opções lá fora O melhor software antivírus para Windows 10Deseja aumentar a segurança do seu PC? Aqui estão as melhores opções de software antivírus para o Windows 10. consulte Mais informação se você deseja ser totalmente protegido.

O equívoco de que os Macs são imunes a vírus e malware tem sido provado errado muitas vezes. É por isso que correr software antivírus no seu Mac 9 opções do Apple Mac Antivirus que você deve considerar hojeAté agora, você deve saber que os Macs precisam de software antivírus, mas qual deles você deve escolher? Esses nove conjuntos de segurança ajudarão você a ficar livre de vírus, cavalos de Troia e todos os outros tipos de malware. consulte Mais informação não é uma má ideia. À medida que os smartphones continuam a proliferar, invasores mal-intencionados transferem alguns de seus recursos para seus dispositivos móveis. Seu smartphone contém algumas das suas informações mais sensíveis, então você deveria tomar precauções Você precisa de aplicativos antivírus no Android? E o iPhone?O Android precisa de aplicativos antivírus? E o seu iPhone? Veja por que os aplicativos de segurança para smartphones são importantes. consulte Mais informação ali também.

4. Use uma senha melhor

Dada a quantidade de contas que todos usamos todos os dias, não é de admirar que muitos de nós confiem em simples e fácil de lembrar senhas como "123456" Keeper revela as 25 piores senhas de 20162016 foi notável pela quantidade de violações de dados tornada pública. O que nos dá uma visão das piores senhas que você pode usar no momento. consulte Mais informação . Essas senhas - que geralmente seguem os padrões de nossos teclados - são facilmente quebradas no caso de um vazamento de dados.

Usar uma senha mais forte e mais complexa pode ajudar, mas o problema de se lembrar facilmente dela permanece. Senhas complexas que são facilmente esquecidas frequentemente acabam sendo anotadas, o que prejudica a segurança do uso de uma senha melhor. Ao criar um padrão para suas senhas 6 dicas para criar uma senha inquebrável que você possa lembrarSe suas senhas não forem únicas e inquebráveis, é melhor abrir a porta da frente e convidar os assaltantes para almoçar. consulte Mais informação pode ajudar, não é uma solução à prova de balas.

Em vez disso, você deve procurar um gerenciador de senhas. Esses softwares úteis funcionam como um cofre digital seguro para todas as suas senhas Como os gerenciadores de senhas mantêm suas senhas segurasSenhas difíceis de decifrar também são difíceis de lembrar. Quer estar seguro? Você precisa de um gerenciador de senhas. Veja como eles funcionam e como eles mantêm você em segurança. consulte Mais informação , geralmente bloqueado com um Senha mestra. Isso significa que você só tem uma senha para lembrar antes que seu gerenciador de senhas desbloqueie seu repositório seguro.

Muitos gerenciadores de senhas ainda têm um recurso para gerar e armazenar automaticamente senhas seguras 7 superpotências inteligentes do gerenciador de senhas que você precisa para começar a usarOs gerenciadores de senhas possuem muitos recursos excelentes, mas você sabia sobre eles? Aqui estão sete aspectos de um gerenciador de senhas que você deve aproveitar. consulte Mais informação para você, removendo a necessidade de criar uma em primeiro lugar. Embora haja muitos benefícios para os gerenciadores de senhas, lembre-se de que eles não são perfeitos 4 razões pelos quais os gerentes de senha não são suficientes para manter suas senhas segurasOs gerenciadores de senhas são valiosos na batalha contínua contra hackers, mas eles não oferecem proteção suficiente por conta própria. Esses quatro motivos mostram por que os gerenciadores de senhas não são suficientes para manter suas senhas seguras. consulte Mais informação .

5. Cuidado com as ameaças on-line

Acostumamo-nos à ameaça sempre presente de pessoas que tentam manipular, enganar ou nos enganar em nossas vidas. Apesar dos primeiros ideais utópicos da Internet, essa tendência se espalhou online. A maioria de nós provavelmente já se deparou com uma variação do Golpe de e-mail nigeriano Os emails fraudulentos da Nigéria ocultam um segredo terrível? [Opinião]Outro dia, outro e-mail de spam cai na minha caixa de entrada, de alguma forma contornando o filtro de spam do Windows Live, que faz um bom trabalho de proteger meus olhos de todos os outros itens não solicitados ... consulte Mais informação , mas também existem muitas outras ameaças mais insidiosas.

Os golpistas estão sempre procurando novas maneiras de tirar proveito de nossos hábitos e rotinas. Isso levou à popularização de técnicas como phishing Como identificar um email de phishingCapturar um email de phishing é difícil! Os golpistas se apresentam como PayPal ou Amazon, tentando roubar suas informações de senha e cartão de crédito, e seu engano é quase perfeito. Mostramos como identificar a fraude. consulte Mais informação , vishing e smishing Novas técnicas de phishing para estar ciente de: Vishing e SmishingVishing e smishing são novas variantes perigosas de phishing. O que você deve procurar? Como você saberá uma tentativa de vishing ou smishing quando ela chegar? E você provavelmente será um alvo? consulte Mais informação . Todos os três ataques tentam induzi-lo a clicar em links fraudulentos ou a divulgar informações pessoais usando email, voz ou SMS. Ser capaz de localize um email de phishing Como identificar um email de phishingCapturar um email de phishing é difícil! Os golpistas se apresentam como PayPal ou Amazon, tentando roubar suas informações de senha e cartão de crédito, e seu engano é quase perfeito. Mostramos como identificar a fraude. consulte Mais informação ou Golpe de SMS Como identificar um golpe de SMS e o que fazer em seguidaO phishing por SMS (ou SMiShing) é o ato de phishing usando mensagens SMS. Eles são comuns, portanto, deve ser uma linha de ataque bem-sucedida para golpistas online. Mas como você pode identificar um golpe de SMS? consulte Mais informação pode ser inestimável no esforço de proteger seus dados.

Limpeza cibernética

Às vezes, pode parecer que não passa um dia sem outro vazamento, invasão ou ataque global de malware. Não é de admirar que acabemos com fadiga de segurança 3 maneiras de superar a fadiga da segurança e permanecer seguro onlineO cansaço da segurança - um cansaço para lidar com a segurança on-line - é real e está tornando muitas pessoas menos seguras. Aqui estão três coisas que você pode fazer para superar o cansaço da segurança e manter-se seguro. consulte Mais informação . Felizmente, ao gerenciar sua cibersegurança, você criou um obstáculo adicional para qualquer invasor explorador.

Se você quiser levar suas proteções de segurança adiante, adicione Autenticação de dois fatores O que é autenticação de dois fatores e por que você deve usá-laA autenticação de dois fatores (2FA) é um método de segurança que requer duas maneiras diferentes de provar sua identidade. É comumente usado na vida cotidiana. Por exemplo, pagar com cartão de crédito não exige apenas o cartão, ... consulte Mais informação (2FA) para suas contas online. O uso de uma rede virtual privada (VPN) é uma das melhores coisas que você pode fazer para melhorar sua segurança online 11 razões pelas quais você precisa de uma VPN e o que éAs redes privadas virtuais podem proteger sua privacidade. Explicamos o que exatamente eles fazem e por que você deve usar uma VPN. consulte Mais informação e afastar os bisbilhoteiros. Todos publicamos muitas informações on-line, mas se você quiser se manter protegido, existem coisas que você nunca deve compartilhar 5 exemplos de informações que você nunca deve publicar on-lineO que você publica online? Você compartilha sua localização, sua casa, seus dados bancários? Talvez você os compartilhe inadvertidamente? Se não tiver certeza, consulte nossas dicas e truques para evitar a publicação de informações pessoais online. consulte Mais informação .

Como você gerencia sua Cyber Hygiene? Você realiza regularmente todas essas tarefas? Há alguns que você acha que perdemos? Deixe-nos saber nos comentários!

James é o Editor de Guias de Compras e Hardware de Notícias da MakeUseOf e escritor freelancer apaixonado por tornar a tecnologia acessível e segura para todos. Paralelamente à tecnologia, também interessada em saúde, viagens, música e saúde mental. Licenciatura em Engenharia Mecânica pela Universidade de Surrey. Também pode ser encontrado escrevendo sobre doenças crônicas no PoTS Jots.