Propaganda

Você nunca pode ter muito cuidado no oeste selvagem que gostamos de chamar de Internet. Um lugar em que bandidos de carro podem aliviar seu dinheiro, sua identidade e a camisa das costas, se você não estiver vigilante o suficiente.

Não há razão para que você não possa subir a ponte levadiça e impedir que os bandidos entrem; muito grátis 7 downloads essenciais de segurança que você DEVE ter instalado consulte Mais informação (e baixo custo) ferramentas de software de segurança O melhor software antivírus para Windows 10Deseja aumentar a segurança do seu PC? Aqui estão as melhores opções de software antivírus para o Windows 10. consulte Mais informação Estão disponíveis. Não sabe o que usar? Os dez a seguir têm o selo de aprovação Mark O’Neill.

Um dos obstáculos mais absolutos da instalação de software e criação de contas baseadas na Web é ter que lembrar ainda outro senha. Afinal, todos nós sabemos que não devemos usar a mesma senha mais de uma vez - não é? Mas desde @ jHjddlrPoiQ # + 9nB @

não sai exatamente da língua como manteiga, acabamos seguindo o caminho mais fácil e, em vez disso, usamos algo realmente difícil como senha ou 123456. Então nos perguntamos por que somos invadidos com tanta facilidade.A melhor solução para esse dilema é usar um gerenciador de senhas. Todo mundo tem seu favorito (Última passagem LastPass for Firefox: o sistema de gerenciamento de senhas idealSe você ainda não decidiu usar um gerenciador de senhas para seus inúmeros logins on-line, é hora de dar uma olhada em uma das melhores opções: LastPass. Muitas pessoas são cautelosas ao usar ... consulte Mais informação , 1Password Deixe o 1Password for Mac gerenciar suas senhas e dados segurosApesar do novo recurso Keychain do iCloud no OS X Mavericks, ainda prefiro o poder de gerenciar minhas senhas no clássico e popular 1Password do AgileBits, agora em sua quarta versão. consulte Mais informação ), mas o meu favorito é KeePass KeePass Password Safe - O melhor sistema de senhas criptografadas [Windows, Portable]Armazene suas senhas com segurança. Completo com criptografia e um gerador de senhas decente - para não mencionar plugins para Chrome e Firefox - o KeePass pode ser o melhor sistema de gerenciamento de senhas disponível no mercado. Se vocês... consulte Mais informação , por várias razões. O banco de dados de senhas pode ser deixado no Dropbox para que possa ser aberto e usado em todos os computadores em que estou. A versão do iPhone pode ser desbloqueada por Touch ID Problemas com o Touch ID: solução de problemas do scanner de impressão digital do iPhone 5SNão há dúvida de que o iPhone 5S da Apple apresenta uma das melhores implementações da digitalização de impressões digitais, mas não foi fácil para todos. consulte Mais informação e a senha necessária copiada para a área de transferência, simplesmente tocando nela. O KeePass também possui um gerador de senhas PWGen - um gerador de senhas muito avançado [Windows]Se você não estiver usando senhas com criptografia forte até agora, está atrasado. Confiar no LastPass não é para todos. Não importa quanto software de segurança você tenha instalado, uma senha segura sempre será a base ... consulte Mais informação embutido e informa o quão forte é a senha antes de usá-la. Totalmente doce.

Caudas Seu interesse pela privacidade garantirá que você seja direcionado pela NSASim está certo. Se você se preocupa com a privacidade, pode ser adicionado a uma lista. consulte Mais informação (O Amnesic Incognito Live System) é um sistema operacional Linux seguro, executado em a rede Tor Navegação realmente privada: um guia não oficial do TorO Tor fornece navegação e mensagens verdadeiramente anônimas e não rastreáveis, além de acesso à chamada "Deep Web". O Tor não pode ser quebrado de maneira plausível por nenhuma organização do planeta. consulte Mais informação e foi projetado para ser executado a partir de um DVD ao vivo Os 50 usos legais para CDs ao vivoLive CDs são talvez a ferramenta mais útil em qualquer kit de ferramentas de nerds. Este guia de instruções do CD ao vivo descreve muitos usos que os CDs ou DVDs ao vivo podem oferecer, da recuperação de dados à melhoria da privacidade. consulte Mais informação ou um Stick USB ao vivo Instalação USB ao vivo coloca o Linux no seu pen drive com facilidadeInicialize uma das mais de cem distribuições Linux a partir de um disco USB. Com o Live USB, software que você pode executar em computadores Windows e Linux, são necessários apenas alguns cliques para ... consulte Mais informação . Não sou especialista em Linux nem por nada, mas achei o Tails muito fácil de configurar e usar.

Ao usá-lo, nenhum vestígio digital do que você faz será deixado no computador; portanto, este é o sistema ideal para testar um produto suspeito. software, visualize alguns arquivos confidenciais ou realize alguma navegação privada, sem permitir que vírus entrem no seu computador computador.

De fato, o Tails era o sistema operacional usado por Glenn Greenwald e Laura Poitras para se comunicar com Edward Snowden. Documentos revelados por Snowden mostram que a NSA tem sérios problemas para invadir o sistema Tails. Portanto, há uma boa razão para você usar o Tails.

Eu escrevi antes sobre o meu amor por Tunnelbear Configure uma VPN no seu iPhone em minutos com o TunnelbearPara aqueles que desejam ter privacidade absoluta e sem restrições geográficas enquanto navegam na Internet, uma rede virtual privada é o caminho a seguir. consulte Mais informação , e vale a pena mencionar novamente. A segurança vantagens de uma VPN Qual é a definição de uma rede privada virtualAs redes privadas virtuais são mais importantes agora do que nunca. Mas você sabe o que são? Aqui está o que você precisa saber. consulte Mais informação são numerosos, a ponto de não usando uma VPN 6 VPNs sem logon que levam a sério a sua privacidadeNuma época em que todos os movimentos online são rastreados e registrados, uma VPN parece uma escolha lógica. Analisamos seis VPNs que levam seu anonimato a sério. consulte Mais informação pode ser visto por alguns como totalmente imprudente.

Primeiro de tudo, se você estiver usando uma conexão Wi-Fi não segura (por exemplo, na Starbucks ou no aeroporto), não será totalmente seguro usá-lo. Qualquer pessoa com o equipamento certo pode bisbilhotar sua conexão e obter informações confidenciais, como nomes de usuário e senhas, bate-papos por mensagens instantâneas, detalhes bancários online O serviço bancário on-line é seguro? Principalmente, mas aqui estão 5 riscos que você deve conhecerHá muito o que gostar nos serviços bancários online. É conveniente, pode simplificar sua vida, você pode até obter melhores taxas de economia. Mas o banco on-line é tão seguro quanto deveria ser? consulte Mais informação , e assim por diante. Uma VPN interrompe tudo isso, criptografando os dados que entram e saem do seu computador e o torna parece que você está em outro país (atribuindo a você um endereço IP estrangeiro no país de sua escolha).

O que eu gosto sobre Tunnelbear inclui o fato de ser barato (US $ 5 por mês para uso ilimitado), eles fornecem suporte para vários países, o aplicativo é muito fácil de usar, eles têm um Extensão do Chrome, muito rápida e fácil de usar, o aplicativo para smartphone é muito bem projetado e, no geral, as conexões são extremamente estábulo. Muito raramente tive a conexão cair comigo, no ano passado.

Acabei de mencionar como as mensagens instantâneas podem ser interceptadas por uma conexão Wi-Fi não segura. É por isso que você deve considerar seriamente o uso do OTR (Off The Record) para criptografar suas mensagens instantâneas.

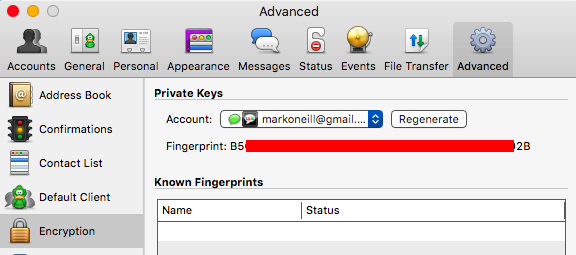

OTR trabalha com Pidgin (Windows) e Adium (Mac OS X). É um plugin que você adiciona ao Pidgin ou Adium largando-o no diretório de plugins desse aplicativo de bate-papo. Ao reiniciá-lo, você notará que um cadeado está agora na janela de bate-papo. Você precisará gerar chaves privadas, mas o plug-in faz um bom trabalho ao configurar tudo isso para você.

Você pode solicitar um bate-papo criptografado ou insistir nele. Mas lembre-se de que a outra pessoa no chat também deve ter o OTR instalado para que isso funcione. Documentos de Snowden também revelam que a NSA tentou e falhou em decifrar o OTR.

Se você deseja criptografar seus e-mails, é hora de avançar para PGP (Privacidade Muito Boa) PGP Me: Muito boa privacidade explicadaPretty Good Privacy é um método para criptografar mensagens entre duas pessoas. Veja como ele funciona e se é capaz de ser examinado. consulte Mais informação .

Se você usa o Apple Mail, o Mozilla Thunderbird ou o Microsoft Outlook, já está coberto com plug-ins especializados (Apple Mail | Microsoft Outlook). Mas se o email da área de trabalho não é o seu show, e você é mais um tipo de cara baseado em webmail, existem alguns bons plugins para o Gmail, especialmente Mymail-Crypte Mailvelope. Embora possam eventualmente ser redundantes pelo desenvolvimento ativo do Google de um plug-in de criptografia PGP oficial chamado De ponta a ponta, que está atualmente em seu estágio alfa.

O PGP funciona gerando um par de chaves - uma privada (também conhecida como "secreta") e outra pública (aqui está minha chave pública). Se você clicar nesse link, verá que minha chave pública é uma quantidade muito longa de palavras sem sentido. Você pode entregar livremente sua chave pública a todos, mas DEVE manter a chave secreta... bem, secreta. Se você quiser enviar uma mensagem para alguém, use sua chave pública para criptografar e enviar a mensagem, e eles poderão descriptografar e ler a mensagem usando sua chave privada. Como a chave privada é privada apenas para o proprietário, apenas o destinatário pode decifrar a tagarelice.

Se o uso de uma rede privada virtual lhe parecer um pouco demais, use pelo menos o HTTPS Everywhere.

O plugin para Chrome e Firefox foi desenvolvido pelo Fundação da fronteira eletrônica (sobre o qual eu escrevi antes The Electronic Frontier Foundation - O que é e por que é importanteA Electronic Frontier Foundation é um grupo internacional sem fins lucrativos sediado nos EUA, comprometido com a luta pelos direitos digitais. Vamos dar uma olhada em algumas de suas campanhas e como elas podem ajudá-lo. consulte Mais informação ). O HTTPS Everywhere criptografa suas visitas a sites, tornando sua privacidade mais segura. Mantém o texto dos seus emails de saída em privado. Isso torna as coisas mais difíceis para qualquer pessoa que esteja tentando acessar sua conexão Wi-Fi se estiver tomando um café com leite no Starbucks. E ao pagar por algo on-line usando seu cartão de crédito, o HTTPS criptografa seus detalhes de pagamento para que não sejam interceptados no caminho.

O plug-in não funciona com todos os sites. Nesse caso, se o site é realmente importante para você, você pode colocá-lo na lista de permissões, para que somente os sites regulares http é usado. Mas não oculta quais sites você visitou. O HTTPS Everywhere também não funciona com sites que não oferecem suporte ao protocolo https. Portanto, existem algumas limitações. Mas é melhor que nada, e a maioria dos grandes sites é compatível.

Se você não deseja instalar e usar o sistema operacional Tails, faça pelo menos o download o navegador Tor Como o Projeto Tor pode ajudá-lo a proteger sua própria privacidade onlineA privacidade tem sido um problema constante em praticamente todos os principais sites que você visita hoje, especialmente nos que lidam com informações pessoais regularmente. No entanto, embora a maioria dos esforços de segurança esteja atualmente direcionada para o ... consulte Mais informação . O navegador Tor foi projetado para mantê-lo anônimo enquanto você navega na web. Também permite que você para visitar o ventre escuro da Internet Como encontrar sites ativos .Onion Dark Web (e por que você pode querer)A Dark Web, em parte, consiste em sites .onion, hospedados na rede Tor. Como você os encontra e para onde ir? Me siga... consulte Mais informação - o assim chamado "Dark Web Aqui está o quanto sua identidade pode valer na Dark WebÉ desconfortável pensar em si mesmo como uma mercadoria, mas todos os seus dados pessoais, desde o nome e o endereço até os detalhes da conta bancária, valem algo para os criminosos on-line. Quanto você vale? consulte Mais informação ", Onde traficantes de drogas, pornógrafos e pistoleiros exercem seu ofício (então eu ouvi - eu realmente não naveguei!).

A única desvantagem do uso do Tor é que ele é bastante lento, pois sua conexão com a Internet é constantemente redirecionada. O lado positivo, além de todo o anonimato, é que o navegador é portátil. Portanto, você pode executá-lo em um pendrive e não deixar vestígios no computador em que está. Também é multiplataforma (Windows, Mac OS X, Linux).

Durante toda a tempestade na NSA, a chanceler alemã Angela Merkel descobriu que seu telefone estava sendo tocado. Portanto, se o chanceler alemão de todas as pessoas não está a salvo de pessoas que a ouvem chamando o relógio falador, então o que espera o resto de nós? É por isso que você precisa começar a criptografar suas chamadas telefônicas.

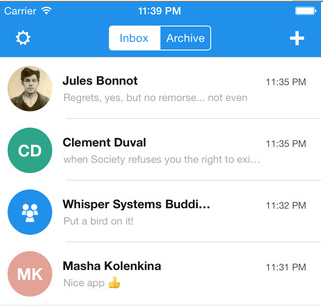

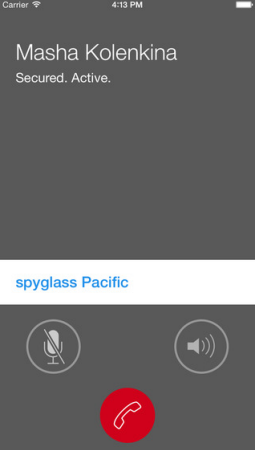

O Signal é um aplicativo de código aberto gratuito para iOS e Android que imita um pouco o WhatsApp. Você pode enviar mensagens instantâneas com texto, fotos e vídeo para outros sinalizadores que possuem o aplicativo e seu número de telefone. Mas você também pode ligar para essa pessoa e a ligação será criptografada.

Eu tentei no passado e a qualidade do som para as chamadas foi extremamente boa. Eu fiquei muito impressionado.

Sendo um enorme TrueCrypt Guia do usuário do TrueCrypt: proteja seus arquivos particularesPara realmente manter seus dados seguros, você precisa criptografá-los. Não tem certeza de como começar? Você precisa ler o manual do usuário TrueCrypt de Lachlan Roy e aprender a usar o software de criptografia TrueCrypt. consulte Mais informação discípulo, fiquei muito chateado quando eles anunciaram que o projeto estava sendo descontinuado. O que vou usar agora para esconder todas as minhas fotos de Katy Perry? Então fiquei um pouco apaziguado quando descobri que outra versão estava saindo com um nome diferente - VeraCrypt. É totalmente idêntico ao TrueCrypt, exceto por algumas mudanças cosméticas na aparência e um nome realmente irritante. Vera? Sério caras? Esse é o melhor nome que você poderia inventar?

O VeraCrypt (assim como seu antecessor) é um aplicativo de software gratuito que permite criar pastas criptografadas (chamadas “volumes”). Você também pode criptografar um disco rígido inteiro, Pen drive Como criar uma partição verdadeiramente oculta com o TrueCrypt 7 consulte Mais informação , partição ou disco rígido externo, mas isso é obviamente um pouco mais avançado. Você também pode criar um "volume oculto", que é essencialmente um volume dentro de um volume.

Quando você tiver criado o volume, abra-o usando a interface mostrada acima. Ele será "montado" em um dos seus discos rígidos como uma pasta. Basta colocar o que deseja ocultar e desmontar novamente.

Quando o TrueCrypt estava por perto, os pornógrafos infantis estavam usando-o para esconder seus pequenos segredos sujos, e o FBI tinha sérios problemas para quebrar os volumes. Tanto que os pervertidos foram levados ao tribunal para serem ordenados por um juiz a entregar a senha ou ir para a cadeia por desrespeito ao tribunal. Só posso supor que o VeraCrypt tenha a mesma força de criptografia.

Um dos padrões de criptografia que você pode escolher ao criar seu volume é o AES, que aparentemente é o que o governo dos EUA usa para proteger seus documentos até o nível Top Secret. Então, isso diz uma coisa.

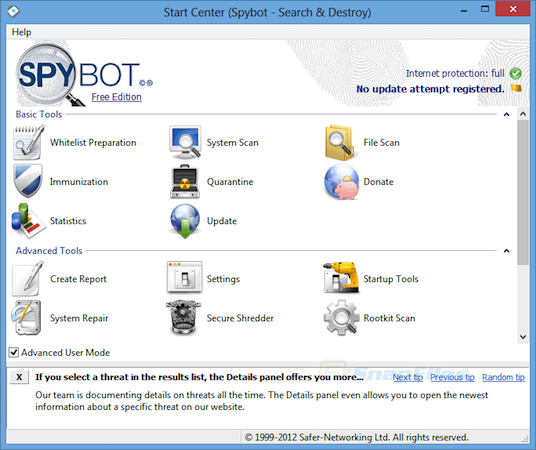

Termino com uma opção bastante anticlimática, mas é um aplicativo sólido que nunca me decepcionou uma vez (ao contrário do MalwareBytes - não me inicie nesse ramo). O Spybot Search and Destroy (Deus, eu amo esse nome!) É um aplicativo que pesquisa os lugares mais profundos do seu computador para encontrar intrusos desagradáveis que não deveriam estar lá.

Existem três versões disponíveis - a Free Edition, a Home Edition e a Pro Edition. Os dois últimos são planos pagos. A versão gratuita oferece excelente rastreamento anti-malware e anti-spyware, mas não em tempo real. Você precisa pressionar manualmente o botão para ativá-lo; portanto, lembre-se de atualizar o aplicativo regularmente e executá-lo.

A edição Home, por US $ 13,99, oferece tudo, desde a versão gratuita, bem como um antivírus. A versão Pro, por US $ 25,99, oferece tudo isso, além de um “Boot CD Creator” e um scanner de aplicativo para iPhone. Ambos os planos pagos oferecem monitoramento em tempo real, várias atualizações diárias e agendamento de tarefas.

E o Spybot é um realmente bom pedaço de software. Ele matou várias criaturas desagradáveis do meu sistema que o MalwareBytes perdeu. Isso rendeu meu amor eterno e devoção.

Então, quais defesas de segurança você instalou?

O que você usa para manter os bandidos afastados? Nos comentários, quais aplicativos de software de segurança ajudam a dormir melhor à noite, sabendo que a ponte levadiça está firme.

Créditos da imagem:cavaleiro vigiando por Algol via Shutterstock

Mark O'Neill é um jornalista freelancer e bibliófilo, que publica artigos desde 1989. Por 6 anos, ele foi o editor-chefe do MakeUseOf. Agora ele escreve, bebe muito chá, luta de braço com seu cachorro e escreve mais um pouco. Você pode encontrá-lo no Twitter e no Facebook.