Propaganda

Todos nós fomos tentados a usar o Wi-Fi público: é gratuito, economiza sua permissão de dados e é sempre útil para acelerar o tempo de carregamento.

Você pode amar o Wi-Fi público - mas os hackers também.

Aqui estão apenas algumas maneiras pelas quais os cibercriminosos podem acessar seus dados privados e potencialmente roubar sua identidade e o que você pode fazer para se proteger.

1. Ataques do homem do meio

O termo tecnológico, homem do meio (MITM) O que é um ataque do tipo intermediário? Jargão de segurança explicadoSe você já ouviu falar de ataques "intermediários", mas não sabe ao certo o que isso significa, este é o artigo para você. consulte Mais informação é um ataque pelo qual terceiros interceptam as comunicações entre dois participantes. Em vez de os dados serem compartilhados diretamente entre servidor e cliente, esse link é quebrado por outro elemento. O seqüestrador não convidado, em seguida, apresenta sua própria versão de um site para exibir, adicionando suas próprias mensagens.

digite uma senha com 8 caracteres ou menos pic.twitter.com/ICtuHwR1uw

- Zach Leatherman (@zachleat) 20 de setembro de 2016

Qualquer pessoa que utilize Wi-Fi público é especialmente vulnerável a um ataque MITM. Como as informações transmitidas geralmente não são criptografadas, não é apenas o ponto de acesso público - são seus dados também. Você também pode gritar seus detalhes. Um roteador comprometido pode aspirar muito material pessoal de maneira relativamente simples: basta acessar seus e-mails, por exemplo, para que os hackers acessem seus nomes de usuário, senhas e mensagens privadas, e muito mais além 6 maneiras que seu endereço de email pode ser explorado por golpistasO que acontece quando um golpista invade sua conta de email? Eles podem explorar sua reputação, contas financeiras e muito mais. consulte Mais informação !

O mais preocupante é se você usar serviços bancários on-line ou trocar detalhes de pagamento por e-mails ou mensagens instantâneas.

O que você pode fazer? Não insira dados se você receber uma notificação de que um site pode não ser genuíno. Mesmo se você estiver desesperado. As credenciais de um site são verificadas usando certificados SSL / TSL O que é um certificado SSL e você precisa de um?Navegar na Internet pode ser assustador quando informações pessoais estão envolvidas. consulte Mais informação , então leve a sério as mensagens de aviso sobre autenticidade.

O Wi-Fi público pode não ser criptografado, mas empresas de comércio eletrônico como PayPal, eBay e Amazon empregam suas próprias técnicas de criptografia. (De fato, a maioria dos sites importantes que solicitam uma senha usa criptografia.) Você pode verificar isso consultando o URL. Se é um endereço HTTPS O que é HTTPS e como ativar conexões seguras por padrãoAs preocupações de segurança estão se espalhando por todo o mundo e alcançaram a vanguarda da mente de quase todos. Termos como antivírus ou firewall não são mais um vocabulário estranho e não são apenas entendidos, mas também usados por ... consulte Mais informação - que "S" adicional significa "Seguro" - há algum nível de criptografia. Um plug-in como HTTPS em todo o lado forçará seu navegador a usar como padrão as transmissões criptografadas, quando disponíveis.

2. Conexões Wi-Fi falsas

Essa variação de um ataque MITM também é conhecida como "Gêmeo do Mal". A técnica intercepta seus dados em trânsito, mas ignora qualquer sistema de segurança que um ponto de acesso Wi-Fi público possa ter.

Alguns anos atrás, Doutor quem mostrou os perigos da tecnologia, em particular o problema causado pela conexão com um roteador malicioso. Nesse caso, os usuários foram integrados a uma inteligência alienígena - reconhecidamente improvável. Mas, na realidade, as vítimas poderiam estar entregando todas as suas informações privadas, apenas porque foram induzidas a ingressar na rede errada.

É bastante fácil configurar um ponto de acesso falso (AP) e vale a pena o esforço para cibercriminosos. Eles podem usar qualquer dispositivo com recursos da Internet, incluindo um smartphone, para configurar um ponto de acesso com o mesmo nome de um ponto de acesso genuíno. Qualquer dado transmitido enviado após ingressar em uma rede falsa passa por um hacker.

O que você pode fazer? Existem algumas dicas a serem lembradas como identificar o Wi-Fi público "Evil Twin". Suspeite se você vir duas conexões de rede com nomes semelhantes. Se eles estiverem em uma loja ou restaurante associado, converse com a equipe local. Da mesma forma, alerte o gerenciamento se você estiver no trabalho e detectar um ponto de acesso falso.

As novas regras da UE decretam Wi-Fi público gratuito para todas as cidades, via @ExtremeTechpic.twitter.com/eACNfdVBLM

- VPN FREEDOME da F-Secure (@FreedomeVPN) 21 de setembro de 2016

Recomendamos sempre o uso de um rede virtual privada (VPN) Qual é a definição de uma rede privada virtualAs redes privadas virtuais são mais importantes agora do que nunca. Mas você sabe o que são? Aqui está o que você precisa saber. consulte Mais informação . Isso estabelece um nível de criptografia entre o usuário final e um site, para que os possíveis dados interceptados sejam ilegíveis por um hacker sem a chave de descriptografia correta. Você tem vários motivos para usar uma VPN 8 instâncias em que você não estava usando uma VPN, mas deveria ter sido: a lista de verificação da VPNSe você ainda não pensou em assinar uma VPN para proteger sua privacidade, agora é a hora. consulte Mais informação e, definitivamente, é combater os ataques MITM em suas inúmeras formas.

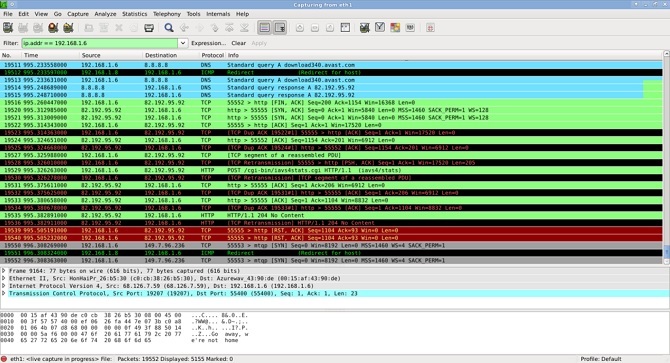

3. Cheirar pacotes

É um nome divertido, mas a prática real de "cheirar pacotes" está longe de ser motivo de riso. Esse método permite que um hacker obtenha informações no ar e as analise na sua própria velocidade.

Isso é relativamente simples e nem ilegal em alguns casos. Seriamente. David Maimon, professor assistente da Universidade de Maryland, investigou os perigos do uso de Wi-Fi público e disse:

Quando começamos, tivemos que obter aprovação e a equipe jurídica de Maryland verificou se não há problema em cheirar e não encontrou nenhuma lei que o impedisse de cheirar. As faixas antes de você fazer login no Wi-Fi público, onde você concorda com os termos de uso, às vezes mencionam especificamente você não tem permissão para cheirar e isso a torna ilegal, mas se não houver banner, não será ilegal em tudo.

Um dispositivo transmite um pacote de dados através de uma rede não criptografada, que pode ser lida por software livre como o Wireshark. Isso mesmo: é grátis. Procure on-line e você verá guias de "como fazer", ensinando como usar o Wireshark. Por quê? Porque é uma ferramenta útil para analisar o tráfego da Web, incluindo, ironicamente, a localização de cibercriminosos e vulnerabilidades que precisam de correções.

No entanto, os hackers podem obter uma abundância de dados e depois digitalizá-los à vontade para obter informações importantes, como senhas.

O que você pode fazer? Novamente, você precisa confiar em criptografia forte, por isso recomendamos uma VPN. Se você não tiver certeza disso, verifique se os sites que exigem informações particulares usam certificados SSL / TSL (procure HTTPS).

4. Sidejacking (seqüestro de sessão)

O sidejacking depende da obtenção de informações por meio do sniffing de pacotes. Em vez de usar esses dados de forma retroativa, no entanto, um hacker os usa no local. Pior ainda, ignora alguns graus de criptografia!

Aviso sobre wifi grátis 'sidejacking' do BBB: algumas redes falsas usam nomes genéricos como coffee_shop1 para enganá-lo, roubar informações # liveonk2

- Kerry Tomlinson (@KerryTNews) 25 de junho de 2014

Os detalhes de login geralmente são enviados através de uma rede criptografada (espero) e verificados usando as informações da conta mantidas pelo site. Isso então responde usando cookies enviados para o seu dispositivo. Mas o último nem sempre é criptografado - um hacker pode invadir sua sessão e obter acesso a quaisquer contas privadas nas quais você está conectado.

Embora os cibercriminosos não consigam ler sua senha por meio de ataques secundários, eles podem baixar malware que obteria esses dados, inclusive o Skype. Além disso, eles podem obter muitas informações para roubar sua identidade. Uma quantidade de dados pode ser inferida apenas da sua presença no Facebook!

Os hotspots públicos são especialmente atraentes para esse hack, porque geralmente há uma alta porcentagem de usuários com sessões abertas. A extensão do Firefox, Firesheep demonstrado a facilidade com que o sidejacking pode ser realizado, forçando o Facebook e o Twitter a exigir HTTPS ao fazer login.

Viu que "IsThisTheKrustyKrab?" Era um nome de wifi…

Adivinhação de senha "NoThisIsPatrick"

Status atual: pic.twitter.com/QSWxmZjdsbJack Peterman? (@JackPetermann) 24 de setembro de 2016

O que você pode fazer? Novamente, o HTTPS oferece um bom nível de criptografia; portanto, se você realmente precisar acessar sites que exijam informações pessoais, faça-o por meio dessa conexão segura. Da mesma forma, uma VPN deve combater o sidejacking.

Como medida de segurança adicional, sempre desconecte-se ao sair de um ponto de acesso ou corra o risco de permitir que um hacker continue usando sua sessão. Com o Facebook, você pode pelo menos verificar os locais em que está conectado e sair remotamente.

5. Ombro-Surf

Isso pode parecer óbvio, mas geralmente esquecemos esse tipo de medidas simples de segurança.

Sempre que usar um caixa eletrônico, verifique as pessoas ao seu redor, certificando-se ninguém está espiando quando você digita seu PIN Como os golpistas podem usar caixas eletrônicos para limpá-loEsse caixa eletrônico na parede do banco local pode parecer uma maneira fácil de obter dinheiro, mas você precisa garantir que os golpistas não cheguem lá primeiro. consulte Mais informação .

Também é um perigo quando se trata de Wi-Fi público. Se uma ou mais pessoas estiverem andando por aí quando você estiver visitando sites particulares, fique desconfiado. Não envie nada pessoal como uma senha. É uma fraude muito básica, mas que certamente ainda funciona para traficantes e hackers.

Um "surfista do ombro" talvez nem precise ficar atrás de você: apenas assistir o que você digita pode dar aos criminosos algo para trabalhar 10 dos mais famosos e melhores hackers do mundo (e suas histórias fascinantes)Hackers de chapéu branco versus hackers de chapéu preto. Aqui estão os melhores e mais famosos hackers da história e o que estão fazendo hoje. consulte Mais informação .

O que você pode fazer? Seja vigilante. Saiba quem está ao seu redor. Às vezes, um pouco de paranóia pode ajudar. Se você não tem certeza das pessoas ao seu redor, não faça nada em particular.

Não subestime a importância do que você está preenchendo ou lendo: informações médicas podem ser úteis para ladrões de identidade 5 razões pelas quais o roubo de identidade médica está aumentandoOs golpistas desejam seus dados pessoais e informações da conta bancária - mas você sabia que seus registros médicos também lhes interessam? Descubra o que você pode fazer sobre isso. consulte Mais informação , por exemplo. Se for um documento ou página da web que você não gostaria que mais ninguém visse, tome precauções para impedir que isso aconteça.

Outra opção é comprar uma tela de privacidade - o que limita a quantidade de pessoas que podem ver o que está na sua tela - ou faça você mesmo Mantenha os olhos curiosos com uma tela de privacidade do computadorSeus colegas de trabalho estão prestando muita atenção à sua exibição? Uma tela de privacidade pode ajudar - aqui estão suas opções. consulte Mais informação !

Conte-me mais sobre VPNs!

A principal preocupação com o Wi-Fi público é a falta de criptografia. As VPNs mencionadas embaralham suas informações pessoais para que, sem a chave de descriptografia correta, elas não possam ser lidas (na maioria dos casos, de qualquer maneira). Se você usa pontos de acesso regularmente, é essencial usar uma VPN.

Felizmente, você encontrará várias VPNs completamente gratuitas 8 serviços VPN totalmente gratuitos para proteger sua privacidadeVPNs de dados ilimitadas e gratuitas não existem, a menos que sejam fraudes. Aqui estão as melhores VPNs gratuitas gratuitas que você pode experimentar com segurança. consulte Mais informação , tanto para laptops quanto para dispositivos como smartphones. O Opera estendeu seu serviço de VPN do Windows e Mac para telefones Android, por exemplo, ou você poderia usar plug-ins no Chrome As 10 melhores extensões gratuitas de VPN para o Google ChromeAqui estão as melhores extensões VPN gratuitas para o Chrome bloquear rastreadores, ignorar o bloqueio de região e muito mais. consulte Mais informação . Se você faz a maioria dos seus negócios particulares em um smartphone, confira esses aplicativos para Android As 5 melhores VPNs para AndroidPrecisa de uma VPN para o seu dispositivo Android? Aqui estão as melhores VPNs para Android e como começar com elas. consulte Mais informação ou esses Serviços de VPN para o seu iPhone ou iPad 2 Serviços VPN gratuitos para navegação segura no seu dispositivo iOS consulte Mais informação .

A grande maioria de nós usa Wi-Fi público, mas precisamos ter mais cuidado com isso, e as VPNs são essenciais para o arsenal de pessoas preocupadas com a segurança. Também é uma boa ideia impedir que seus dispositivos se conectem automaticamente a redes Wi-Fi abertas Fique seguro! Como impedir que seus dispositivos se conectem automaticamente a redes Wi-FiA conexão automática a redes sem fio economiza tempo, mas pode ser um risco à segurança. Hora de parar de se conectar automaticamente ao Wi-Fi! consulte Mais informação .

Quando ele não está assistindo televisão, lendo livros e quadrinhos da Marvel, ouvindo The Killers e obcecado por idéias de roteiro, Philip Bates finge ser um escritor freelancer. Ele gosta de colecionar tudo.