Propaganda

RAID é um acrônimo para Rabundante UMAraio de Eundependente Dé um recurso essencial do hardware do servidor que garante a integridade dos dados. Também é apenas uma palavra chique para dois ou mais discos rígidos conectados juntos para adicionar algumas funcionalidades adicionais. Por que você quer fazer isso? Leia.

RAID é um acrônimo para Rabundante UMAraio de Eundependente Dé um recurso essencial do hardware do servidor que garante a integridade dos dados. Também é apenas uma palavra chique para dois ou mais discos rígidos conectados juntos para adicionar algumas funcionalidades adicionais. Por que você quer fazer isso? Leia.

Configurações RAID

Primeiro, é muito difícil descrever as tecnologias RAID como um todo, porque as diferentes configurações disponíveis para você criar funcionalidades muito diferentes - mas todas elas se concentram na velocidade ou confiabilidade. Vamos dividi-los:

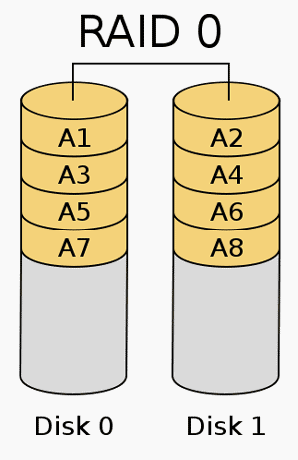

RAID 0: distribuído

Essa configuração tem tudo a ver com velocidade. Em suma, os dados estão espalhados por vários discos (listrado na verdade) - em vez de serem gravados em apenas um. Isso supera as limitações de velocidade de uma única unidade, de modo que o desempenho é teoricamente multiplicado pelo número de discos que você está usando.

É um conceito semelhante a ter 4 núcleos em sua CPU - em vez de escrever sequencialmente instruções para uma CPU, você envia partes diferentes para 4 CPUs diferentes e recebe as respostas de volta 4 vezes rapidamente. Você também pode usar o espaço combinado de todas as unidades, para que 2 x 1 TB em uma configuração distribuída sejam mostrados como uma única unidade de 2 TB.

Por outro lado, você também tem tantos pontos de falha quanto as unidades que estiver usando - se apenas uma dessas unidades falhar, todos os seus dados serão perdidos. Na realidade, então, essa configuração raramente é usada. Se os dados não forem tão valiosos, convém configurar um RAID0 em um servidor doméstico ou mesmo em uma máquina de desktop.

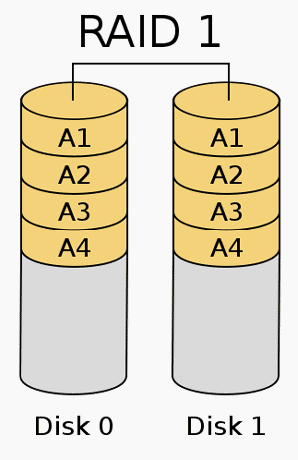

RAID 1: espelhado

Essa configuração é sobre integridade de dados e é muito mais fácil de explicar. Em uma configuração de RAID 1, os dados são espelhados para as outras unidades - um backup completo de tudo é mantido o tempo todo, porque os bits de dados são gravados simultaneamente em unidades diferentes, ao mesmo tempo. Por esse motivo, você obtém apenas o espaço total da unidade em uma única unidade; portanto, 2 unidades de 1 TB configuradas para espelhar uma à outra fornecerão apenas 1 TB de espaço total.

Esse é talvez o uso mais comum no mundo real quando dois discos estiverem disponíveis. Quando um morre, os dados ainda estão 100% disponíveis e prontos para uso, mas o processo de "reconstrução" da matriz de dados na unidade de substituição pode demorar muito tempo.

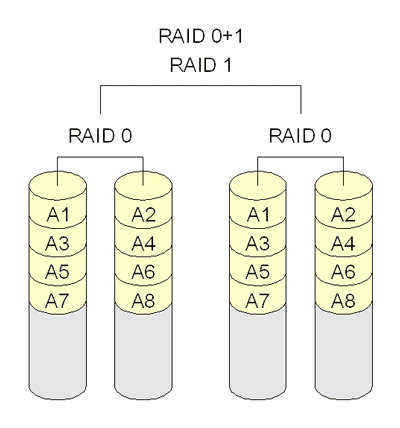

RAID 0 + 1: listrado e espelhado

Isso combina o melhor dos dois mundos, aninhando configurações de RAID, mas requer pelo menos 4 discos. 2 conjuntos de 2 discos distribuídos são configurados, cada um replicado para o outro. O RAID 1 + 0 também existe, mas não varia o suficiente para justificar uma explicação separada - é um caso de descascar seus espelhos em vez de espelhar suas listras!

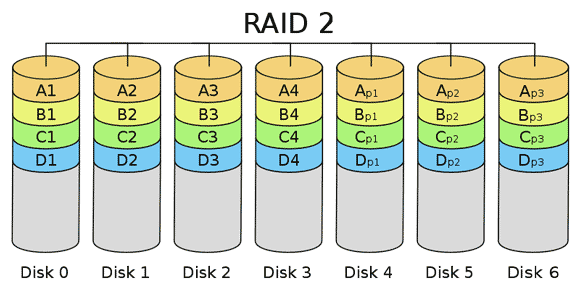

RAID 2 e superior: bits de paridade

Com três discos, é possível obter um bom comprometimento de desempenho e integridade usando o que é chamado de disco de paridade. Para explicar isso, pense em uma escala de bits em vez de unidades inteiras.

Um bit de paridade é simplesmente uma combinação XOR nos outros bits. XOR é uma operação lógica avaliada como verdadeira se apenas um dos dois bits de entrada for verdadeiro. Veja a tabela a seguir, onde P é o bit de paridade.

A B P

0 0 0

0 1 1

1 0 1

1 1 0

Agora, isso é muito útil para verificar erros e reparar os dados. Se você apagasse todo o B coluna, você pode reconstruí-lo simplesmente porque ainda possui o bit de paridade e UMAe, considerando-os, existe apenas uma resposta possível por pouco B.

Agora, deve ser fácil perceber que, mesmo que tivéssemos unidades de 2 x 1 terabyte de bits, ainda poderíamos criar uma paridade para cada bit e colocá-la em uma terceira unidade com tamanho de terabyte. E isso é RAID3. Com uma matriz de 3 discos, 2 são usados para distribuir os dados, espalhando-os para desempenho. A terceira unidade cria um conjunto de paridades e, se qualquer uma dessas unidades morrer, podemos usar as outras 2 para recuperá-lo por completo.

Não entrarei em detalhes sobre o RAID 3, 4, 5 e 6 porque são basicamente todas as variantes de onde e como os bits de paridade são armazenados ou derivados, e precisamente quanto de recuperação pode ser feita. Se você quiser ler sobre eles, sugiro a extensa Página da Wikipedia no tópico

pode Eu uso RAID no meu PC doméstico? Devemos EU?

O OSX e o Windows têm a capacidade de criar configurações de RAID por software, mas lembre-se de que isso vai aumentar a carga no seu sistema operacional devido ao cálculo adicional requeridos. Não pretendo configurá-los aqui, mas se você quiser saber mais ou ver um tutorial sobre MakeUseOf, informe-me nos comentários e eu vou direto ao assunto.

Muitas placas-mãe também incluem uma forma de semi-hardware RAID - digo semi-hardware, porque elas geralmente ainda precisam de um driver no sistema operacional para serem instaladas. capaz de acessar os dados, mas isso ainda está a um passo de um RAID puramente de software, e você pode até instalar o sistema operacional neles para obter um pequeno desempenho impulso.

O método final de executar o RAID é com placas de atualização de hardware dedicadas que você pode encaixar no seu PC e assumir o controle total do lado dos dados. É claro que esses são os mais confiáveis e com melhor desempenho, mas a faixa de preço geralmente está fora do orçamento do consumidor.

Quanto a saber se você devemos usando um RAID, certamente vale a pena brincar com pontos de nerd. Em termos de computação no mundo real, os ganhos de desempenho que você pode esperar geralmente são menores que os problemas envolvidos (um SSD 101 Guia para unidades de estado sólidoOs discos rígidos de estado sólido (SSDs) realmente atingiram o mundo da computação de gama média e alta. Mas o que eles são? consulte Mais informação superaria em muito os desempenho), ou a redundância de dados obtida pode ser facilmente alcançada com outros métodos de backup tradicionais.

Confira os outros artigos sobre tecnologia explicada para obter informações mais fascinantes sobre as tecnologias por trás dos computadores e da Internet.

Créditos de imagem: Usuário da Wikipedia C Burnett, ShutterStock

James é bacharel em Inteligência Artificial e possui certificação CompTIA A + e Network +. Ele é o principal desenvolvedor do MakeUseOf e passa seu tempo livre jogando paintball e jogos de tabuleiro em VR. Ele está construindo PCs desde que era criança.