Propaganda

Entre o rio sempre jorrando de informações pessoais roubadas, um tipo de dado solidificou sua posição como caviar de credenciais pessoais, e agora é procurado por uma ampla variedade de indivíduos nefastos e organizações. Os dados médicos subiram ao topo 5 razões pelas quais o roubo de identidade médica está aumentandoOs golpistas desejam seus dados pessoais e informações da conta bancária - mas você sabia que seus registros médicos também lhes interessam? Descubra o que você pode fazer sobre isso. consulte Mais informação da pilha do roubo de identidade e, como tal, as instalações médicas estão enfrentando um aumento contínuo de malware projetado para roubar essas credenciais privadas.

MEDJACK 2

No início deste ano, exploramos o relatório MEDJACK Assistência médica: o novo vetor de ataque para golpistas e ladrões de identidadeOs registros de assistência médica são cada vez mais usados pelos golpistas para obter lucro. Embora existam vantagens enormes em ter um registro médico digitalizado, vale a pena colocar seus dados pessoais na linha de tiro?

consulte Mais informação , compilado por empresa de segurança focada em fraude, TrapX. O relatório inicial do MEDJACK ilustrou uma ampla gama de ataques focados em instalações médicas em todo o país, com foco em dispositivos médicos hospitalares. A TrapX encontrou “amplo comprometimento de uma variedade de dispositivos médicos, incluindo equipamento de raios-X, arquivo de imagens e sistemas de comunicação (PACS) e analisadores de gases no sangue (BGA) ", além de notificar as autoridades do hospital sobre uma gama impressionante de outros instrumentos potencialmente vulneráveis, Incluindo:“Equipamento de diagnóstico (scanners PET, scanners CT, aparelhos de ressonância magnética, etc.), equipamento terapêutico (bombas de infusão, lasers médicos e cirurgia cirúrgica LASIK máquinas) e equipamentos de suporte à vida (máquinas coração-pulmão, ventiladores médicos, máquinas de oxigenação por membrana extracorpórea e máquinas de diálise) e muito mais."

O novo relatório, MEDJACK.2: Hospitais sitiados (A propósito, eu amo esse título!), Foi construído sobre esse detalhamento inicial da ameaça persistente que instalações e a empresa de segurança fornecem uma análise detalhada dos ataques "contínuos e avançados" que estão ocorrendo.

Novas instituições, novos ataques

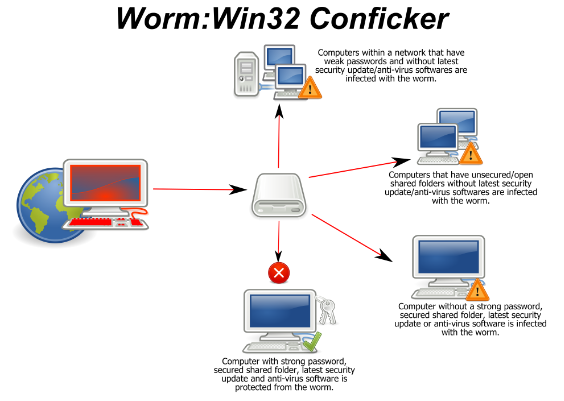

Uma das coisas mais interessantes detalhadas no relatório foram as sofisticadas variantes de malware implantado pelos atacantes, projetado especificamente para parecer não ser um problema para o Windows moderno sistemas. O worm MS08-067, mais conhecido como Conficker, é bem conhecido entre os profissionais de segurança e, de fato, sua assinatura é igualmente bem conhecido pelo software antivírus e de segurança de terminais Compare o desempenho do seu antivírus com esses 5 principais sitesQual software antivírus deve usar? Qual é o melhor"? Aqui, examinamos cinco dos melhores recursos online para verificar o desempenho do antivírus, para ajudá-lo a tomar uma decisão informada. consulte Mais informação .

A maioria das versões recentes do Windows erradicou a maioria das vulnerabilidades específicas, o que permitiu ao worm esse sucesso durante seu “apogeu”, então, quando apresentado ao sistema de segurança de rede da unidade médica, parecia que não havia ameaça.

No entanto, o malware foi selecionado especificamente por sua capacidade de explorar versões mais antigas e sem patches do Windows, encontradas em muitos dispositivos médicos. Isso é crítico por dois motivos:

- Como as versões mais recentes do Windows não eram vulneráveis, elas não detectaram uma ameaça, eliminando os protocolos de segurança dos terminais que deveriam ter entrado em ação. Isso garantiu a navegação bem-sucedida do worm para qualquer estação de trabalho antiga do Windows.

- O enfoque específico do ataque nas versões mais antigas do Windows concedeu uma chance significativamente maior de sucesso. Além disso, a maioria dos dispositivos médicos não possui segurança de endpoint especializada, limitando novamente suas chances de detecção.

O cofundador da TrapX, Moshe Ben Simon, explicou:

"O MEDJACK.2 adiciona uma nova camada de camuflagem à estratégia do atacante. Novas e altamente capazes ferramentas de invasor estão ocultas dentro de malwares muito antigos e obsoletos. É um lobo muito inteligente em roupas de ovelha muito antigas. Eles planejaram esse ataque e sabem que dentro das instituições de saúde podem iniciar esses ataques, sem impunidade ou detecção, e estabelecer facilmente backdoors dentro da rede hospitalar ou médica na qual eles possam permanecer sem ser detectados e filtrar os dados por longos períodos de tempo. Tempo."

Vulnerabilidades específicas

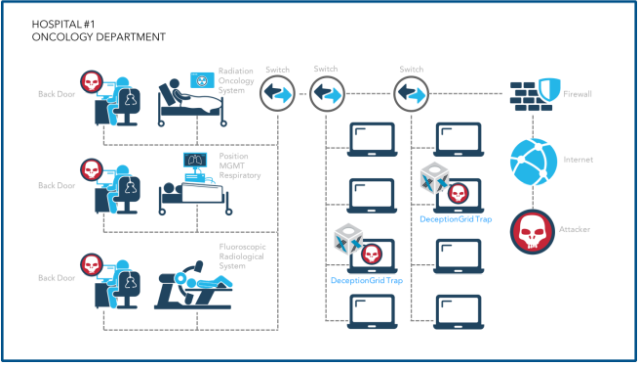

Usando o worm Conficker desatualizado como invólucro, os atacantes conseguiram se mover rapidamente entre as redes internas do hospital. Embora o TrapX não tenha nomeado oficialmente os fornecedores de instalações médicas, seus sistemas de segurança foram na avaliação, eles detalharam os departamentos, sistemas e fornecedores de equipamentos específicos que foram afetados:

-

Hosptial # 1: Top 1.000 hospital global.

- Fornecedor A - Sistema Oncológico de Radiação

- Fornecedor A - sistema de trilogia LINAC Gating

- Fornecedor B - Sistema de radiologia de fluorescência

-

Hospital # 2: Top 2.000 hospitais globais.

- Fornecedor C - sistema PACS

- Vários servidores de computador de fornecedores e unidades de armazenamento

-

Hospital nº 3: Top 200 hospital global.

- Fornecedor D - Máquina de Raios-X

No primeiro hospital, os invasores comprometeram um sistema executando um sistema centralizado de detecção de intrusões, proteção de terminais em toda a rede e firewalls da próxima geração. Apesar dessas proteções, os pesquisadores de segurança encontraram backdoors em vários sistemas, conforme detalhado acima.

O segundo hospital constatou que o Sistema de Comunicação e Arquivamento de Imagens (PACS) havia sido comprometido para procurar dispositivos médicos vulneráveis e dados do paciente Como os dados de saúde de seus aplicativos estão sendo comprados e vendidosA recente explosão no número de aplicativos de saúde e fitness significa que há muitos dados de saúde sendo coletados por nossos dispositivos - dados que estão sendo vendidos. consulte Mais informação , incluindo "imagens de filmes de raios X, imagens de tomografia computadorizada (TC) e ressonância magnética (MRI), juntamente com as estações de trabalho, servidores e armazenamento necessários". UMA Um dilema particular é que praticamente todos os hospitais do país possuem pelo menos um serviço PACS centralizado e existem centenas de milhares a mais em todo o país. mundo.

No terceiro hospital, o TrapX encontrou uma porta dos fundos no equipamento de raios-X, um aplicativo baseado no Windows NT 4.0 Lembre-se destes? 7 programas antigos do Windows ainda usados hojeEles dizem que a tecnologia avança a uma taxa exponencial. Mas você sabia que alguns programas existem há várias décadas? Junte-se a nós para uma caminhada pela Nostalgia Lane e descubra os programas Windows mais antigos sobreviventes. consulte Mais informação . Embora a equipe de segurança do hospital "tenha uma experiência considerável em cibersegurança", eles estavam completamente inconsciente de que seu sistema havia sido comprometido, novamente devido ao malware chegar envolto em uma subavaliação ameaça.

Um perigo para os serviços?

A presença de hackers nas redes médicas é obviamente preocupante. Mas parece que a invasão deles nas redes de instalações médicas é motivado principalmente pelo roubo de registros médicos pessoais É assim que eles o cortam: o mundo obscuro dos kits de exploraçãoOs golpistas podem usar pacotes de software para explorar vulnerabilidades e criar malware. Mas o que são esses kits de exploração? De onde eles vêm? E como eles podem ser parados? consulte Mais informação , em vez de realmente representar uma ameaça direta ao hardware do hospital. Nesse sentido, podemos ser gratos.

Muitos pesquisadores de segurança irão tome nota do malware sofisticado camuflado Sua nova ameaça de segurança para 2016: JavaScript RansomwareO Locky ransomware preocupa os pesquisadores de segurança, mas desde seu breve desaparecimento e retorno como uma ameaça de ransomware JavaScript multiplataforma, as coisas mudaram. Mas o que você pode fazer para derrotar o ransomware Locky? consulte Mais informação como versões mais básicas, projetadas para iludir as soluções atuais de segurança de terminais. O TrapX observou em seu relatório inicial do MEDJACK que, enquanto malware antigo estava sendo usado para obter acesso a dispositivos, essa é uma escalada definitiva; o desejo dos invasores de contornar qualquer ponto de verificação de segurança moderno foi observado.

“Esses invólucros de malware antigos estão ignorando as soluções modernas de pontos de extremidade, já que as vulnerabilidades direcionadas há muito são fechadas no nível do sistema operacional. Portanto, agora os atacantes, sem gerar nenhum alerta, podem distribuir seus kits de ferramentas mais sofisticados e estabelecer backdoors nas principais instituições de saúde, completamente sem aviso ou alerta. ”

Mesmo que o objetivo principal seja o roubo de credenciais do paciente, a exposição dessas vulnerabilidades críticas significa apenas uma coisa: um sistema de saúde mais vulnerável, com mais vulnerabilidades potenciais ainda a serem exposto. Ou, redes que já foram comprometidas sem gerar alarmes. Como vimos, esse cenário é inteiramente possível.

Os registros médicos tornaram-se uma das formas mais lucrativas de informações de identificação pessoal, procuradas por uma ampla gama de entidades maliciosas. Com preços variando de US $ 10 a 20 por registro individual, existe um comércio eficaz no mercado negro, estimulado pela aparente facilidade de acesso a outros registros.

A mensagem para as instalações médicas deve ser clara. A evolução dos registros dos pacientes em uma versão digitalizada facilmente transferível é, sem dúvida, fantástica. Você pode entrar em praticamente qualquer estabelecimento médico e eles poderão acessar facilmente uma cópia de seus registros.

Mas com o conhecimento de que backdoors são cada vez mais comuns em dispositivos médicos que utilizam hardware progressivamente antigo, é necessário um esforço conjunto entre os fabricantes de equipamentos e as instituições médicas para trabalharem juntos para manter o registro do paciente segurança.

Você foi afetado por roubo de registros médicos? O que aconteceu? Como eles acessaram seus registros? Deixe-nos saber abaixo!

Créditos da imagem:monitor médico por sfam_photo via Shutterstock

Gavin é escritor sênior do MUO. Ele também é o editor e o gerente de SEO do site irmão da MakeUseOf, Blocks Decoded. Ele tem uma redação contemporânea BA (Hons) com práticas de arte digital saqueadas nas montanhas de Devon, além de mais de uma década de experiência profissional em redação. Ele gosta de grandes quantidades de chá.