Propaganda

A segurança costuma parecer uma tarefa assustadora. Quem tem tempo para passar horas bloqueando contas e obcecado por tudo no seu telefone ou PC?

A verdade é que você não deve ter medo de segurança. Você pode realizar exames importantes em questão de minutos e sua vida on-line será muito mais segura por causa deles. Aqui estão dez verificações vitais nas quais você pode trabalhar em sua programação - faça-a de vez em quando e estará à frente de 90% das pessoas.

1. Aplicar atualizações para tudo

Todo mundo clicou em "lembrar-me mais tarde" quando solicitado sobre uma atualização. Mas a verdade é que aplicar atualizações é uma das maneiras mais importantes Como e por que você precisa instalar esse patch de segurança consulte Mais informação para manter seus dispositivos seguros. Quando os desenvolvedores encontram uma vulnerabilidade em seu software - seja um sistema operacional ou aplicativo - corrigindo, é assim que eles corrigem. Ao ignorar essas atualizações, você se abre para vulnerabilidades desnecessariamente.

Por exemplo, a maioria dos vítimas no ataque WannaCry de maio de 2017 O ataque global ao ransomware e como proteger seus dadosUm ataque cibernético maciço atingiu computadores em todo o mundo. Você foi afetado pelo ransomware auto-replicante e altamente virulento? Caso contrário, como você pode proteger seus dados sem pagar o resgate? consulte Mais informação estavam executando versões desatualizadas do Windows 7. A simples aplicação de atualizações os teria salvado. Este é um dos razões pelas quais o Windows 10 instala atualizações automaticamente Prós e contras de atualizações forçadas no Windows 10As atualizações serão alteradas no Windows 10. Agora você pode escolher. O Windows 10, no entanto, forçará atualizações para você. Tem vantagens, como segurança aprimorada, mas também pode dar errado. O que mais... consulte Mais informação - e a maioria das outras plataformas também.

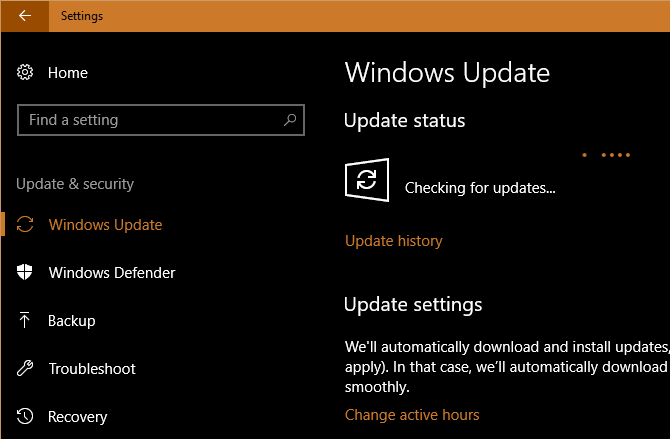

No Windows, vá para Configurações> Atualização e segurança> Windows Update para verificar se há atualizações. Os usuários de Mac podem verificar a App Store Atualizações guia para os downloads mais recentes. O Android e o iOS solicitarão que você baixe as atualizações quando estiverem disponíveis. E quando você abre um programa e vê uma solicitação para atualizar, faça-o o mais rápido possível.

Também não se esqueça de outros dispositivos. Atualizando seu roteador 10 coisas que você deve fazer com um novo roteadorSe você acabou de comprar seu primeiro roteador ou atualizou seu antigo para um novo, existem várias etapas cruciais que você deve seguir imediatamente para configurar corretamente. consulte Mais informação , Kindle, Xbox One etc. manterá você mais seguro ao usar esses dispositivos.

2. Atualize suas senhas mais fracas

Usando senhas fortes 6 dicas para criar uma senha inquebrável que você possa lembrarSe suas senhas não forem únicas e inquebráveis, é melhor abrir a porta da frente e convidar os assaltantes para almoçar. consulte Mais informação é vital para manter suas contas seguras. Senhas curtas, senhas usadas em vários sites e senhas óbvias são todas alvos fáceis para ataque 7 erros de senha que provavelmente o levarão a ser invadidoAs piores senhas de 2015 foram divulgadas e são bastante preocupantes. Mas eles mostram que é absolutamente essencial fortalecer suas senhas fracas, com apenas alguns ajustes simples. consulte Mais informação . Nós recomendo usar um gerenciador de senhas Você precisa começar a usar um gerenciador de senhas agora mesmoAté agora, todos devem estar usando um gerenciador de senhas. De fato, não usar um gerenciador de senhas aumenta o risco de ser invadido! consulte Mais informação para configurar senhas fortes das quais você não precisa se lembrar.

Pense um pouco de cada vez - comece alterando suas senhas mais importantes, como email, banco e contas de mídia social. Você não precisa alterar suas senhas o tempo todo, mas fique atento às principais violações. Se você for afetado por um vazamento, precisará alterar apenas uma senha para se manter seguro. Ferramentas como Fui sacaneado? vai verifique seu endereço de e-mail entre os dados de violação As ferramentas de verificação de contas de e-mail invadidas são genuínas ou fraudulentas?Algumas das ferramentas de verificação de e-mail após a suposta violação dos servidores do Google não eram tão legítimas quanto os sites com links para eles poderiam esperar. consulte Mais informação .

Isso também se estende ao seu telefone. Não use algo óbvio como 1234 como seu PIN e você provavelmente parar de usar um bloqueio de padrão Bloqueios de padrão NÃO são seguros em dispositivos AndroidO bloqueio de padrões do Android não é o melhor método para proteger seu dispositivo. Pesquisas recentes descobriram que os padrões são ainda mais fáceis de quebrar do que antes. consulte Mais informação .

3. Analisar as configurações de privacidade de mídia social

Com controles insuficientes de mídia social, você pode estar inconscientemente compartilhando informações com muito mais pessoas do que você pensa 9 coisas que você nunca deve compartilhar nas redes sociaisCuidado com o que você compartilha nas mídias sociais, porque você nunca sabe quando algo pode voltar e arruinar sua vida. Até as postagens mais inocentes podem ser usadas contra você. consulte Mais informação . É importante reservar alguns minutos para revisar com quem você está compartilhando informações.

No Facebook, visite seu Página de configurações e clique Privacidade na barra lateral esquerda. Revise as configurações aqui para alterar quem pode ver suas postagens Configurações de privacidade de fotos do Facebook que você precisa conhecerComo tudo relacionado à privacidade no Facebook, gerenciar as configurações de privacidade de suas fotos nem sempre é fácil. consulte Mais informação , quem pode entrar em contato com você e quem pode procurar você usando a pesquisa. Você também deve revisar o Linha do tempo e marcação para alterar quem pode postar na sua Linha do tempo e exigir a revisão de novas postagens.

Para o Twitter, visite Definições e clique no Privacidade e segurança guia à esquerda. Aqui, você pode proteger seus tweets para que não sejam públicos, remover sua localização dos tweets, desativar a marcação de fotos e impedir que outras pessoas o descubram.

Revise nossa guia sobre como tornar todas as suas contas sociais privadas Como tornar privadas todas as suas contas de mídia socialDeseja manter sua vida em mídia social privada? Clique no link para obter um guia completo das configurações de privacidade no Facebook, Twitter, Pinterest, LinkedIn, Instagram e Snapchat. consulte Mais informação para instruções completas.

4. Verificar permissões do aplicativo

O iOS permitiu que os usuários ajustar as permissões do aplicativo Aumente a privacidade do seu iOS com essas configurações e ajustesTodos sabemos que governos e empresas coletam informações do seu telefone. Mas você está voluntariamente dando muito mais dados do que imagina? Vamos ver como consertar isso. consulte Mais informação por anos e O Android implementou permissões sob demanda O que são permissões do Android e por que você deve se importar?Você já instala aplicativos Android sem pensar duas vezes? Aqui está tudo o que você precisa saber sobre as permissões de aplicativos para Android, como elas foram alteradas e como isso afeta você. consulte Mais informação no Android 6.0 Marshmallow e mais recente. Sempre que você instala um aplicativo, ele é exibido e solicita acesso a dados confidenciais, como câmera, microfone e contatos, quando necessário.

Embora a maioria dos aplicativos não seja maliciosa e precise dessas permissões para funcionar corretamente, vale a pena revisá-los às vezes para garantir que um aplicativo não esteja recebendo as informações de que não precisa. E no caso de aplicativos como Facebook, a quantidade absurda de permissões Quão ruins são as permissões do Facebook Messenger?Você provavelmente já ouviu muito sobre o aplicativo Messenger do Facebook. Vamos reprimir os rumores e descobrir se as permissões são tão ruins quanto afirmam. consulte Mais informação pode fazer com que você queira desinstalá-lo completamente.

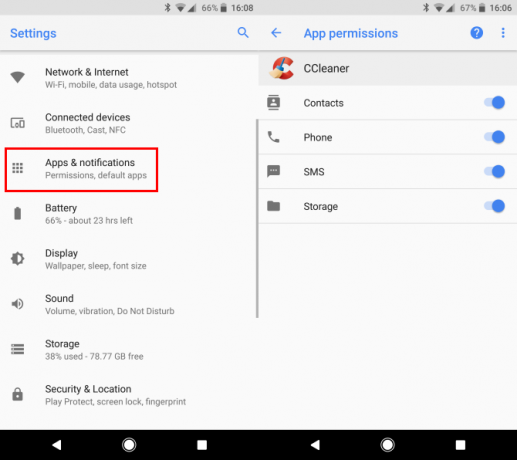

Para revisar as permissões do Android, vá para Configurações> Aplicativos (Encontrado em Configurações> Aplicativos e notificações> Informações do aplicativo no Android 8.0 Oreo). Toque em um aplicativo e escolha Permissões na página de informações para revisar todas as permissões que o aplicativo possui. Use os controles deslizantes para ativar ou desativar os que você deseja alterar.

Os usuários do iOS podem acessar um menu equivalente visitando Configurações> Privacidade. Selecione um tipo de permissão, como Contatos ou Microfone, e você verá todos os aplicativos que podem acessá-lo. Use os controles deslizantes para revogar o acesso.

5. Analise os processos em execução no seu PC

Embora você não precise saber exatamente o objetivo de tudo o que está sendo executado no seu computador, é uma boa ideia verificar quais processos estão ativos de vez em quando. Se o fizer, também o ajudará saiba mais sobre o seu computador O melhor guia para o seu PC: tudo o que você queria saber - e maisEnquanto as especificações técnicas do seu PC mudam, sua função permanece a mesma. Neste guia, definiremos exatamente o que cada componente faz, por que faz e por que isso é importante. consulte Mais informação à medida que você se familiariza com seu funcionamento.

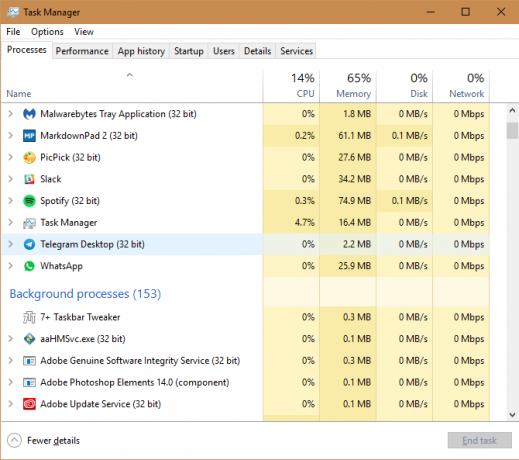

No Windows, clique no botão Iniciar e procure Gerenciador de tarefas ou use o atalho Ctrl + Shift + Esc para abrir o Gerenciador de tarefas. No Processos Na guia, você verá os aplicativos em execução em primeiro plano. Abaixo deles estão os processos em segundo plano, seguidos pelos processos do sistema. Navegue pelo Google e veja tudo o que vê que parece suspeito Como lidar com processos suspeitos do Gerenciador de tarefas do WindowsCTRL + ALT + DEL, também conhecida como saudação com três dedos, é a maneira mais rápida de aumentar sua confusão. Classificando os processos do Gerenciador de tarefas, você pode notar algo como svchost.exe usando 99% da sua CPU. Então agora... consulte Mais informação . Apenas certifique-se de não encerre nenhum processo vital 7 processos do Windows Task Manager que você nunca deve matarAlguns processos do Windows podem congelar ou travar o sistema, se encerrados. Mostraremos quais processos do Gerenciador de Tarefas você deve deixar em paz. consulte Mais informação .

Usuários de Mac podem veja processos em execução com o Activity Monitor O que é o Activity Monitor? O equivalente do Mac ao Gerenciador de tarefasAprenda tudo sobre o Activity Monitor no seu Mac e como usá-lo para verificar informações detalhadas sobre o seu sistema. consulte Mais informação . A maneira mais rápida de abri-lo é pressionar Comando + Espaço para abrir o Spotlight e digite Monitor de Atividade e pressione Entrar. Dê uma olhada no CPU para ver o que está em execução na sua máquina.

Enquanto você está nisso, você também deve revisar extensões de navegador instaladas Como limpar as extensões do navegador (a maneira mais fácil)Se você verificar regularmente extensões legais, provavelmente é hora de limpar os complementos que você não deseja, gosta ou precisa. Veja como fazer isso facilmente. consulte Mais informação . Suplementos maliciosos podem invadir sua navegação e até extensões que antes eram inocentes são compradas e se tornam spyware 10 extensões do Chrome que você deve desinstalar agoraÉ difícil acompanhar quais extensões foram flagradas abusando de seus privilégios, mas você deve definitivamente desinstalar essas 10 o mais rápido possível. consulte Mais informação . No Chrome, vá para Menu> Mais ferramentas> Extensões e desative ou remova qualquer um que pareça suspeito. Os usuários do Firefox podem encontrar esta lista em Menu> Complementos.

6. Verificar malware

Vocês pode saber quando você tem malware no seu PC 4 Equívocos de Segurança que Você Precisa Perceber HojeExistem muitos malwares e informações erradas sobre segurança online, e seguir esses mitos pode ser perigoso. Se você entendeu isso como verdade, é hora de esclarecer os fatos! consulte Mais informação , mas também pode ficar em silêncio. Um bom antivírus deve capturar a maioria dos vírus e outras infecções desagradáveis antes que eles possam entrar no seu sistema, mas uma segunda opinião de um antivírus nunca é demais.

No Windows, nada supera Malwarebytes. Instale a versão gratuita para procurar malware de todos os tipos e remova-o com apenas alguns cliques. Os usuários de Mac não precisam de um antivírus dedicado Aqui está o único software de segurança para Mac que você precisaPara a maioria das pessoas, o OS X é razoavelmente seguro e há vários programas por aí que potencialmente causam mais mal do que bem. consulte Mais informação a menos que eles cometem erros estúpidos 5 maneiras fáceis de infectar seu Mac com malwareO malware pode definitivamente afetar os dispositivos Mac! Evite cometer esses erros ou você poderá infectar o seu Mac. consulte Mais informação , mas não há nada errado com uma rápida Malwarebytes para Mac digitalize se desejar confirmação.

Se você encontrar algo particularmente agressivo, tente uma ferramenta de remoção de malware mais poderosa Remova facilmente o malware agressivo com essas 7 ferramentasOs pacotes antivírus gratuitos típicos só conseguirão levá-lo tão longe quando se trata de expor e excluir malware. Esses sete utilitários eliminarão e removerão software malicioso para você. consulte Mais informação .

7. Verifique as conexões da sua conta

Muitos sites permitem que você faça login com as credenciais de outra conta, geralmente o Facebook ou o Google. Embora isso seja conveniente, pois você não precisa se lembrar de um login separado, é preocupante ter todos esses sites conectados a uma conta. É por isso que você deve revisar quais sites e aplicativos você conectou às suas contas principais.

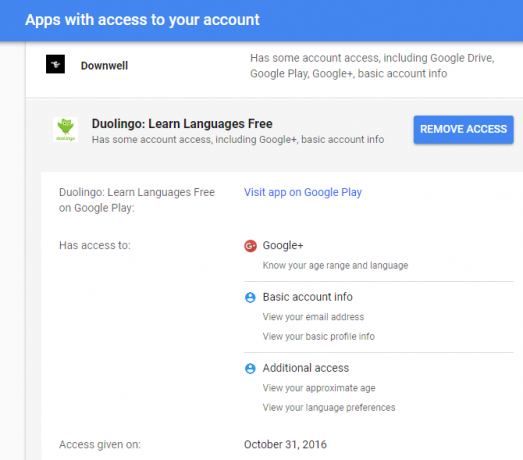

Verifique seus aplicativos do Google visitando Página Minha conta do Googlee clique no Aplicativos com acesso à conta no Login e segurança caixa. Clique Gerenciar aplicativos no painel resultante para visualizar todos eles.

Dê uma olhada neles, principalmente se você usa uma conta do Google há muito tempo. Você deve revogar o acesso aos aplicativos que não usa mais e revisar o acesso que os aplicativos atuais têm. Clique em uma entrada e pressione o Remover acesso botão para lançá-lo.

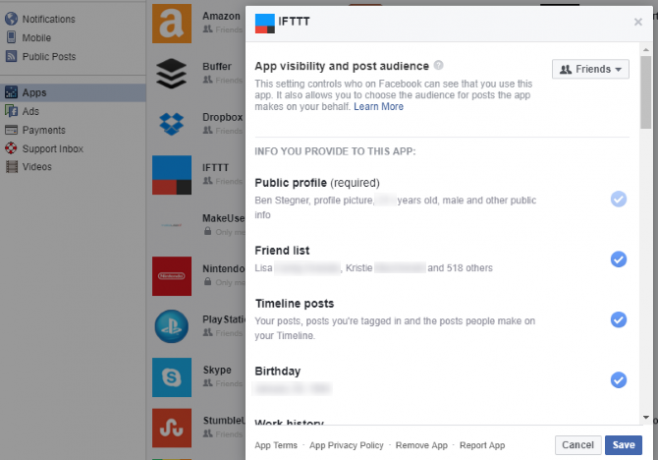

O Facebook tem um painel semelhante. Visite a Página de configurações do Facebook e clique no Apps link na barra lateral esquerda. Você verá aplicativos e sites que você usou sua conta do Facebook para fazer login Como gerenciar seus logins do Facebook de terceiros [Dicas semanais do Facebook]Quantas vezes você permitiu que um site de terceiros tivesse acesso à sua conta do Facebook? Veja como você pode gerenciar suas configurações. consulte Mais informação - clique Mostre tudo para expandir a lista.

Cada aplicativo lista quais públicos podem ver o conteúdo compartilhado desses aplicativos. Clique em uma para obter permissões detalhadas, mostrando o que exatamente esse aplicativo pode acessar. Você pode remover algumas permissões ou clicar no ícone X ícone sobre um aplicativo para removê-lo da sua conta.

Se você deseja desativar completamente essa funcionalidade, clique no ícone Editar botão abaixo Aplicativos, sites e plugins e escolha Desativar plataforma.

Você também pode revisar os aplicativos que você conectou à sua conta do Twitter. Visite a Guia Aplicativos das suas Configurações do Twitter para vê-los todos. Clique Revogar acesso para remover qualquer um que você não usa mais.

8. Configurar autenticação de dois fatores em todos os lugares

Não é segredo que a autenticação de dois fatores (2FA) é uma das melhores maneiras de adicionar mais segurança às suas contas. Com essa opção ativada, você precisa não apenas da sua senha, mas de um código de um aplicativo ou de uma mensagem de texto para fazer login. Embora não seja uma solução perfeita 3 riscos e desvantagens da autenticação de dois fatoresO uso da autenticação de dois fatores explodiu na última década. Mas não é perfeito e pode voltar para assombrá-lo se você não for cuidadoso. Aqui estão algumas desvantagens negligenciadas. consulte Mais informação , isso impede o acesso malicioso às suas contas, mesmo que alguém roube sua senha.

O processo para ativar o 2FA difere um pouco para cada serviço. Para você seguir em frente, cobrimos como bloquear os serviços mais importantes com o 2FA Bloqueie esses serviços agora com autenticação de dois fatoresA autenticação de dois fatores é a maneira inteligente de proteger suas contas online. Vamos dar uma olhada em alguns dos serviços que você pode bloquear com melhor segurança. consulte Mais informação . Então, ative o 2FA em suas contas sociais Como configurar a autenticação de dois fatores em todas as suas contas sociaisVamos ver quais plataformas de mídia social suportam a autenticação de dois fatores e como você pode habilitá-la. consulte Mais informação e contas de jogos Como habilitar a autenticação de dois fatores para suas contas de jogosA autenticação de dois fatores fornece uma camada extra de proteção para contas on-line, e você pode habilitá-la facilmente para seus serviços de jogos favoritos. consulte Mais informação para mantê-los seguros. Recomendamos o uso Authy como seu aplicativo autenticador, pois é melhor que o Google Authenticator As 5 melhores alternativas para o Google AuthenticatorPara melhorar a segurança de suas contas online, você precisará de um bom aplicativo de autenticação de dois fatores para gerar os códigos de acesso. Acha que o Google Authenticator é o único jogo na cidade? Aqui estão cinco alternativas. consulte Mais informação .

9. Revisar a atividade da conta

Outra ferramenta oferecida por vários sites permite que você veja quais dispositivos acessaram sua conta recentemente. Alguns até enviarão um texto ou e-mail quando um novo dispositivo fizer login. Você pode usá-los para garantir que você saiba imediatamente se alguém invadir sua conta.

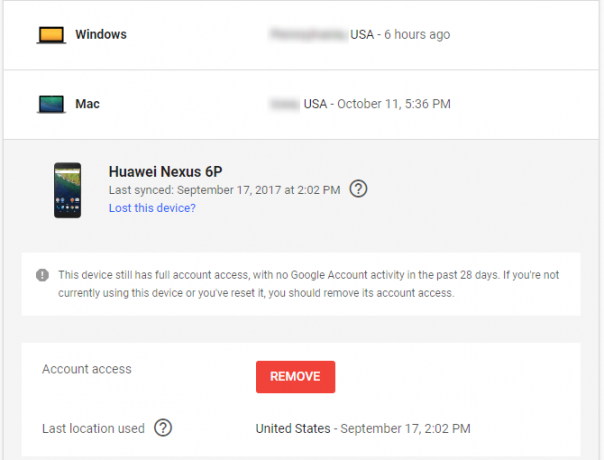

Para o Google, vá para o Atividade do dispositivo e eventos de segurança seção das configurações da sua conta. Você vai ver Eventos de segurança recentes mostrando novos logins recentes e Dispositivos usados recentemente. Clique Revisar Eventos para ambos e certifique-se de reconhecer todos os dispositivos e atividades. Por padrão, o Google envia um e-mail sempre que um novo dispositivo entra na sua conta.

Selecione um evento ou dispositivo para obter mais informações. Clicar em um evento mostrará seu endereço IP e o local aproximado. Se um dispositivo não tiver nenhuma atividade da Conta do Google há 28 dias, clique em Retirar revogar seu acesso. Executando o controle de segurança do Google O que o Google sabe sobre você? Descubra e gerencie sua privacidade e segurançaPela primeira vez, o gigante das buscas Google oferece uma maneira de verificar as informações que possui sobre você, como está reunindo esses dados e novas ferramentas para começar a recuperar sua privacidade. consulte Mais informação pode ajudar você a revisar outras informações importantes enquanto estiver aqui.

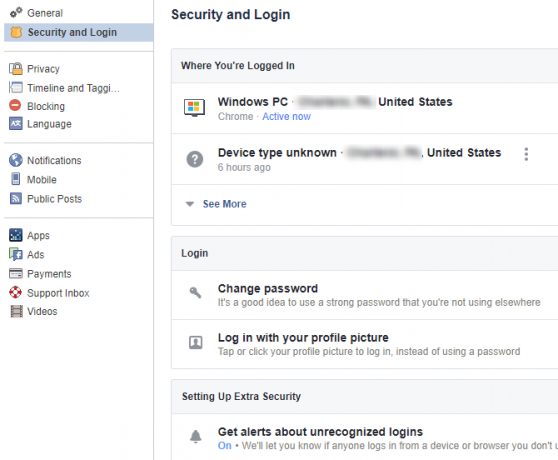

Para verifique isso no Facebook Proteja seu Facebook com esses 6 truques simplesO Facebook pode ser bastante assustador no que diz respeito à segurança, mas com alguns minutos e as ferramentas certas, você pode manter sua conta sólida. consulte Mais informação , visite a Segurança e Login guia das configurações da sua conta. Verifique o topo Onde você está conectado seção e clique Ver mais para todos os lugares em que você está conectado ao Facebook. Clique nos três pontos ao lado de uma entrada para Sair ou selecione Você não?se você suspeitar de jogo sujo Como verificar se outra pessoa está acessando sua conta do FacebookÉ sinistro e preocupante se alguém tiver acesso à sua conta do Facebook sem o seu conhecimento. Veja como saber se você foi violado. consulte Mais informação .

Também nesta página, verifique se você possui Receba alertas sobre logins não reconhecidos ativado. Isso o alertará por texto e / ou e-mail quando um dispositivo fizer login na sua conta.

Por fim, verifique sua sessão ativa do Twitter no Seus dados do Twitter página de configurações. Role para baixo até Seus dispositivos e Histórico de acesso à conta para ver onde você fez login recentemente.

Você deve ter notado que várias dessas dicas giram em torno de suas contas mais importantes (Google, Facebook, Microsoft) e eles são os mais importantes porque um invasor pode causar o maior dano possível eles. E se alguém entrou no seu email 6 maneiras que seu endereço de email pode ser explorado por golpistasO que acontece quando um golpista invade sua conta de email? Eles podem explorar sua reputação, contas financeiras e muito mais. consulte Mais informação , eles poderiam usar os links de redefinição de "esqueci a senha" em outros sites e alterar qualquer senha que estivesse vinculada ao seu e-mail.

10. Veja quem está usando seu Wi-Fi

Você gostaria que alguém estivesse bisbilhotando sua rede doméstica? Certamente não. Vocês espero ter uma senha forte no seu roteador Como configurar seu roteador para tornar sua rede doméstica realmente seguraAs configurações padrão do roteador colocam sua rede em risco, permitindo que estranhos que carregam cargas menores comprimam a largura da piscina e potencialmente cometam crimes. Use nosso resumo para definir as configurações padrão do roteador para impedir o acesso não autorizado à sua rede. consulte Mais informação para que pessoas não autorizadas não possam se conectar. Vale a pena conferir rapidamente para verifique se o seu vizinho não descobriu sua senha Como proteger seu Wi-Fi e impedir que os vizinhos o roubemSe o seu SSID Wi-Fi estiver sendo transmitido para as casas vizinhas, é possível que sua Internet seja roubada. Descubra como impedir que isso aconteça e mantenha o controle de sua largura de banda. consulte Mais informação ou alguma coisa.

Segue nosso guia para verificar sua rede em busca de dispositivos suspeitos Como verificar se há dispositivos suspeitos na sua rede Wi-FiVocê está preocupado que estranhos ou hackers possam estar na sua rede Wi-Fi? Veja como você pode verificar e como fazer algo a respeito. consulte Mais informação para fazer isso. Enquanto você está nisso, você deve teste a segurança da sua rede doméstica com ferramentas gratuitas Como testar sua segurança de rede doméstica com ferramentas gratuitas de hackersNenhum sistema pode ser totalmente "à prova de hackers", mas os testes de segurança do navegador e as salvaguardas de rede podem tornar sua configuração mais robusta. Use essas ferramentas gratuitas para identificar "pontos fracos" em sua rede doméstica. consulte Mais informação para ver como é seguro.

Seus cheques descobriram algum problema?

Parabéns, você acabou de executar dez importantes verificações de segurança. Eles podem não ser divertidos ou glamourosos, mas os passos que você tomou com eles ajudarão bastante a mantê-lo seguro. Agora todos os seus dispositivos estão atualizados, você sabe exatamente quais aplicativos podem acessar suas contas e eliminou os elos fracos em sua cadeia de segurança. Isso é grande coisa!

Infelizmente, nenhuma dessas etapas pode ajudar a proteger da incompetência corporativa, como acontece com os Violação de Equifax. Saiba o que aconteceu lá Equihax: uma das violações mais calamitosas de todos os temposA violação da Equifax é a violação de segurança mais perigosa e embaraçosa de todos os tempos. Mas você conhece todos os fatos? Você foi afetado? O que você pode fazer sobre isso? Descubra aqui. consulte Mais informação e o que você deve fazer para se proteger.

Quais dessas verificações são as mais importantes para você? Que outras verificações rápidas são importantes? Conte-nos nos comentários!

Ben é editor adjunto e gerente de postagem patrocinada da MakeUseOf. Ele é bacharel em direito. em Computer Information Systems pela Grove City College, onde se formou Cum Laude e com honras em seu curso. Ele gosta de ajudar os outros e é apaixonado por videogames como um meio.