Propaganda

As chances são de que você esteja familiarizado com a palavra criptografia. Você provavelmente já ouviu falar sobre a importância e a importância de manter em segurança muitas de nossas vidas em rede.

Usar o WhatsApp? Você está usando criptografia. Entrar no banco on-line? O mesmo novamente. Precisa pedir ao barista um código Wi-Fi? Isso ocorre porque você está se conectando a uma rede usando criptografia - a senha é a chave.

Mas, apesar de usarmos criptografia no dia a dia, muita terminologia permanece misteriosa. Aqui está uma lista de oito termos essenciais de criptografia que você precisa entender.

1. Texto simples

Vamos começar com o termo mais básico a ser conhecido, que é simples, mas tão importante quanto os outros: texto simples é uma mensagem simples e legível que qualquer pessoa pode ler.

2. Texto cifrado

Texto cifrado é o resultado do processo de criptografia. O texto simples criptografado aparece como seqüências aparentemente aleatórias de caracteres, tornando-os inúteis. Uma cifra é outra maneira de se referir ao algoritmo de criptografia que transforma o texto sem formatação, daí o termo texto cifrado.

3. Criptografia

Criptografia é o processo de aplicar uma função matemática a um arquivo que torna seu conteúdo ilegível e inacessível, a menos que você tenha a chave de descriptografia.

Por exemplo, digamos que você tenha um documento do Microsoft Word. Você aplica uma senha usando a função de criptografia integrada do Microsoft Office. O arquivo agora está ilegível e inacessível a qualquer pessoa sem a senha. Você também pode criptografar todo o seu disco rígido para segurança.

Descriptografia

Se a criptografia bloquear o arquivo, a descriptografia reverte o processo, retornando o texto cifrado para texto sem formatação. Descriptografia requer dois elementos: a senha correta e o algoritmo de descriptografia correspondente.

4. Chaves

O processo de criptografia requer um chave criptográfica que informa ao algoritmo como transformar o texto sem formatação em texto cifrado. Princípio de Kerckhoffs afirma que "apenas o sigilo da chave fornece segurança", enquanto a máxima de Shannon continua "o inimigo conhece o sistema".

Essas duas instruções influenciam o papel da criptografia e as chaves nela.

Manter os detalhes de um algoritmo de criptografia inteiro em segredo é extremamente difícil; manter um segredo de chave muito menor é mais fácil. A chave bloqueia e desbloqueia o algoritmo, permitindo que o processo de criptografia ou descriptografia funcione.

Uma chave é uma senha?

Não. Bem, pelo menos não inteiramente. A criação da chave é resultado do uso de um algoritmo, enquanto uma senha geralmente é uma opção do usuário. A confusão surge quando raramente interagimos especificamente com uma chave criptográfica, enquanto as senhas fazem parte da vida cotidiana.

Às vezes, as senhas fazem parte do processo de criação da chave. Um usuário digita sua senha super forte usando todos os tipos de caracteres e símbolos, e o algoritmo gera uma chave usando sua entrada.

5. Cerquilha

Portanto, quando um site criptografa sua senha, ele usa um algoritmo de criptografia para converter sua senha de texto sem formatação em um hash. UMA cerquilha é diferente da criptografia, uma vez que os dados são divididos em hash, não podem ser removidos. Ou melhor, é extremamente difícil.

O hash é realmente útil quando você precisa verificar a autenticidade de algo, mas não lê-lo novamente. Neste, o hash de senha oferece alguma proteção contra ataques de força bruta (onde o invasor tenta todas as combinações possíveis de senha).

Você pode até ter ouvido falar de alguns dos algoritmos de hash comuns, como MD5, SHA, SHA-1 e SHA-2. Alguns são mais fortes que outros, enquanto outros, como o MD5, são completamente vulneráveis. Por exemplo, se você for ao site MD5 Online, você notará que eles têm 123.255.542.234 palavras no banco de dados de hash MD5. Vá em frente, tente.

- Selecione Criptografia MD5 no menu superior.

- Digite sua senha, pressione Criptografare visualize o hash MD5.

- Selecione o hash, pressione Ctrl + C para copiar o hash e selecione Descriptografia MD5 no menu superior.

- Marque a caixa e pressione Ctrl + V para colar o hash, complete o CAPTCHA e pressione Descriptografar.

Como você vê, uma senha com hash não significa automaticamente que é segura (dependendo da senha que você escolheu, é claro). Mas existem funções de criptografia adicionais que aumentam a segurança.

6. Sal

Quando as senhas fazem parte da criação da chave, o processo de criptografia exige etapas adicionais de segurança. Uma dessas etapas é salga as senhas. Em um nível básico, um salt adiciona dados aleatórios a uma função hash unidirecional. Vamos examinar o que isso significa usando um exemplo.

Existem dois usuários com a mesma senha exata: hunter2.

Nós corremos hunter2 através de um gerador de hash SHA256 e receba f52fbd32b2b3b86ff88ef6c490628285f482af15ddcb29541f94bcf526a3f6c7.

Alguém invadiu o banco de dados de senhas e verificou esse hash; cada conta com o hash correspondente é imediatamente vulnerável.

Desta vez, usamos um sal individual, adicionando um valor aleatório de dados a cada senha de usuário:

- Exemplo de sal # 1: hunter2 + linguiça: 3436d420e833d662c480ff64fce63c7d27ddabfb1b6a423f2ea45caa169fb157

- Exemplo de sal # 2: hunter2 + bacon: 728963c70b8a570e2501fa618c975509215bd0ff5cddaf405abf06234b20602c

Compare rapidamente os hashes para as mesmas senhas com e sem o sal (extremamente básico):

- Sem sal: f52fbd32b2b3b86ff88ef6c490628285f482af15ddcb29541f94bcf526a3f6c7

- Exemplo 1 de sal: 3436d420e833d662c480ff64fce63c7d27ddabfb1b6a423f2ea45caa169fb157

- Exemplo de sal # 2: 728963c70b8a570e2501fa618c975509215bd0ff5cddaf405abf06234b20602c

Você vê que a adição do salt aleatoriamente o valor do hash que sua senha permanece (quase) completamente segura durante uma violação. E melhor ainda, a senha ainda está vinculada ao seu nome de usuário, para que não haja confusão no banco de dados ao entrar no site ou serviço.

7. Algoritmos simétricos e assimétricos

Na computação moderna, existem dois tipos principais de algoritmos de criptografia: simétricos e assimétricos. Ambos criptografam dados, mas funcionam de uma maneira ligeiramente diferente.

- Algoritmo simétrico: Use a mesma chave para criptografia e descriptografia. Ambas as partes devem concordar com a chave do algoritmo antes de iniciar a comunicação.

- Algoritmo assimétrico: Use duas chaves diferentes: uma chave pública e uma chave privada. Isso permite criptografia segura durante a comunicação sem antes estabelecer um algoritmo mútuo. Isso também é conhecido como criptografia de chave pública (consulte a seção a seguir).

A esmagadora maioria dos serviços on-line que usamos em nossas vidas diárias implementam alguma forma de criptografia de chave pública.

8. Chaves públicas e privadas

Agora que entendemos mais sobre a função das chaves no processo de criptografia, podemos examinar as chaves públicas e privadas.

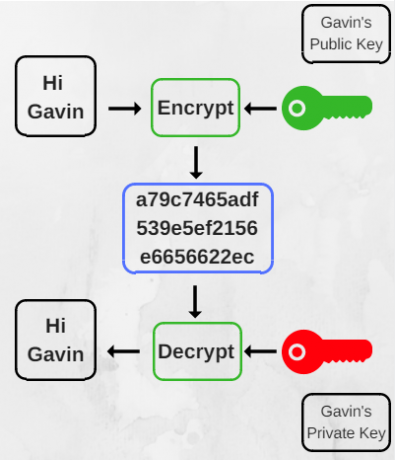

Um algoritmo assimétrico usa duas chaves: uma chave pública e um chave privada. A chave pública pode ser enviada para outras pessoas, enquanto a chave privada é conhecida apenas pelo proprietário. Qual é o objetivo disso?

Bem, qualquer pessoa com a chave pública do destinatário pode criptografar uma mensagem privada para ele, enquanto o O destinatário pode ler apenas o conteúdo dessa mensagem, desde que tenha acesso ao conteúdo privado emparelhado. chave. Confira a imagem abaixo para obter mais clareza.

As chaves públicas e privadas também desempenham um papel essencial na assinaturas digitais, em que um remetente pode assinar sua mensagem com sua chave de criptografia privada. Aqueles com a chave pública podem verificar a mensagem, seguros de que a mensagem original veio da chave privada do remetente.

UMA par de chaves é a chave pública e privada matematicamente vinculada gerada por um algoritmo de criptografia.

9. HTTPS

HTTPS (HTTP seguro) é uma atualização de segurança agora amplamente implementada para o protocolo de aplicativo HTTP, que é uma base da Internet como a conhecemos. Ao usar uma conexão HTTPS, seus dados são criptografados usando o TLS (Transport Layer Security), protegendo seus dados durante o transporte.

O HTTPS gera chaves públicas e privadas de longo prazo que, por sua vez, são usadas para criar uma chave de sessão de curto prazo. A chave de sessão é uma chave simétrica de uso único que a conexão destrói quando você sai do site HTTPS (fechando a conexão e encerrando sua criptografia). No entanto, ao revisitar o site, você receberá outra chave de sessão de uso único para proteger sua comunicação.

Um site deve aderir completamente ao HTTPS para oferecer aos usuários segurança completa. De fato, 2018 foi o primeiro ano em que a maioria dos sites online começou a oferecer conexões HTTPS por HTTP padrão.

10. Criptografia de ponta a ponta

Uma das maiores palavras-chave de criptografia é a de criptografia de ponta a ponta. Serviço de plataforma de mensagens sociais O WhatsApp começou a oferecer aos usuários criptografia de ponta a ponta (E2EE) em 2016, garantindo que suas mensagens sejam sempre privadas.

No contexto de um serviço de mensagens, EE2E significa que, depois que você pressiona o botão de envio, a criptografia permanece no local até o destinatário receber as mensagens. O que esta acontecendo aqui? Bem, isso significa que a chave privada usada para codificar e decodificar suas mensagens nunca sai do dispositivo, garantindo, por sua vez, que ninguém, exceto você, pode enviar mensagens usando seu apelido.

O WhatsApp não é o primeiro, nem o único serviço de mensagens para oferecer criptografia de ponta a ponta 4 alternativas lisas do WhatsApp que protegem sua privacidadeO Facebook comprou o WhatsApp. Agora que superamos o choque dessas notícias, você está preocupado com a privacidade de seus dados? consulte Mais informação . No entanto, mudou a idéia da criptografia de mensagens móveis para o mainstream - muito para a ira de inúmeras agências governamentais em todo o mundo.

Criptografia até o fim

Infelizmente, existem muitas governos e outras organizações que realmente não gostam de criptografia Por que nunca devemos deixar o governo quebrar a criptografiaViver com terroristas significa que enfrentamos pedidos regulares de uma noção realmente ridícula: criar backdoors de criptografia acessíveis pelo governo. Mas não é prático. Eis por que a criptografia é vital para a vida cotidiana. consulte Mais informação . Eles odeiam isso pelas mesmas razões que consideramos fantásticas - mantém sua comunicação privada e, em grande parte, ajuda a internet.

Sem ele, a internet se tornaria um lugar extremamente perigoso. Você certamente não completaria seu banco on-line, não compraria chinelos novos na Amazon ou diria ao seu médico o que há de errado com você.

Aparentemente, a criptografia parece assustadora. Eu não vou mentir; os fundamentos matemáticos da criptografia às vezes são complicados. Mas você ainda pode apreciar a criptografia sem os números, e isso por si só é realmente útil.

Gavin é escritor sênior do MUO. Ele também é o editor e o gerente de SEO do site irmão da MakeUseOf, Blocks Decoded. Ele tem uma redação contemporânea BA (Hons) com práticas de arte digital saqueadas nas montanhas de Devon, além de mais de uma década de experiência profissional em redação. Ele gosta de grandes quantidades de chá.