Propaganda

O ransomware está em ascensão. Os cibercriminosos aumentaram os riscos Além do seu computador: 5 maneiras pelo qual o ransomware o levará cativo no futuroO ransomware é provavelmente o malware mais desagradável existente no mercado, e os criminosos que o utilizam estão se tornando cada vez mais Aqui estão cinco coisas preocupantes que podem ser tomadas como reféns em breve, incluindo casas inteligentes e casas inteligentes. carros. consulte Mais informação na batalha pelos seus dados, introduzindo faixas de malware avançado projetado para criptografar seus dados pessoais. Seu objetivo final é extorquir dinheiro de você. A menos que suas demandas sejam atendidas, seus arquivos criptografados permanecerão fora de alcance.

Indisponível. Perdido.

Ataques a indivíduos não são inovadores. Nem estão monopolizando as manchetes. Mas 2015 viu o FBI receber pouco menos de 2.500 reclamações relacionados diretamente a ataques relacionados ao ransomware, totalizando cerca de US $ 24 milhões em perdas para as vítimas.

Há pouco mais de duas semanas, uma nova variante de ransomware, Petya, emergiu. Entretanto, assim que os pesquisadores de segurança começaram a administrar avisos relativos à recursos do ransomware e modos específicos de ataque, um indivíduo irritado quebrou o Petya criptografia. Isso significa que milhares de vítimas em potencial podem descriptografar seus arquivos com segurança, economizando tempo, dinheiro e montanhas de frustração.

Por que Petya é diferente

Ransomware infecções geralmente seguem um caminho linear O que é um Bootkit e o Nemesis é uma ameaça genuína?Os hackers continuam encontrando maneiras de interromper seu sistema, como o kit de inicialização. Vejamos o que é um kit de inicialização, como a variante Nemesis funciona e considere o que você pode fazer para ficar claro. consulte Mais informação . Depois que um sistema é comprometido, o o ransomware verifica o computador inteiro Não se deixe enganar pelos golpistas: um guia para ransomware e outras ameaças consulte Mais informação e inicia o processo de criptografia. Dependendo da variante do ransomware Evite ser vítima desses três golpes de ransomwareVários esquemas proeminentes de ransomware estão em circulação no momento; vamos analisar três das mais devastadoras, para que você possa reconhecê-las. consulte Mais informação , os locais de rede também podem ser criptografados. Após a conclusão do processo de criptografia, o ransomware envia uma mensagem ao usuário informando-o sobre suas opções: pagar ou perder Não pague - Como vencer o Ransomware!Imagine se alguém aparecesse à sua porta e dissesse: "Ei, há ratos em sua casa que você não conhecia. Dê-nos US $ 100 e nós nos livraremos deles. "Este é o Ransomware ... consulte Mais informação .

Variações recentes no ransomware viram arquivos pessoais de usuário ignorados, optando por criptografar a MFT (Master File Table) da unidade C:, tornando efetivamente um computador inútil.

Tabela de arquivos mestre

Petya foi amplamente distribuído através de uma campanha de email maliciosa.

“As vítimas receberiam um e-mail personalizado para parecer e ler como uma missiva relacionada a negócios de um“ candidato ”que buscava uma posição em uma empresa. Apresentaria aos usuários um hiperlink para um local de armazenamento do Dropbox, o que supostamente permitiria que o usuário baixasse o curriculum vitae (CV) do candidato. "

Uma vez instalado, o Petya começa a substituir o Master Boot Record (MBR). O MBR é a informação armazenada no primeiro setor do disco rígido, contendo o código que localiza a partição primária ativa. O processo de substituição impede que o Windows seja carregado normalmente, além de impedir o acesso ao Modo de Segurança.

Depois que o Petya substitui o MBR, ele criptografa o MFT, um arquivo encontrado nas partições NTFS que contém informações críticas sobre todos os outros arquivos na unidade. Petya então força a reinicialização do sistema. Na reinicialização, o usuário encontra uma verificação CHKDSK falsa. Embora a digitalização pareça garantir a integridade do volume, o oposto é verdadeiro. Quando o CHKDSK for concluído e o Windows tentar carregar, o MBR modificado exibirá um crânio ASCII com um ultimato para pagar um resgate, geralmente no Bitcoin.

O preço de recuperação é de aproximadamente US $ 385, embora isso possa mudar com base na taxa de câmbio do Bitcoin. Se o usuário decidir ignorar o aviso, o resgate do Bitcoin duplicará. Se o usuário continuar resistindo à tentativa de extorsão, o autor do Petya ransomware excluirá a chave de criptografia.

Missão Hack-Petya

Onde os designers de ransomware geralmente são extremamente cuidadosos na escolha da criptografia, o autor de Petya "escorregou". Um programador não identificado descobri como quebrar a criptografia de Petya depois de um "A visita de Páscoa ao meu sogro me levou [a ele] a essa confusão."

O crack é capaz de revelar a chave de criptografia necessária para desbloquear o registro de inicialização mestre criptografado, liberando os arquivos do sistema em cativeiro. Para recuperar o controle dos arquivos, os usuários precisam primeiro remover o disco rígido infectado do computador e conectá-lo a outro computador em funcionamento. Eles podem então extrair um número de cadeias de dados para entrar na ferramenta.

A extração dos dados é difícil, exigindo ferramentas e conhecimentos especializados. Felizmente, funcionário da Emsisoft Fabian Wosar criou uma ferramenta especial para aliviar esse problema, tornando "a descriptografia real mais amigável ao usuário". Você pode encontrar o Extrator do setor de Petya aqui. Faça o download e salve-o na área de trabalho do computador que está sendo usado para a correção.

Os "jornalistas" poderiam começar a fazer a lição de casa? Eu não sou responsável por Petya ser descriptografável. Crédito @leo_and_stone.

Fabian Wosar (@fwosar) 15 de abril de 2016

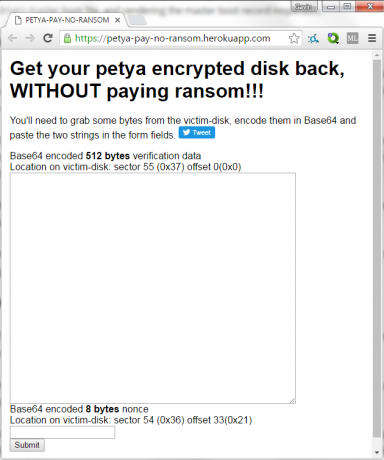

A ferramenta de Wosar extrai os 512 bytes necessários para o Petya rachadura, "Começando no setor 55 (0x37h) com um deslocamento de 0 e o nonce de 8 bytes do setor 54 (0x36) deslocamento: 33 (0x21) ". Depois que os dados são extraídos, a ferramenta os converte no Base64 necessário codificação. Pode então ser inserido no site petya-no-pay-ransom.

Apenas forneci uma pequena ferramenta de ~ 50 linhas que torna a descriptografia real mais amigável.

Fabian Wosar (@fwosar) 15 de abril de 2016

Depois de gerar a senha de descriptografia, anote-a. Agora você precisará substituir o disco rígido e inicializar o sistema infectado. Quando a tela de bloqueio do Petya aparecer, você poderá inserir sua chave de descriptografia.

Um tutorial detalhado sobre extração de cadeia de dados, inserindo os dados convertidos no site e gerando a senha de descriptografia pode ser encontrado aqui.

Descriptografia para todos?

A combinação do crack de criptografia da leo-stone e o extrator de setor Petya de Fabian Wosar proporcionam uma leitura feliz. Qualquer pessoa com o conhecimento técnico de procurar uma solução para seus arquivos criptografados pode ter uma chance de recuperar o controle de seus dados.

Agora que a solução foi simplificada, os usuários sem resmas de conhecimento técnico poderiam viabilizar infectado a uma oficina local e informe os técnicos sobre o que precisa ser feito ou, pelo menos, o que eles acreditam precisa fazer.

Contudo, mesmo que o caminho para a fixação isto Uma variante específica de ransomware tornou-se muito mais fácil, o ransomware ainda é um grande problema, problema em desenvolvimento que cada um de nós O ransomware continua crescendo - como você pode se proteger? consulte Mais informação . E, apesar desse caminho ser mais fácil de encontrar e seguir, os autores de ransomware sabem que existe uma grande maioria de usuários que simplesmente não têm esperança de descriptografar os arquivos, sua única chance de recuperação através de processos frios, difíceis e não rastreáveis Bitcoin.

Apesar de sua codificação inicial gafe, Tenho certeza de que os autores do ransomware Petya não estão sentados, sentindo pena de si mesmos. Agora que esse método de crack e descriptografia está ganhando força, eles provavelmente estão trabalhando na atualização de seu código para desativar a solução, fechando a porta da recuperação de dados mais uma vez.

Você já foi vítima de ransomware? Você conseguiu recuperar seus arquivos ou pagou o resgate? Deixe-nos saber abaixo!

Gavin é escritor sênior do MUO. Ele também é o editor e o gerente de SEO do site irmão da MakeUseOf, Blocks Decoded. Ele tem uma redação contemporânea BA (Hons) com práticas de arte digital saqueadas nas montanhas de Devon, além de mais de uma década de experiência profissional em redação. Ele gosta de grandes quantidades de chá.