Propaganda

Agora, raramente passamos um mês sem ouvir falar de algum tipo de violação de dados; pode ser uma atualização serviço como o Gmail Sua conta do Gmail está entre 42 milhões de credenciais vazadas? consulte Mais informação ou algo que muitos de nós esquecemos, como o MySpace O Facebook acompanha todo mundo, o MySpace foi hackeado... [Tech News Digest]O Facebook está rastreando todo mundo na Web, milhões de credenciais do MySpace estão à venda, a Amazon leva o Alexa ao seu navegador, o No Man's Sky sofre um atraso e o Pong Project toma forma. consulte Mais informação .

Considere nossa crescente conscientização sobre a maneira como nossas informações privadas são aspirado pelo Google Cinco coisas que o Google provavelmente sabe sobre você consulte Mais informação , mídia social (nomeadamente o Facebook Privacidade no Facebook: 25 coisas que a rede social sabe sobre vocêO Facebook sabe muito sobre nós - informações que voluntariamente oferecemos. A partir dessa informação, você pode ser inserido em um grupo demográfico, seus "gostos" registrados e os relacionamentos monitorados. Aqui estão 25 coisas que o Facebook sabe sobre ... consulte Mais informação ), e até mesmo nossos próprios smartphones Qual é o sistema operacional móvel mais seguro?Lutando pelo título de sistema operacional móvel mais seguro, temos: Android, BlackBerry, Ubuntu, Windows Phone e iOS. Qual sistema operacional é o melhor para se defender contra ataques online? consulte Mais informação , e ninguém pode culpar você por ser um pouco paranóico sobre como os sites cuidam de algo como importante como sua senha Tudo o que você precisa saber sobre senhasAs senhas são importantes e a maioria das pessoas não sabe o suficiente sobre elas. Como você escolhe uma senha forte, usa uma senha exclusiva em todos os lugares e lembra de todas? Como você protege suas contas? Como... consulte Mais informação .

De fato, para tranqüilidade, isso é algo que todos precisam saber…

O pior cenário: texto sem formatação

Considere o seguinte: Um site importante foi invadido. Os cibercriminosos violaram todas as medidas básicas de segurança necessárias, talvez aproveitando uma falha em sua arquitetura. Você é um cliente. Esse site armazenou seus detalhes. Felizmente, sua senha está segura.

Exceto que o site armazena sua senha como texto sem formatação.

Sempre foi uma bomba. As senhas de texto sem formatação estão apenas esperando para serem saqueadas. Eles não usam algoritmo para torná-los ilegíveis. Os hackers podem lê-lo tão simplesmente quanto você está lendo esta frase.

É um pensamento assustador, não é? Não importa a complexidade da sua senha, mesmo que tenha entre 30 e 30 dígitos: um banco de dados de texto sem formatação é um lista das senhas de todos, explicitadas claramente, incluindo os números e caracteres adicionais que você usar. Mesmo que hackers não invadir o site, você realmente gostaria que o administrador pudesse ver seus detalhes de login confidenciais?

# c4news

Eu sempre uso uma senha boa e forte, como Hercules ou Titan, e nunca tive problemas ...

- Não se preocupe (@emilbordon) 16 de agosto de 2016

Você pode pensar que esse é um problema muito raro, mas estima-se que 30% dos sites de comércio eletrônico usam esse método para "proteger" seus dados. Na verdade, existe uma blog inteiro dedicado a destacar esses criminosos! Até o ano passado, até a NHL armazenava senhas dessa maneira, assim como a Adobe antes de uma grande violação.

Surpreendentemente, empresa de proteção contra vírus, A McAfee também usa texto sem formatação.

Uma maneira fácil de descobrir se um site usa isso é se, logo após a inscrição, você recebe um email dele listando seus detalhes de login. Muito desonesto. Nesse caso, convém alterar os sites com a mesma senha e entrar em contato com a empresa para alertá-los de que a segurança deles é preocupante.

Isso não significa necessariamente que eles são armazenados como texto sem formatação, mas é um bom indicador - e eles realmente não deveriam enviar esse tipo de coisa em emails de qualquer maneira. Eles podem argumentar que eles têm firewalls et al. para proteger contra criminosos cibernéticos, mas lembre-os de que nenhum sistema é perfeito e diminui a perspectiva de perder clientes diante deles.

Eles logo mudarão de idéia. Esperançosamente…

Não é tão bom quanto parece: criptografia

Então, o que esses sites fazem?

Muitos vão recorrer à criptografia. Todos nós já ouvimos falar sobre isso: uma maneira aparentemente impermeável de embaralhar suas informações, tornando-as ilegíveis até que duas chaves - uma mantida por você (que são seus detalhes de login) e a outra pela empresa em questão - sejam apresentado. É uma ótima ideia, que você deveria implementar no seu smartphone 7 razões pelas quais você deve criptografar os dados do seu smartphoneVocê está criptografando seu dispositivo? Todos os principais sistemas operacionais de smartphones oferecem criptografia de dispositivo, mas você deve usá-lo? Veja por que a criptografia do smartphone vale a pena e não afeta a maneira como você usa o smartphone. consulte Mais informação e outros dispositivos.

A internet funciona com criptografia: quando você veja HTTPS no URL HTTPS em todos os lugares: use HTTPS em vez de HTTP quando possível consulte Mais informação , isso significa que o site em que você está usando está usando o SSL (Secure Sockets Layer) O que é um certificado SSL e você precisa de um?Navegar na Internet pode ser assustador quando informações pessoais estão envolvidas. consulte Mais informação ou protocolos TLS (Transport Layer Security) para verificar conexões e misturar dados Como a navegação na Web está se tornando ainda mais seguraTemos certificados SSL para agradecer por nossa segurança e privacidade. Mas violações e falhas recentes podem ter afetado sua confiança no protocolo criptográfico. Felizmente, o SSL está se adaptando, sendo atualizado - eis como. consulte Mais informação .

Mas apesar do que você pode ter ouvido Não acredite nesses 5 mitos sobre criptografia!A criptografia parece complexa, mas é muito mais direta do que muitos pensam. No entanto, você pode se sentir um pouco escuro demais para usar a criptografia, então vamos acabar com alguns mitos sobre criptografia! consulte Mais informação , a criptografia não é perfeita.

O que significa minha senha não pode conter backspaces ???

- Derek Klein (@rogue_analyst) 11 de agosto de 2016

Deve ser seguro, mas é tão seguro quanto onde as chaves estão armazenadas. Se um site estiver protegendo sua chave (ou seja, senha) usando a sua, um hacker pode expô-lo para encontrar o antigo e descriptografá-lo. Seria necessário relativamente pouco esforço de um ladrão para encontrar sua senha; é por isso que os principais bancos de dados são um grande alvo.

Basicamente, se a chave deles estiver armazenada no mesmo servidor que o seu, sua senha também poderá estar em texto sem formatação. É por isso que o site PlainTextOffenders mencionado acima também lista serviços que usam criptografia reversível.

Surpreendentemente simples (mas nem sempre eficaz): hash

Agora estamos chegando a algum lugar. Hashing de senhas soa como jargão sem sentido Jargão técnico: Aprenda 10 novas palavras adicionadas recentemente ao dicionário [Weird & Wonderful Web]A tecnologia é a fonte de muitas novas palavras. Se você é um nerd e gosta de palavras, vai adorar esses dez que foram adicionados à versão online do Oxford English Dictionary. consulte Mais informação , mas é simplesmente uma forma mais segura de criptografia.

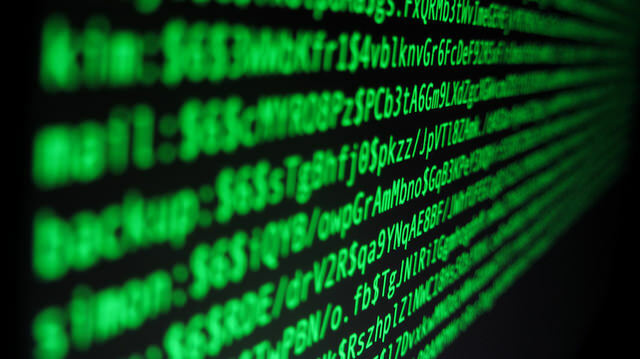

Em vez de armazenar sua senha como texto sem formatação, um site a executa através de um função hash, como MD5 O que todo esse material de hash MD5 realmente significa [tecnologia explicada]Aqui está um resumo completo do MD5, hash e uma pequena visão geral de computadores e criptografia. consulte Mais informação , Secure Hashing Algorithm (SHA) -1 ou SHA-256, que o transforma em um conjunto de dígitos totalmente diferente; estes podem ser números, letras ou qualquer outro caractere. Sua senha pode ser IH3artMU0. Isso pode se transformar em 7dVq $ @ ihT e, se um hacker invadir um banco de dados, é tudo o que eles podem ver. E funciona apenas de uma maneira. Você não pode decodificá-lo de volta.

Infelizmente, não é naquela seguro. É melhor do que texto simples, mas ainda é bastante padrão para os cibercriminosos. A chave é que uma senha específica produz um hash específico. Há uma boa razão para isso: sempre que você faz login com a senha IH3artMU0, ela passa automaticamente através dessa função hash e o site permite que você acesse se esse hash e aquele no banco de dados do site Combine.

Isso também significa que os hackers desenvolveram tabelas arco-íris, uma lista de hashes, já usada por outros como senhas, que um sistema sofisticado pode executar rapidamente como um ataque de força bruta O que são ataques de força bruta e como você pode se proteger?Você provavelmente já ouviu a frase "ataque de força bruta". Mas o que exatamente aquilo significa? Como funciona? E como você pode se proteger contra isso? Aqui está o que você precisa saber. consulte Mais informação . Se você escolheu um senha chocantemente ruim 25 senhas que você precisa evitar, use o WhatsApp gratuitamente... [Tech News Digest]As pessoas continuam usando senhas terríveis, o WhatsApp agora é totalmente gratuito, a AOL está pensando em mudar seu nome, a Valve aprova um jogo Half-Life feito por fãs e The Boy With a Camera for a Face. consulte Mais informação , isso estará no topo das mesas do arco-íris e pode ser facilmente quebrado; os mais obscuros - combinações particularmente extensas - levarão mais tempo.

Quão ruim pode ser? Em 2012, O LinkedIn foi hackeado O que você precisa saber sobre o vazamento maciço de contas do LinkedInUm hacker está vendendo 117 milhões de credenciais hackeadas do LinkedIn na Dark web por cerca de US $ 2.200 em Bitcoin. Kevin Shabazi, CEO e fundador do LogMeOnce, nos ajuda a entender exatamente o que está em risco. consulte Mais informação . Endereços de email e seus hashes correspondentes vazaram. São 177,5 milhões de hashes, afetando 164,6 milhões de usuários. Você pode achar que isso não é muito preocupante: eles são apenas uma carga de dígitos aleatórios. Muito indecifrável, certo? Dois crackers profissionais decidiram coletar uma amostra de 6,4 milhões de hashes e ver o que podiam fazer.

Eles rachado 90% deles em pouco menos de uma semana.

Tão bom quanto ele ganha: salga e hashes lentos

Nenhum sistema é inexpugnável Mythbusters: conselhos de segurança perigosos que você não deve seguirQuando se trata de segurança na Internet, todos e seus primos têm conselhos para oferecer a você os melhores pacotes de software para instalar, sites desonestos para se manter à distância ou práticas recomendadas ... consulte Mais informação - hackers naturalmente trabalharão para quebrar qualquer novo sistema de segurança - mas as técnicas mais fortes implementadas pelos sites mais seguros Todo site seguro faz isso com sua senhaVocê já se perguntou como os sites mantêm sua senha protegida contra violações de dados? consulte Mais informação são hashes mais inteligentes.

Os hashes salgados são baseados na prática de um nonce criptográfico, um conjunto de dados aleatórios gerado para cada senha individual, geralmente muito longa e muito complexa. Esses dígitos adicionais são adicionados ao início ou final de uma senha (ou senha de email combinações) antes de passar pela função hash, a fim de combater tentativas feitas usando tabelas arco-íris.

Geralmente, não importa se os sais estão armazenados nos mesmos servidores que os hashes; decifrar um conjunto de senhas pode ser extremamente demorado para hackers, ainda mais difícil se o seu a própria senha é excessiva e complicada 6 dicas para criar uma senha inquebrável que você possa lembrarSe suas senhas não forem únicas e inquebráveis, é melhor abrir a porta da frente e convidar os assaltantes para almoçar. consulte Mais informação . É por isso que você sempre deve usar uma senha forte, não importa o quanto confie na segurança de um site.

Os sites que levam a sua segurança e, por extensão, sua segurança particularmente a sério, estão se voltando cada vez mais para hashes lentos como uma medida adicional. As funções de hash mais conhecidas (MD5, SHA-1 e SHA-256) já existem há algum tempo e são amplamente usadas porque são relativamente fáceis de implementar e aplicam hashes muito rapidamente.

Trate sua senha como sua escova de dentes, altere-a regularmente e não a compartilhe!

- Anti-Bullying Pro (da instituição de caridade The Diana Award) (@AntiBullyingPro) 13 de agosto de 2016

Enquanto ainda aplica sais, os hashes lentos são ainda melhores no combate a ataques que dependem da velocidade; ao limitar os hackers a substancialmente menos tentativas por segundo, eles levam mais tempo para quebrar, fazendo com que as tentativas valham menos a pena, considerando também a menor taxa de sucesso. Os criminosos cibernéticos precisam avaliar se vale a pena atacar os sistemas de hash lento e demorado em comparação com "soluções rápidas": instituições médicas normalmente têm menos segurança 5 razões pelas quais o roubo de identidade médica está aumentandoOs golpistas desejam seus dados pessoais e informações da conta bancária - mas você sabia que seus registros médicos também lhes interessam? Descubra o que você pode fazer sobre isso. consulte Mais informação , por exemplo, para que os dados que possam ser obtidos a partir daí possam ainda será vendido por somas surpreendentes Aqui está o quanto sua identidade pode valer na Dark WebÉ desconfortável pensar em si mesmo como uma mercadoria, mas todos os seus dados pessoais, desde o nome e o endereço até os detalhes da conta bancária, valem algo para os criminosos on-line. Quanto você vale? consulte Mais informação .

Também é muito adaptável: se um sistema estiver sob tensão específica, ele pode ficar ainda mais lento. Coda Hale, Ex-Principle Software Developer da Microsoft, compara o MD5 com a função de hash lento mais notável, bcrypt (outros incluem PBKDF-2 e scrypt):

"Em vez de quebrar uma senha a cada 40 segundos [como no MD5], eu as quebrava a cada 12 anos mais ou menos [quando um sistema usa bcrypt]. Suas senhas podem não precisar desse tipo de segurança e você pode precisar de um algoritmo de comparação mais rápido, mas o bcrypt permite que você escolha seu equilíbrio de velocidade e segurança. ”

E como um hash lento ainda pode ser implementado em menos de um segundo, os usuários não devem ser afetados.

Por que isso Importa?

Quando usamos um serviço online, celebramos um contrato de confiança. Você deve estar seguro, sabendo que suas informações pessoais estão sendo mantidas em segurança.

"Meu laptop está configurado para tirar uma foto após três tentativas incorretas de senha" pic.twitter.com/yBNzPjnMA2

- Gatos no espaço (@CatsLoveSpace) 16 de agosto de 2016

Armazenando sua senha com segurança O guia completo para simplificar e proteger sua vida com LastPass e XmarksEmbora a nuvem signifique que você possa acessar facilmente suas informações importantes onde quer que esteja, também significa que você tem muitas senhas para acompanhar. É por isso que o LastPass foi criado. consulte Mais informação é especialmente importante. Apesar de vários avisos, muitos de nós usamos o mesmo para sites diferentes; portanto, se houver, por exemplo, uma violação do Facebook Seu Facebook foi hackeado? Veja como saber (e corrigi-lo)Existem etapas que você pode executar para evitar ser invadido no Facebook e o que você pode fazer caso o seu Facebook seja invadido. consulte Mais informação , seus detalhes de login para outros sites que você frequenta usando a mesma senha também podem ser um livro aberto para criminosos cibernéticos.

Você descobriu algum infrator de texto sem formatação? Em quais sites você confia implicitamente? O que você acha que é o próximo passo para o armazenamento seguro de senhas?

Créditos de imagem: Africa Studio / Shutterstock, senhas incorretas de Lulu Hoeller [não está mais disponível]; Login por Automobile Italia; Arquivos de senha do Linux por Christiaan Colen; e saleiro por Karyn Christner.

Quando ele não está assistindo televisão, lendo livros e quadrinhos da Marvel, ouvindo The Killers e obcecado por idéias de roteiro, Philip Bates finge ser um escritor freelancer. Ele gosta de colecionar tudo.