Propaganda

É uma selva lá fora. De cavalos de Tróia a worms, phishers a farmacêuticos, a web parece estar cheia de perigos. Manter-se seguro requer não apenas o software certo, mas uma compreensão de que tipo de ameaças deve ser observado.

É aí que entra "HackerProof: Your Guide to PC Security". Este excelente guia, trazido a você pelo próprio Matt Smith da MakeUseOf, fornece uma explicação objetiva, detalhada, mas de fácil compreensão da segurança do PC.

No final deste guia, você saberá exatamente o que significa segurança no PC e, mais importante, o que você precisa fazer para manter seu PC seguro.

Conhecimento é poder; armar-se!

Índice

§1 - Introdução à segurança do PC

§2 - Galeria de malware

§3 - Civilizações inocentes: a segurança dos sistemas operacionaisfio

§4 - Bons hábitos de segurança

§5 - Métodos de proteção

§6 - Escolhendo o software de segurança

§7 - Prepare-se para o pior - e faça backup!

§8 - Recuperando de malware

§9 - conclusão

1. Introdução à segurança do PC

1.1 O que é a segurança do PC?

Os termos "segurança do PC" ou "segurança do computador" são vagos ao extremo. Eles dizem muito pouco, como os termos mais gerais.

Isso ocorre porque a segurança do PC é um campo incrivelmente diversificado. Por um lado, você tem pesquisadores profissionais e acadêmicos que tentam cuidadosamente encontrar e corrigir problemas de segurança em uma ampla gama de dispositivos. Por outro lado, há também uma comunidade de nerds de computador inventivos que são tecnicamente amadores (no sentido literal da palavra - eles não são remunerados e não são suportados por nenhuma instituição ou empresa reconhecida), mas são altamente qualificados e capazes de fornecer informações úteis sobre próprios.

A segurança do PC está vinculada à segurança do computador como um todo, incluindo questões como segurança de rede e Segurança da Internet 5 maneiras de verificar a segurança de sua conexão com a InternetA sua conexão à Internet é segura? Aqui está o que você precisa saber para se manter seguro em qualquer rede à qual você se conectar. consulte Mais informação . A grande maioria das ameaças que podem atacar seu computador é capaz de sobreviver apenas por causa da Internet e, em Em alguns casos, a sobrevivência de uma ameaça à segurança está diretamente ligada a uma falha de segurança em algum servidor high-end hardware. No entanto, o usuário médio do PC não tem controle sobre isso.

Isso significa que a segurança do PC - definida como proteção do computador pessoal que você possui - tem uma mentalidade de fortaleza. É sua responsabilidade proteger sua fortaleza de tudo o que possa existir no desconhecido além de seus muros. Essa mentalidade é expressa nos termos usados pelas empresas que desejam vender o seu software de segurança para PC. Palavras como "firewall Os três melhores firewalls gratuitos para Windows consulte Mais informação ”“ Bloqueador ”e“ escudo ”são fáceis de encontrar em anúncios de software de segurança para PC.

Essas palavras devem esclarecer o objetivo da segurança do PC, mas nem sempre é esse o caso. É provável que as informações recebidas de uma empresa que vende software de segurança sejam tendenciosas em favor de seu produto, além de outras questões confusas.

Este guia fornece uma explicação objetiva, detalhada, mas de fácil compreensão da segurança do PC. No final deste guia, você saberá exatamente o que significa segurança no PC e, mais importante, o que você precisa fazer para manter seu PC seguro.

1.2 Uma Breve História dos Vírus de Computador

Os vírus de computador nem sempre foram uma grande ameaça. Os primeiros vírus, que se espalharam na década de 1970 pelas primeiras redes da Internet (como a ARPANET Então, quem criou a Internet? [Tecnologia explicada] consulte Mais informação ), eram programas relativamente mundanos que às vezes nada faziam além de exibir uma mensagem em um terminal de computador.

Os vírus não começaram a ser notados como uma séria ameaça à segurança até meados e final dos anos 80. Nesse período, ocorreram várias inovações no campo dos vírus de computador, como o vírus Brain, amplamente considerado como o primeiro vírus compatível com IBM PC. Esse vírus foi capaz de infectar o setor de inicialização dos computadores MS-DOS, diminuindo a velocidade ou inutilizando-os.

Depois que o malware mais antigo se tornou conhecido, o número de vírus aumentou rapidamente quando os nerds mais experientes viram o oportunidade de se envolver em um pouco de vandalismo on-line e provar seus conhecimentos técnicos a seus pares. A atenção da mídia em relação aos vírus tornou-se comum no início dos anos 90, e o primeiro grande susto ocorreu em torno do vírus de computador Michelangelo. Como centenas de vírus de computador depois dele, Michelangelo desencadeou um pânico na mídia e milhões em todo o mundo temiam que seus dados fossem apagados em breve. Esse pânico se mostrou equivocado, mas colocou os holofotes da mídia sobre malware que ainda está desaparecendo.

A proliferação de o email Diagnosticar problemas do servidor de email com ferramentas gratuitas consulte Mais informação no final dos anos 90, escreveu o próximo capítulo sobre malware. Essa forma padrão de comunicação era, e ainda é, um método popular através do qual o malware pode se reproduzir. É fácil enviar e-mails e vírus anexados são fáceis de disfarçar. A popularidade do email também coincidiu com uma tendência que se mostrou ainda mais importante na evolução do malware - a ascensão dos computadores pessoais. Enquanto as redes corporativas geralmente são formadas por uma equipe de pessoas pagas para vigiar sua segurança, os computadores pessoais são usados por pessoas comuns que não têm treinamento em campo.

Sem o surgimento de computadores pessoais, muitas das ameaças à segurança que surgiram nos novos milênios não seriam possíveis. Worms teriam menos alvos, trojans seriam detectados rapidamente e novas ameaças como phishing seriam inúteis. Os computadores pessoais oferecem àqueles que desejam escrever software malicioso um campo cheio de alvos fáceis.

A chave, é claro, é garantir que você não seja um deles.

2. Galeria de malware

2.1 O vírus ou Trojan tradicional

O malware, ao longo da maior parte da história, se espalhou por erro do usuário; isto é, o usuário do PC executa algum tipo de ação para acionar um vírus. O exemplo clássico disso é abrir um anexo de email. O vírus, disfarçado de arquivo de imagem ou outro tipo de arquivo comum, entra em ação assim que o usuário abre o arquivo. Abrir o arquivo pode resultar em um erro ou o arquivo pode abrir como de costume, enganando o usuário a pensar que nada está errado. De qualquer forma, o vírus exigia a ação do usuário para se espalhar. A reprodução é possível não por causa de uma falha de segurança no código de um programa, mas por engano.

No final dos anos 90, esse tipo de malware, mais comumente chamado de vírus, era de longe o mais ameaçador. A maioria das pessoas era nova no e-mail e não sabia que abrir um anexo poderia infectar o computador. O serviço de e-mail era muito menos sofisticado: não havia filtros de spam eficazes capazes de manter vírus contendo e-mails de spam fora das caixas de entrada, nem havia soluções antivírus eficazes que verificassem automaticamente os e-mails anexos. Nos últimos anos, os avanços tecnológicos nessas duas frentes tornaram menos eficaz o envio de um vírus via email, mas ainda existem milhões de pessoas que não possuem software de segurança e não se importam em abrir o email anexos.

Como os vírus de email agora são uma ameaça (relativamente) bem conhecida, o design de vírus tornou-se mais criativo. Agora, os vírus podem "ocultar" nos tipos de arquivo que a maioria das pessoas considera seguros, como Planilhas do Excel Como dividir uma enorme planilha CSV Excel em arquivos separadosUma das deficiências do Microsoft Excel é o tamanho limitado de uma planilha. Se você precisar diminuir o tamanho do arquivo do Excel ou dividir um arquivo CSV grande, continue a ler! consulte Mais informação e arquivos PDF. É até possível que um vírus infecte seu PC através do seu navegador da Web se você visitar uma página da Web que contenha esse vírus.

Alguns usuários de PC se gabam de que evitar um vírus é simplesmente uma questão de bom senso. Se você não baixar arquivos de fontes desconhecidas e não baixar anexos de e-mail, ficará bem. Eu discordo dessa visão. Embora muitas ameaças possam ser evitadas com cautela, vírus com novos métodos de reprodução e infecção estão sendo desenvolvidos constantemente.

2.2 Trojans

Os cavalos de Troia, apesar de diferentes de um vírus em sua carga, podem infectar PCs pelos mesmos métodos listados acima. Enquanto um vírus tenta executar código malicioso no seu PC, um cavalo de Troia tenta possibilitar que terceiros acessem algumas ou todas as funções do seu computador. Os cavalos de Troia podem infectar computadores através de praticamente qualquer método que um vírus possa usar. De fato, vírus e cavalos de Troia geralmente são agrupados como malware, pois algumas ameaças à segurança têm características associadas a um vírus e a um cavalo de Tróia.

2.3 Worms

O termo "worm" descreve um método de infecção e reprodução de vírus, em vez da carga útil fornecida. Este método de infecção é único e perigoso no entanto, por isso merece sua própria categoria.

Um worm é um malware capaz de infectar um computador sem que o usuário execute nenhuma ação (além de ligar o computador e conectar-se à Internet). Diferentemente dos malwares mais tradicionais, que geralmente tentam se esconder em um arquivo infectado, os worms infectam os computadores por meio de vulnerabilidades na rede.

O worm estereotipado se espalha enviando cópias aleatórias de si I.P. endereços Como usar um endereço IP falso e se mascarar onlineÀs vezes você precisa ocultar seu endereço IP. Aqui estão algumas maneiras de mascarar seu endereço IP e se esconder on-line pelo anonimato. consulte Mais informação . Cada cópia possui instruções para atacar uma vulnerabilidade de rede específica. Quando um PC alvejado aleatoriamente com a vulnerabilidade é encontrado, o worm usa a vulnerabilidade de rede para obter acesso ao PC e entregar sua carga útil. Quando isso ocorre, o worm usa o PC recém-infectado para enviar spam de I.P. mais aleatoriamente. endereços, iniciando o processo novamente.

Crescimento exponencial é a chave aqui. O worm SQL Slammer, lançado em janeiro de 2003, usou esse método para infectar aproximadamente 75.000 computadores dentro de 10 minutos após seu lançamento inicial. (Fonte: Com fio)

Como em muitas ameaças à segurança do PC, no entanto, o termo “worm” abrange uma ampla gama de ameaças de malware. Alguns worms se espalham usando falhas na segurança do email, a fim de automaticamente enviar spam por email, uma vez que infectam o sistema. Outros têm uma carga útil extremamente direcionada. O Stuxnet, um worm de computador recente, foi encontrado com um código que muitos acreditavam ter sido projetado especificamente para atacar o programa de pesquisa nuclear do Irã. (Fonte: Bruce Schneier)

Embora se estima que este worm tenha infectado milhares de computadores, sua carga útil real foi projetada para só entra em vigor quando o worm encontra um tipo específico de rede - o tipo que o Irã usa para o urânio Produção. Não importa quem era o alvo, a sofisticação do Stuxnet fornece um ótimo exemplo de como um worm em reprodução automática pode infectar sistemas sem que seus usuários tenham a menor pista.

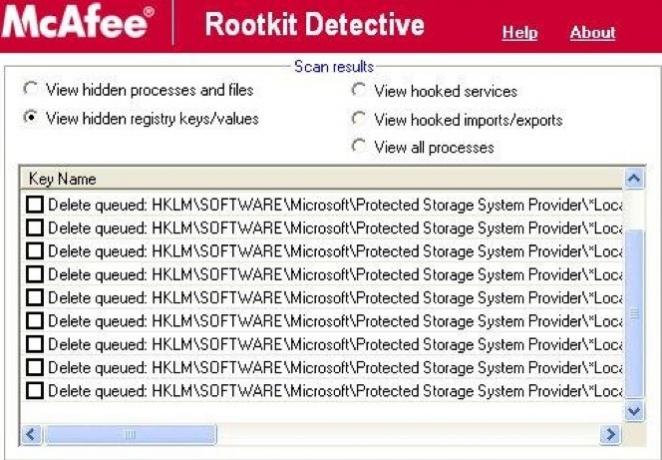

2.4 Rootkits

Um malware particularmente desagradável, os rootkits são capazes de obter acesso privilegiado a um computador e se esconder de verificações antivírus comuns. O termo rootkit é usado principalmente como um meio de descrever um tipo específico de carga útil. Os rootkits podem infectar sistemas e se reproduzir usando qualquer número de táticas. Eles podem operar como worms ou podem se esconder em arquivos aparentemente legítimos.

A Sony, por exemplo, encontrou-se em água quente quando especialistas em segurança descobriram que alguns CDs de música distribuídos pela Sony estavam sendo enviados com um rootkit capaz de se dar acesso administrativo nos PCs com Windows, ocultar-se da maioria das verificações de vírus e transmitir dados para um computador remoto localização. Aparentemente, isso fazia parte de um esquema de proteção contra cópias equivocado.

De muitas maneiras, a carga útil de um rootkit procura atingir os mesmos objetivos que um vírus ou cavalo de Troia comum. A carga útil pode tentar excluir ou corromper arquivos, ou tentar registrar as teclas digitadas ou tentar encontrar suas senhas e depois transmiti-las a terceiros. Essas são as coisas que um vírus ou cavalo de Tróia pode tentar fazer, mas os rootkits são muito mais eficazes em se disfarçar enquanto trabalham. Na verdade, os rootkits subvertem o sistema operacional, usando falhas de segurança no sistema operacional para se disfarçar como um elemento crítico arquivo de sistema ou, em casos graves, gravar-se em arquivos críticos do sistema, impossibilitando a remoção sem danificar o sistema operacional sistema. (Fonte: Com fio)

A boa notícia é que os rootkits são mais difíceis de codificar do que a maioria dos outros tipos de malware. Quanto mais profundo o rootkit desejar mergulhar no sistema operacional de um PC, mais difícil o rootkit será criado, pois qualquer bug no código do rootkit pode travar um PC alvo ou alterar antivírus Programas. Isso pode ser ruim para o PC, mas derrota o ponto de tentar ocultar o rootkit em primeiro lugar.

2.5 Phishing e Pharming

O mundo do malware na década de 90 parece singular em comparação com hoje. Naquela época, o malware era frequentemente escrito por hackers que queriam exibir seus talentos e ganhar notoriedade entre seus pares. O dano causado foi grave, mas frequentemente limitado aos computadores infectados. O malware moderno, no entanto, geralmente nada mais é do que uma ferramenta usada por criminosos que procuram roubar informações pessoais. Essas informações podem ser usadas para seqüestrar cartões de crédito, criar identificações falsas e realizar todo tipo de atividades ilegais que podem ter um impacto severo na vida da vítima.

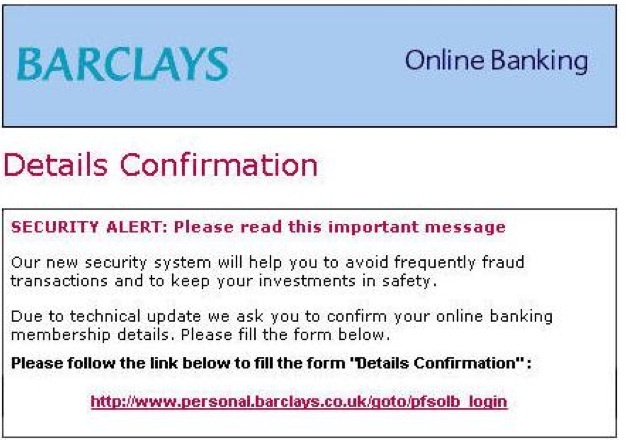

Phishing Receba alertas instantâneos de novos vírus de computador e e-mails de phishing consulte Mais informação e Pharming são técnicas que melhor ilustram o elemento criminoso das ameaças à segurança do PC. Essas ameaças são significativas, mas tecnicamente não atacam seu PC. Em vez disso, eles usam seu PC para enganá-lo e roubar informações importantes.

Ambos os termos estão intimamente relacionados. Pharming é uma técnica usada para redirecionar uma pessoa para um site falso. O phishing é o ato de coletar informações privadas se passando por uma entidade confiável. As técnicas geralmente andam de mãos dadas: uma técnica de pharming envia uma pessoa para um site falso, que é então usado para "phishing" informações privadas da pessoa.

O exemplo clássico desse tipo de ataque começa com um email que parece ter sido enviado do seu banco. O e-mail informa que houve uma suspeita de violação de segurança dos servidores on-line do seu banco e você precisa alterar seu nome de usuário e senha. Você recebe um link para o que parece ser o site do seu banco. A página, uma vez aberta no seu navegador, solicita que você confirme seu nome de usuário e senha existentes e digite um novo nome de usuário e senha. Você faz isso e o site agradece sua colaboração. Você não percebe que algo está errado até tentar fazer login no site do seu banco no dia seguinte seguindo o marcador no seu navegador.

2.6 Malware - o problema

Embora os bandidos acima sejam amplamente reconhecidos como problemas sérios com características definidas, ainda é difícil categorizar as ameaças porque o ecossistema de ameaças à segurança é diverso e constantemente mudando. É por isso que o termo malware é usado com tanta frequência: é o exemplo perfeito para qualquer coisa que esteja tentando causar danos ao seu computador ou tentando usá-lo para causar danos a você.

Agora que você conhece algumas das ameaças mais comuns à segurança do PC, pode estar se perguntando o que pode fazer sobre elas. O melhor lugar para começar essa discussão é com sistemas operacionais.

3. Civilizações inocentes: a segurança dos sistemas operacionais

O sistema operacional que você está usando tem um impacto significativo nas ameaças de malware que você precisa conhecer e nos métodos que você pode usar para combatê-las. Na maioria dos casos, o malware é programado para tirar proveito de uma exploração específica em um sistema operacional específico. O malware codificado para tirar proveito de uma vulnerabilidade de rede no Windows não pode infectar computadores com OS X porque o código de rede é muito diferente. Da mesma forma, um vírus que tenta excluir arquivos de driver encontrados em um computador com Windows XP não afeta a máquina Linux, porque os drivers são completamente diferentes.

Eu acho que é preciso dizer que o sistema operacional que você escolhe tem um impacto maior na segurança geral do seu PC do que qualquer outra variável única. Com isso em mente, vamos dar uma olhada rápida em alguns sistemas operacionais comuns e em como eles lidam com a segurança.

3.1 Windows XP

Introduzido em 2001, o Windows XP rapidamente se tornou o sistema operacional mais aclamado pela crítica da Microsoft. Era adorado por sua interface relativamente simples, que oferecia melhorias, mas permanecia familiar para os usuários do Windows 95, 98 e ME. Também se mostrou relativamente pequeno para um novo sistema operacional Windows e continua sendo capaz de executar em máquinas mais antigas que não conseguem lidar com sistemas operacionais Windows mais recentes.

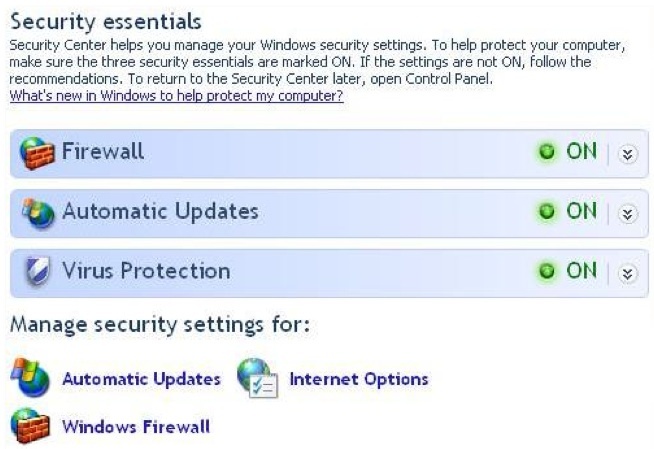

No momento do seu lançamento, o Windows XP introduziu algumas melhorias notáveis de segurança em relação aos sistemas operacionais Windows anteriores. Ele fechou algumas brechas de segurança que facilitaram a bagunça nos sistemas Windows usando contas de rede em branco ou erros de certificação. A segurança do Windows XP recebeu uma grande adição no Windows XP Service Pack 2 com a introdução do Windows Security Center, que o tornou É mais fácil para os usuários descobrir se o computador com Windows XP estava protegido por software antimalware e se tinham as atualizações de segurança apropriadas instalado.

No entanto, o Windows XP é um sistema operacional de quase dez anos e, ao longo dos anos, foi atacado incansavelmente por hackers. A popularidade do Windows XP o torna uma opção óbvia para malware que procura infectar o maior número possível de computadores. Além disso, o Windows XP simplesmente não tem acesso a vários recursos de segurança aprimorados que são padrão no Windows 7.

No geral, o Windows XP é o pior sistema operacional comum atualmente disponível do ponto de vista de segurança. Ele não possui novos recursos de segurança, é bem entendido por aqueles que codificam malware e é frequentemente atacado.

3.2 Windows 7

O sistema operacional mais recente da Microsoft, o Windows 7, é um refinamento do Windows Vista, muito criticado (as informações nesta seção se aplicam principalmente ao Vista). O Windows 7 não é tão fácil de executar quanto o Windows XP, mas oferece uma variedade de novos recursos, incluindo recursos relacionados à segurança.

Por exemplo, o Controle de Conta de Usuário é um novo recurso que foi introduzido no Vista e também incluído no Windows 7. Quando chegou, o UAC era comumente ridicularizado na mídia - a Apple até fez um anúncio sobre isso. É uma decisão estranha, porque o OS X tem uma funcionalidade semelhante e o UAC é muito importante quando se trata de segurança. Ele protege o seu PC, garantindo que os programas não possam obter privilégios de acesso elevados ao seu sistema sem permissão. Antes do UAC, o malware podia fazer isso facilmente sem que o usuário soubesse o que era mais sábio.

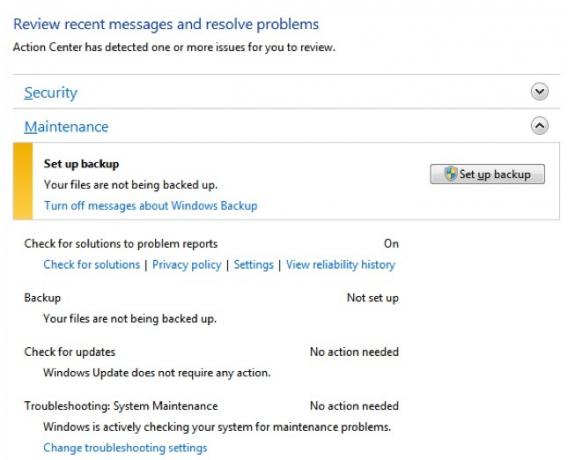

A Microsoft também fez melhorias que refinam ainda mais a capacidade da Window de transmitir informações importantes de segurança aos usuários. A Central de Segurança agora é chamada de Windows Action Center e realiza um trabalho melhor do que nunca, obtendo automaticamente atualizações importantes e notificando os usuários quando é necessário executar uma ação. Isso é crucial, porque explorações de segurança conhecidas que não são corrigidas são uma responsabilidade, independentemente do sistema operacional de sua preferência.

O Windows 7 também se beneficia de uma atitude em relação à segurança que é muito mais razoável do que a atitude que a Microsoft teve durante a criação do Windows XP. Isso é evidente quando você compara o número de explorações de segurança que a Microsoft teve que corrigir durante o primeiro ano do lançamento do XP com o primeiro ano do lançamento do Vista. O Windows XP teve 65 vulnerabilidades corrigidas, enquanto o Windows Vista tinha apenas 36 vulnerabilidades corrigidas.

Infelizmente, o Windows 7 continua sendo alvo de malware devido à sua popularidade. O Windows ainda é o sistema operacional usado pela maior parte do mundo, por isso faz sentido que o malware seja direcionado a ele. Por esse motivo, os usuários do Windows 7 ainda enfrentam inúmeras ameaças à segurança.

3.3 Mac OS X

O Mac OS X ainda parece moderno, mas é, na sua essência, um sistema operacional bastante antigo. A primeira versão foi lançada em 2001, tornando-a tão antiga quanto o Windows XP. A Apple, no entanto, adota uma abordagem muito diferente das atualizações do que a Microsoft. Enquanto o pessoal de Redmond geralmente se concentra em grandes lançamentos, lançando novos sistemas operacionais a cada cinco ou seis anos, em média, a equipe da Apple atualizou o OS X oito vezes desde o início do sistema operacional liberação.

Esses lançamentos geralmente contêm algumas atualizações de segurança, e a Apple ganhou uma reputação por oferecer segurança muito além da do Windows. Essa reputação, no entanto, tende a desmoronar após um exame mais detalhado. Existe malware para o OS X, e a Apple precisa corrigir falhas de segurança com a mesma frequência da Microsoft. Um relatório de 2004 de uma empresa de segurança conhecida como Secunia descobriu que no ano anterior o Mac OS X estava sujeito a 36 vulnerabilidades, apenas dez a menos que o Windows XP - no entanto, uma porcentagem maior de vulnerabilidades do OS X pode ser explorada via Internet. (Fonte: TechWorld)

Mais recentemente, a Apple foi forçada a lançar uma série de grandes correções de segurança, a mais recente das quais abordou 134 vulnerabilidades. (Fonte: FierceCIO).

Isso não quer dizer que o Mac OS X não seja seguro. Uma vantagem, herdada da herança UNIX do OS X, é a necessidade de entrar como "raiz" para fazer alterações em arquivos e configurações importantes (o UAC do Windows é essencialmente uma tentativa de emular isso). No entanto, um número infeliz de usuários parece acreditar que o OS X é imune a ameaças à segurança devido à sua relativa obscuridade. Embora exista certo grau de verdade, as ameaças à segurança dos computadores com OS X existem e podem ser tão prejudiciais quanto as que têm como alvo o Windows. A segurança do Mac OS X também é prejudicada por uma pequena seleção de pacotes de segurança.

3.4 Linux

A maioria dos proprietários de PCs nunca usará um computador executando o Linux. Com isso dito, o Linux está mais acessível agora do que nunca. Variantes gratuitas do Linux, como Ubuntu 6 maneiras de acelerar a área de trabalho do GNOMEO GNOME é a interface da área de trabalho que você obtém na maioria das distribuições Linux. Deseja acelerar as coisas? Esses ajustes melhorarão sua experiência com o GNOME. consulte Mais informação e Jolicloud Jolicloud: O sistema operacional Baixar para Netbook que você estava procurando consulte Mais informação , ofereça uma interface gráfica do usuário que seja robusta e ofereça a funcionalidade básica que você espera de um PC, como a capacidade de ler seu email e navegar na Web.

O Linux, como o OS X, exige que os usuários façam login em uma conta "raiz" para fazer alterações em arquivos e configurações importantes. O Linux também se beneficia enormemente da segurança pelo caminho da obscuridade. A base de usuários do Linux é pequena e, para piorar a situação dos malwares, a base de usuários não se apega a uma variante específica do Linux. Embora o código subjacente seja geralmente o mesmo, há mudanças sutis em diferentes variantes do Linux - e muitos usuários avançados do Linux chegam ao código de seus próprios recursos personalizados. Isso torna o ataque a usuários Linux em massa uma proposta difícil e também inútil. Se você deseja coletar números de cartão de crédito, segmentar o Linux não é o caminho a seguir.

A natureza de nicho do Linux para desktop torna difícil falar sobre sua segurança. As vulnerabilidades de segurança existem de fato nos sistemas Linux e nem sempre são corrigidas tão rapidamente quanto as vulnerabilidades encontradas no Windows. (Fonte: EWeek) No entanto, os sistemas operacionais Linux são realmente afetados por ameaças à segurança com menos frequência e as ameaças geralmente são menos graves.

3.5 Um resumo - qual é o melhor?

No geral, o Mac OS X e o Linux são claramente superiores ao Windows se a segurança for medida pela frequência com que os usuários são impactados por ameaças à segurança. Isso não significa que a Microsoft esteja dormindo ao volante. É simplesmente a realidade do nosso mundo. O Windows é de longe o sistema operacional mais popular e, como resultado, o malware geralmente é codificado para atingir os PCs com Windows.

Por outro lado, os computadores Windows têm acesso a suítes antivírus superiores e o Windows Action Center no Windows 7 não possui pares. Isso significa que é mais provável que os usuários do Windows estejam cientes de um problema de segurança quando ele surgir, mas tentar quantificar isso é impossível.

Mesmo assim, seja qual for o motivo, é impossível evitar o fato de que os usuários do Windows são mais propensos a serem afetados por malware do que os usuários do OS X ou Linux.

4. Bons hábitos de segurança

4.1 Evitando a caixa de entrada de e-mail do Doom

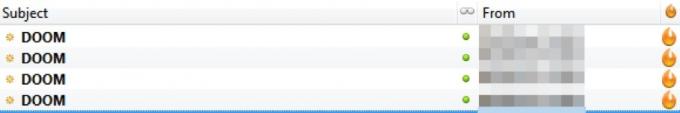

Ah, email. Era uma vez o método principal de reprodução para a maioria dos malwares. Um vírus foi anexado a um e-mail, disfarçado de um programa interessante ou de um documento, e depois enviado de maneira alegre. Abra o email e - bam! Você está infectado.

Na época, esse tipo de engano parecia o auge da trapaça. Hoje, esses meios simples de reprodução e infecção de malware parecem estranhos - seria bom ir de volta a um mundo em que evitar anexos de email protegia seu computador da maioria dos ameaças.

Os filtros de spam e a proteção antivírus automática tornaram muito mais difícil a disseminação do malware por email, e agora a maioria dos usuários sabe melhor do que abrir um anexo de uma fonte desconhecida (e se você não soubesse melhor - agora você Faz!)

No entanto, o malware compensou usando métodos automatizados de reprodução que disfarçam o email do malware como algo que parece confiável. Por exemplo, malware que infecta o computador de seus pais pode enviar um e-mail deles para você com o cabeçalho "Fotos de férias recentes." Se seus pais não estivessem de férias, você provavelmente entenderia os truques. No entanto, às vezes os pais de todos saem de férias - e se o seu acabou de voltar de uma viagem internacional, você pode abrir o anexo.

A regra geral é esta: se o anexo é algo que você ainda não sabia que deveria ser enviado a você, confirme com o remetente antes de abri-lo. Como alternativa, você pode verificar o arquivo com o aplicativo anti-malware de sua escolha. Esteja avisado, no entanto, que nenhum software de segurança pode detectar todas as ameaças à segurança.

Embora o malware seja sempre um problema, o phishing é sem dúvida a ameaça que atualmente é a mais desonesta e difícil de detectar. Sempre tenha cuidado com e-mails inesperados que supostamente são do seu banco, empregador ou qualquer outra instituição. Nenhuma instituição legítima solicitará que você digite seu nome de usuário e senha apresentando um link enviado por e-mail!

De fato, é uma boa idéia nunca abrir diretamente nenhum link supostamente enviado a você por uma instituição. Se o seu banco estiver entrando em contato com você para fornecer seu extrato eletrônico mensal, por exemplo, essas informações deverão estar acessíveis na página principal do banco e depois fazendo login na sua conta.

4.2 Usando cuidado para navegar com segurança

A navegação na web sempre apresentou algumas ameaças à segurança, fato que muitos usuários esquecem. Assim como no e-mail, é comum presumir que você estará perfeitamente protegido se você simplesmente evitar abrir arquivos de fontes desconhecidas. Ser escrupuloso sobre os arquivos baixados é, obviamente, uma idéia extremamente boa. Mas isso por si só não é suficiente para proteger adequadamente o seu PC.

A maioria das explorações de segurança com as quais você precisa se preocupar existe devido a um problema de segurança no navegador da Web ou em um plug-in importante, como Java ou Adobe Flash. Produtos como o Flash tornam muito fácil para os desenvolvedores da Web criar experiências interativas na Web que são muito além do que pode ser realizado de outra forma, mas a complexidade adicional tende a resultar em segurança furos. Java 5 principais sites para exemplos de aplicativos Java consulte Mais informação , Flash, Shockwave, ActiveX e outras ferramentas de desenvolvimento da Web foram corrigidas várias vezes depois que falhas de segurança foram encontradas. Essas falhas também não são motivo de riso - algumas delas permitem que um ataque assuma o controle total de um PC simplesmente atraindo uma pessoa ao site com o código malicioso.

(Fonte: ESecurityPlanet)

Sites maliciosos raramente são encontrados na parte superior dos resultados de pesquisa do Google. Esses sites geralmente se espalham por email de spam, mensagens instantâneas aleatórias e mídias sociais. Com isso dito, no entanto, mesmo um site confiável às vezes pode se tornar uma ameaça à segurança. O malware também pode infectar servidores da Web e, em alguns casos, isso pode fazer com que um site espalhe malware sem o conhecimento do proprietário.

Sua melhor defesa contra todas as ameaças maliciosas é garantir que seu navegador da Web e seus plugins associados sejam mantidos atualizados - uma questão sobre a qual discutiremos mais adiante neste capítulo.

4.3 Verificando links - eles levam para onde você pensa?

É aconselhável ter cuidado com a maneira como você lida com e-mails e mensagens instantâneas, mas uma política simples de não clique nem sempre é prática quando se trata de links. De fato, existem alguns sites de redes sociais - como Twitter As 6 melhores ferramentas para agendar atualizações do Twitter consulte Mais informação - que são fortemente dependentes de links. Sem links, o Twitter seria inútil.

Isso coloca os usuários em uma posição precária. Por um lado, um site de rede social como o Twitter pode ser muito divertido e facilitar o acompanhamento de amigos com os quais você poderia perder o contato. Por outro lado, o simples uso do site de rede social pode colocar você em risco adicional - e para piorar a situação, os links são compartilhados usando URLs minúsculas que o redirecionam para a página da Web real.

Felizmente, você pode descobrir facilmente a verdadeira localização de um link da web usando um site que levanta os véus para você antes de realmente clicar no link. Eu gosto de usar TrueURL mas você pode encontrar sites semelhantes de vários tipos com algumas pesquisas no Google.

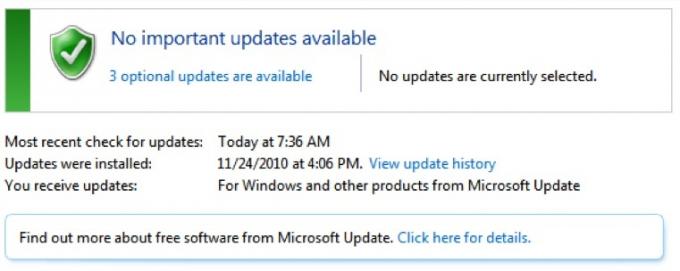

4.4 Atualizando seu software - a etapa mais importante

A maioria das ameaças à segurança prospera devido a falhas de segurança em software que pode ser explorado. A cautela ajudará a manter seu PC longe de situações potencialmente perigosas, o que significa que há menos chances de malware infectar seu PC. Mas isso é apenas metade da batalha. A outra metade está adotando ações que garantem que seu PC não seja comprometido, mesmo que você o exponha a uma ameaça à segurança. Como você faz isso? Ao garantir que o software do seu computador esteja atualizado.

Imagine que você está saindo de casa para ir trabalhar. Normalmente, você tranca a porta quando sai. No entanto, às vezes você pode esquecer de trancar a porta, possibilitando que alguém simplesmente entre em sua casa e viole sua segurança. Ninguém esquece de trancar a porta de propósito, mas isso acontece de qualquer maneira. É um erro.

Programadores de software também cometem erros. No entanto, uma vez que o erro é percebido, muitas vezes é corrigido, assim como você pode se virar e voltar para casa se lembrar que não trancou a porta. Se você optar por não manter seu software atualizado, no entanto, estará optando por não se virar e trancar a porta. Você pode reduzir seu risco colocando objetos de valor em um cofre, mantendo as cortinas fechadas e colocando uma grande placa de “CUIDADO COM O CÃO” no gramado da frente. O fato é que sua porta está destrancada e, como você não a trancou, qualquer um pode entrar.

Espero que isso ilustre por que é importante manter o software atualizado. Na minha opinião, manter o software atualizado é o hábito de segurança mais importante que uma pessoa pode cultivar. É sempre possível que você seja um dos poucos infelizes atingidos por uma falha de segurança antes que essa falha se torne conhecida e seja corrigida. No entanto, hoje em dia, a maioria das empresas reage rapidamente a problemas de segurança, portanto, manter o software atualizado aumenta significativamente sua segurança.

4.5 Usar proteção antivírus

De certa forma, essa dica pode ser desnecessária. No entanto, conversei várias vezes com colegas nerds que, a meu ver, se consideravam legais demais para aplicativos anti-malware. Eles são apenas fraudes, eles argumentaram - você não receberá malware se não fizer nada estúpido.

Ao longo do guia até agora, discuti por que essa suposição está errada. A verdade é que a proteção antimalware não é tão simples quanto evitar anexos de email e ter cuidado com os sites que você visita. A segurança abrangente do PC requer uma abordagem abrangente - e isso inclui pacotes antimalware, firewalls e outros programas. O software de segurança disponível é tão diverso quanto as ameaças contra as quais protege, então vamos dar uma olhada no que está disponível.

5. Métodos de proteção

5.1 Software anti-malware

No capítulo 2, vimos os vários tipos de malware que podem infectar seu computador. Dessas ameaças, as três primeiras são as que o software antimalware foi projetado especificamente para interceptar e proteger.

Existem inúmeros produtos anti-malware no mercado - muitos para listar aqui. No entanto, esses programas têm um objetivo comum. Eles existem para detectar e remover malware que pode ter infectado o seu computador.

Eles também tentam limitar os danos que o malware pode causar ao colocar em quarentena os arquivos infectados no momento em que são descobertos.

A maioria dos softwares anti-malware faz isso de várias maneiras. O primeiro e mais antigo método é a detecção de assinaturas. Essa forma de detecção envolve a verificação de um arquivo e a procura de código conhecido por ser usado por malware específico. Esse método de detecção é confiável, mas não pode lidar com ameaças novas. Uma assinatura só pode ser detectada após ter sido adicionada ao banco de dados de ameaças conhecidas do software antimalware, e uma ameaça geralmente não é conhecida até que já tenha sido lançada.

A chamada proteção em "tempo real" também é um método popular de captura de malware em flagrante. Essa forma de proteção não depende de assinaturas, mas monitora o comportamento do software em execução no seu PC. Se um determinado programa começa a se comportar de maneira estranha - se ele está pedindo permissões, não deveria, ou está tentando fazer modificações para arquivos incomuns - isso é observado e são tomadas medidas para impedir que o programa cause qualquer confusão no seu sistema de arquivos. Diferentes empresas implementam a proteção "em tempo real" de maneiras diferentes, mas o objetivo de capturar malware em ato é o mesmo.

Outra forma mais nova de detecção que estreou em alguns produtos, como o Panda Cloud Antivirus e o Norton Internet Security 2010, é a proteção na nuvem. Esse método concentra-se nas origens do malware, como arquivos e links específicos. Se alguém que usa o software antimalware abrir um arquivo e estiver infectado por um vírus, esse nome de arquivo será registrado como uma ameaça e essas informações serão disponibilizadas. O objetivo é impedir que os usuários abram arquivos ou sigam links que possam conter uma ameaça à segurança.

Depois que uma ameaça é detectada, geralmente é colocada em quarentena para garantir que a ameaça não se espalhe. Você pode tentar remover a ameaça. O software antimalware geralmente é incapaz de remover todas as ameaças detectadas, mas sua segurança geralmente permanece intacta enquanto a ameaça permanecer em estado de quarentena.

A maioria das reclamações feitas contra software anti-malware diz respeito a novas ameaças. O software anti-malware é um elemento conhecido e pode ser contornado por novos malwares. É por isso que o software anti-malware é atualizado com extrema frequência - novas ameaças são descobertas constantemente. Isso não significa que o software anti-malware seja inútil, no entanto. O número de ameaças conhecidas supera em muito o número desconhecido.

Você precisa ter cuidado com o software que compra ou baixa, no entanto. Parece haver uma grande lacuna entre os produtos mais e menos eficazes, e a taxa de inovação é alta. Por exemplo, o Norton foi terrível há apenas alguns anos, mas os produtos Norton 2010 eram excelentes. Para obter informações e análises atuais sobre o software antimalware, consulte o AV-Comparatives (av-comparative.org), uma organização sem fins lucrativos dedicada a testar objetivamente os produtos de segurança para PC.

5.2 Firewalls

Um número significativo das ameaças mais graves à segurança do PC depende de uma conexão ativa com a Internet para funcionar. Ter o disco rígido corrompido é uma grande dor de cabeça, mas você pode se proteger contra isso mantendo um backup. Se alguém conseguir obter o número do seu cartão de crédito ou alguma outra informação pessoal delicada, no entanto, o dano pode se estender muito além do seu PC. Isso só pode acontecer se o malware instalado no seu PC disponibilizar suas informações a terceiros. Esses dados são geralmente transmitidos da maneira mais fácil possível - a Internet.

O trabalho de um firewall é evitar isso. O firewall é um software no seu PC que monitora os dados enviados para e do seu computador. Ele pode bloquear seletivamente determinadas informações ou pode (normalmente) desligar completamente sua conexão com a Internet, interrompendo completamente o fluxo de informações.

Os firewalls são uma parte importante da segurança da Internet. Tão importante, de fato, que o Windows é fornecido com um firewall por padrão. Sem um firewall, o malware poderá transmitir dados livremente a terceiros e o malware que se reproduz enviando cópias para a I.P aleatória endereços terão maior probabilidade de obter acesso ao seu PC.

Como as máquinas Windows agora são fornecidas com um firewall, você não precisa necessariamente comprar um firewall de terceiros. Também existem muitas opções gratuitas - não apenas para Windows, mas também para sistemas operacionais OS X e Linux. Com isso dito, os produtos conhecidos como Internet Security Suites geralmente incluem um firewall como parte do pacote.

É altamente recomendável manter um firewall instalado no seu PC. Um firewall geralmente consegue limitar os danos causados por malware, mesmo quando o software anti-malware falha em detectar ou impedir uma ameaça.

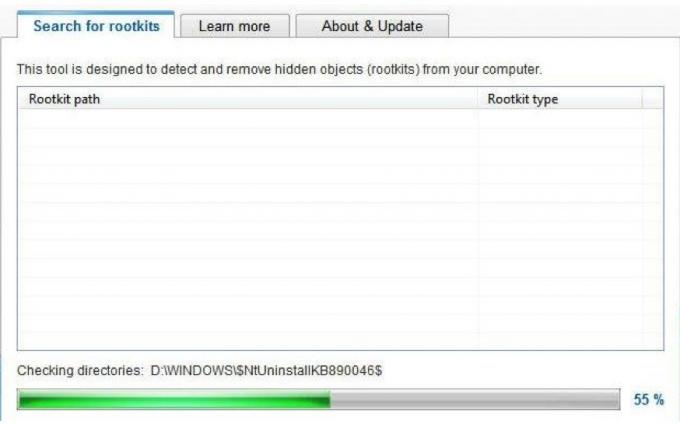

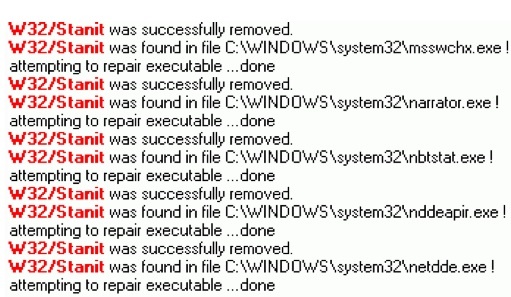

5.3 Assassinos de rootkit

O software anti-malware deve detectar e colocar em quarentena os rootkits da mesma forma que faria com qualquer outra ameaça de malware. No entanto, a natureza dos rootkits geralmente torna muito difícil para um programa antimalware geral detectar um rootkit. Mesmo se a ameaça for detectada, um programa anti-malware talvez não consiga removê-lo se o rootkit se incorporou a arquivos críticos do sistema como um meio de escapar da detecção e impedir remoção.

É aí que entram os assassinos dedicados ao rootkit. Esses programas foram projetados especificamente para localizar e remover um rootkit, mesmo que o rootkit seja processado em arquivos críticos do sistema. Talvez o programa mais conhecido desse tipo seja o MalwareBytes Anti-Malware, que se tornou popular vários anos atrás, quando a ameaça representada por esse método de ataque entrou brevemente nas colunas de notícias de tecnologia a teia. Desde então, o MalwareBytes se tornou um programa anti-malware mais geral.

Existem também vários assassinos de rootkit criados para remover um rootkit específico. Às vezes, isso é necessário devido à complexidade de alguns rootkits, ocultos em arquivos do sistema que não podem ser modificados sem danificar o sistema operacional. Os programas projetados para combater um rootkit específico geralmente o fazem restaurando os arquivos para um estado padrão ou excluindo cuidadosamente o código conhecido como pertencente ao rootkit.

Mesmo essas soluções, no entanto, nem sempre são bem-sucedidas. Alguns profissionais de TI abordam os rootkits com uma política de terra arrasada. Quando um sistema é infectado, eles preferem simplesmente reformatar a unidade e reinstalar o sistema operacional. Essa não é uma má idéia e é outro motivo pelo qual você deve sempre manter um backup de seus arquivos. Reformatar o disco rígido e reinstalar o sistema operacional às vezes é um processo mais rápido e fácil do que tentar remover um rootkit.

5.4 Monitoramento de rede

Tendo uma rede doméstica Conecte-se aos seus PCs domésticos de qualquer lugar com o DynDNS consulte Mais informação pode ser incrivelmente útil. Ele pode ser usado para transferir arquivos entre computadores em um flash e fornecer acesso à Internet a uma variedade de dispositivos que não são do PC, como consoles de jogos e players de Blu-Ray.

As redes também podem ser vulneráveis a invasões, no entanto, uma ameaça à segurança do PC relacionada a malware e hackers. As redes sem fio são particularmente vulneráveis, porque uma rede sem fio, por definição, transmite dados pelas ondas aéreas em todas as direções. Se esses dados forem criptografados, será mais difícil para as pessoas lerem - mas a criptografia de cracking não é impossível.

Manter guias na sua rede ajudará a garantir que nenhum dispositivo estranho apareça conectado a ela. Normalmente, você pode fazer isso olhando para o Endereços MAC Verifique se a sua rede sem fio é segura com o AirSnare consulte Mais informação conectados ao seu roteador e comparando-os com os endereços MAC dos dispositivos que você possui (um endereço MAC geralmente é impresso no corpo de um dispositivo). No entanto, é possível falsificar um endereço MAC e a maioria dos roteadores não fornece um registro detalhado dos dispositivos que se conectaram à sua rede no passado.

Alguns pacotes de segurança da Internet corrigem isso com um software de monitoramento de rede que pode mapear sua rede, fornecer informações sobre cada dispositivo detectado, e expanda esses dados em um mapa de rede que mostra exatamente quais dispositivos estão conectados à sua rede e os meios pelos quais eles estão conectados. O software de monitoramento de rede também costuma restringir o acesso a novos dispositivos, caso sejam detectados ou limitar o acesso aos dispositivos comumente conectados à sua rede.

Nem todo mundo precisa desse tipo de proteção. As redes domésticas com fio raramente precisam usá-lo, e os usuários que possuem apenas um computador também não precisam (um computador não cria uma rede). Usuários com redes sem fio ou grandes redes com fio, por outro lado, provavelmente acharão este software útil.

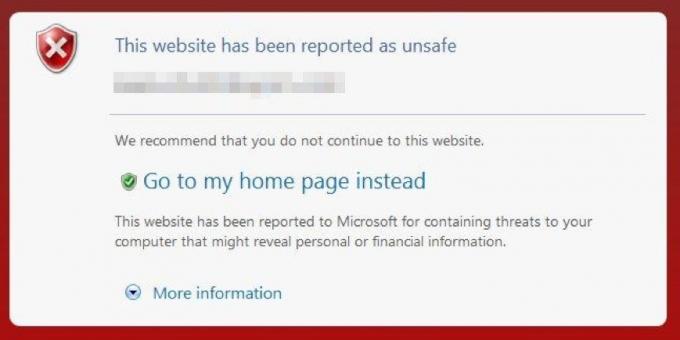

5.5 Proteção contra phishing

Como mencionado no Capítulo 2, o phishing é uma das ameaças de segurança mais recentes e mais graves que os usuários de PC enfrentam atualmente. Ao contrário da maioria das ameaças anteriores, o phishing não é direcionado ao seu PC. O alvo é você - seu computador é simplesmente a ferramenta usada para cometer um crime contra você.

O phishing funciona tão bem porque a qualidade do engano usado pelos phishers geralmente é excelente. Bons golpistas de phishing podem criar um portal bancário on-line falso, idêntico ao que você normalmente usa quando visita o site do seu banco. Se você não prestar muita atenção, poderá inserir suas informações pessoais sem pensar. Vamos ser sinceros - todos temos dias de folga. Um deslize depois que você chega em casa após um longo dia de trabalho pode resultar em todo tipo de confusão.

A decepção nunca é perfeita. Os phishers podem criar e-mails e sites com aparência autêntica, mas na verdade não podem enviar um e-mail do seu banco ou usar o mesmo URL do site que eles estão imitando. Para o olho humano, distinguir um endereço de email ou URL falso de um endereço real pode ser difícil - mas o software pode fazer essa distinção o mais rápido possível.

A proteção contra phishing é um campo relativamente novo, mas a maioria dos pacotes de segurança da Internet agora inclui software anti-phishing. A utilidade desse recurso geralmente depende do conhecimento técnico do usuário. Seja honesto - se alguém lhe enviasse um URL falso do site do seu banco alterando apenas um caractere, você o capturaria? Você sabe por que alguns sites terminam com coisas como .php e por que isso é importante? Você sabe a diferença entre http e https?

Se a resposta a essas perguntas for "não", faça o download do software anti-phishing gratuito ou considere comprar um Internet Security Suite com um recurso anti-phishing. Apenas certifique-se de ler uma revisão do software primeiro. Como esse tipo de proteção é novo, resta muito espaço para inovação - e também espaço para erro.

6. Escolhendo o software de segurança

6.1 Quais produtos oferecem qual proteção?

No capítulo anterior, discutimos as formas mais importantes de proteção. Saber o que você precisa é uma coisa - no entanto, encontrar outra. O marketing em torno da segurança do PC é parte da razão pela qual o campo pode ser tão difícil para o leigo entender. As empresas costumam chamar os mesmos recursos por nomes diferentes.

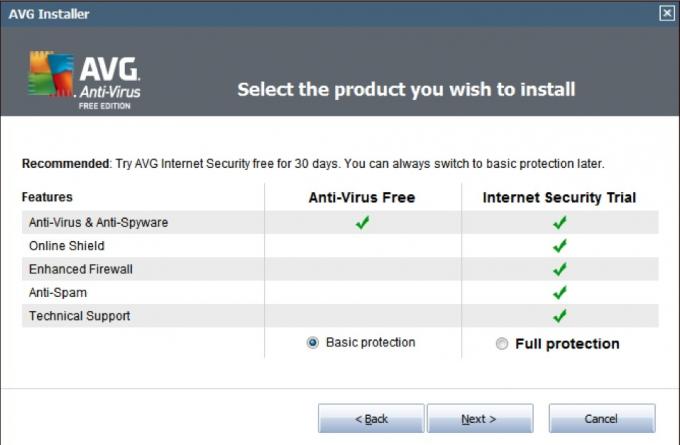

A forma mais básica de software de segurança para PC geralmente vendida é conhecida como antivírus. Os produtos antivírus geralmente são comercializados com uma combinação da palavra antivírus e o nome da marca da empresa. Norton Antivirus, McAfee Antivirus, AVG Antivirus e assim por diante. Os programas antivírus normalmente atendem à definição de anti-malware estabelecida neste guia. Vírus, cavalos de Troia, rootkits e outras ameaças são todos direcionados. A maioria dos produtos antivírus não inclui um firewall, e recursos como monitoramento de rede e proteção contra phishing geralmente também não estão incluídos.

O próximo passo é o pacote de segurança da Internet. Assim como no software antivírus, os pacotes de segurança da Internet geralmente são vendidos com o termo Internet Security juntamente com o nome da marca da empresa. Os conjuntos de segurança da Internet geralmente incluem um firewall e proteção antiphishing (que às vezes é chamada de proteção de identidade ou segurança de identidade). Alguns também incluem um monitor de rede As 3 principais ferramentas portáteis de análise e diagnóstico de rede consulte Mais informação . Os conjuntos de segurança da Internet podem adicionar recursos antimalware que o produto antivírus básico não possui, como uma verificação automática de vírus em qualquer arquivo enviado a você por e-mail ou mensagem instantânea.

O nível final de proteção tem muitos nomes. A Trend Micro usa o termo Segurança máxima, enquanto a Symantec chama seu produto Norton 360. Se o produto de segurança na Internet de uma empresa não possui recursos anti-phishing ou um monitor de rede, o produto de terceira camada geralmente o adiciona. Esses produtos também costumam ter recursos avançados de backup projetados para minimizar os danos causados por um vírus que ataca o sistema operacional.

Então, o que você deve comprar? É difícil definir um veredicto definitivo, porque os recursos desses produtos variam de empresa para empresa. Com isso dito, no entanto, o usuário médio provavelmente é mais bem atendido pelo pacote de segurança da Internet. Se você não tiver certeza de quais recursos do produto de uma empresa específica, verifique o site deles. Você normalmente encontrará um gráfico que lista os recursos que cada produto possui e não possui.

6.2 Grátis vs. Segurança paga

Obviamente, há algum debate sobre a necessidade de comprar uma solução antivírus em primeiro lugar. O software antivírus é bastante barato, principalmente se você esperar uma venda. Não é incomum ver lojas de escritórios literalmente distribuindo cópias de software antivírus - às vezes com um e-mail de reembolso e outras sem. Mesmo se você pegar uma cópia de um programa de segurança de PC gratuitamente, terá que pagar uma taxa de assinatura anual. Essa taxa geralmente é igual ao preço sugerido no varejo do produto.

Pagar US $ 40 por ano não é muito, mas, por outro lado, é de US $ 40 que você talvez não precise pagar. Existem soluções antivírus gratuitas e firewalls, e funcionam muito bem. Por exemplo, o Avast! O Free Antivirus foi testado em várias revisões do AV- Comparatives. Embora o antivírus gratuito nunca tenha chegado em primeiro lugar, ele era competitivo com as soluções antivírus pagas. Em um teste antivírus sob demanda, faltou menos amostras de malware do que software antivírus da Symantec, Trend Micro, Kaspersky e outras empresas de segurança de PC conhecidas. (Fonte: Comparativos AV)

Firewalls gratuitos Os três melhores firewalls gratuitos para Windows consulte Mais informação também estão disponíveis. O firewall de alarme de zona é popular há muito tempo e, embora tenha perdido sua vantagem ao longo do tempo, ainda é uma boa opção. Outras opções estão disponíveis em empresas como PC Tools, Comodo e mais. As opções de proteção contra phishing e monitoramento de rede também estão disponíveis gratuitamente.

É possível fornecer proteção adequada para o seu PC gratuitamente, e o benefício disso é óbvio - você tem mais dinheiro para gastar em outras coisas. No entanto, reunir soluções gratuitas de antivírus, firewall e monitoramento de rede não é uma idéia divertida de todos. O software de segurança gratuito também costuma ser um pouco menos abrangente do que as opções pagas - na verdade, isso é às vezes, uma decisão intencional do projeto, pois algumas empresas que oferecem opções gratuitas também oferecem Atualizações. Avast! O Antivírus gratuito, por exemplo, pode detectar e remover vírus, mas a versão Pro inclui melhor proteção contra ameaças da web.

6.3 O conjunto ideal de segurança gratuita para Internet

A análise da ampla gama de opções de segurança de PC pago está além do escopo deste guia. Como afirmado anteriormente, é altamente recomendável que os leitores consultem o AV-Comparatives para obter as informações mais recentes sobre a eficácia antimalware. PCMag.com e CNET são outros dois sites que fornecem consistentemente análises úteis de software de segurança.

Porém, as informações sobre o software de segurança gratuito podem ser um pouco mais difíceis de encontrar, e o preço baixo do free afeta a qualidade geral das opções disponíveis. Existem algumas opções gratuitas que eu nunca recomendaria a ninguém. Você também deve ter cuidado com as opções encontradas no Google e em outros mecanismos de pesquisa, pois esses nem sempre são programas legítimos. Todos nós encontramos os anúncios pop-up proclamando "Pare! Detectamos 5 vírus no seu computador!!! ” O software que esses anúncios promovem geralmente é um malware disfarçado de software de segurança.

Para ajudar a simplificar as coisas, criei três programas gratuitos que ajudarão a proteger seu PC contra uma variedade de ameaças.

Avast! Antivírus gratuito ou Microsoft Security Essentials

Existem vários programas antivírus gratuitos competentes disponíveis, mas o Avast! Free Antivirus sai por cima. Este programa foi testado pela AV-Comparatives. Ele recebeu uma classificação Advanced + no teste On-Demand mais recente e uma classificação Advanced no teste Proactive mais recente. Essas classificações não seriam ruins para um programa pago e são excelentes para softwares disponíveis gratuitamente. Avast! O Antivírus gratuito também é relativamente intuitivo, portanto você não precisa gastar muito tempo tentando se familiarizar com o programa.

O Avast se sai muito bem nos testes de software de segurança, mas pode haver algumas melhorias na interface. O Microsoft Security Essentials é uma ótima opção se você deseja algo mais intuitivo. Ele não está tão bem quanto o Avast nos testes do AV-Comparatives, mas recebeu uma classificação Avançada, que o coloca no mesmo nível de muitas soluções antivírus pagas.

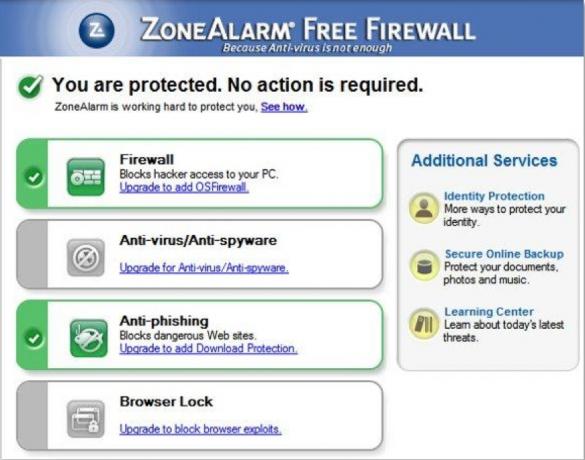

ZoneAlarm Free Firewall

O ZoneAlarm foi um grande negócio cerca de uma década atrás, quando o programa estreou. Na época, a maioria dos usuários não estava familiarizada com o que era um firewall ou por que ele pode ser necessário. Desde então, muitos firewalls gratuitos concorrentes surgiram e desapareceram, mas o ZoneAlarm continua sendo um dos mais populares. É um firewall forte e fácil de entender. A proteção de saída oferecida é particularmente importante - isso impedirá que o malware envie informações a terceiros se infectar seu computador. O ZoneAlarm também inclui uma barra de ferramentas anti-phishing.

BitDefender Anti-Phishing

Se você não gosta da barra de ferramentas antiphishing incluída no ZoneAlarm, tente a opção do BitDefender. Essa barra de ferramentas, para Internet Explorer e Firefox, fornece proteção em tempo real contra sites que podem estar tentando phishing suas informações pessoais. Também oferece proteção contra links enviados por meio de mensagens instantâneas do MSN ou Yahoo.

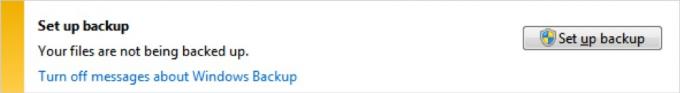

7. Prepare-se para o pior - e faça backup!

7.1 A importância dos backups

A implementação de segurança abrangente do PC protegerá você da grande maioria das ameaças. A maioria dos malwares e outras ameaças à segurança explora uma avenida específica de ataque e, depois que você sabe disso, pode tomar medidas preventivas. No entanto, mesmo a melhor defesa não é impenetrável. É possível que, por qualquer motivo, seja atacado por hackers particularmente inteligentes que podem ignorar sua segurança e causar danos ao seu PC. Ou você pode ser atingido por um ataque de dia zero, uma ameaça à segurança que se espalha rapidamente usando uma exploração anteriormente desconhecida que não foi corrigida.

Seja qual for o caso, é importante manter um backup de suas informações críticas. Um backup é uma cópia de dados importantes que são colocados em um local digital ou físico separado. Copiar fotos da família para o disco rígido secundário do computador é uma maneira de fazer backup de dados. Colocar essas fotos em um CD-ROM Montar arquivos de imagem de CD ou DVD virtualmente usando um aplicativo portátil consulte Mais informação e, em seguida, armazenar esse CD em um cofre do banco também é um exemplo de backup de dados.

Estes dois exemplos são opostos polares. Um é extremamente fácil, mas também não é muito seguro, enquanto o outro é muito seguro, mas inconveniente. Há muitas opções a considerar entre esses dois extremos.

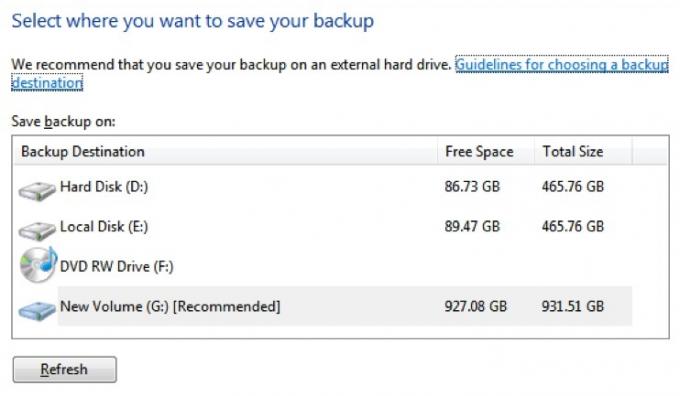

7.2 Opções de backup

Em essência, o backup dos dados nada mais é do que criar uma cópia dos dados e colocá-los em algum lugar além do local original. Simplesmente colocar arquivos em uma pasta em um disco rígido interno secundário é a maneira mais fácil de fazer backup de dados. No entanto, isso não é muito seguro. O malware pode infectar facilmente a unidade secundária e os arquivos corrompidos, caso seja programado para isso. Esse método também não ajuda a proteger seus arquivos contra o Trojan.

Quando se trata de proteção contra vírus, o isolamento do seu PC é importante. Quanto mais isolado o seu backup estiver do seu PC, menor a chance de que o malware possa acessar e danificá-lo. Com isso em mente, existem algumas opções de backup que se destacam do resto.

Discos Rígidos Externos

A disco rígido externo 4 coisas que você precisa saber ao comprar um novo disco rígido consulte Mais informação , ou um pen drive (se o tamanho dos arquivos que você deseja fazer backup for pequeno o suficiente) é uma maneira simples de criar um backup, desde que o disco rígido externo não esteja conectado ativamente a um PC. Os discos rígidos externos fornecem velocidades rápidas de transferência, reduzindo o tempo necessário para transferir dados e podem armazenar grandes volumes de informações. Muitos discos rígidos externos agora são grandes o suficiente para replicar todos os dados em um disco rígido interno, o que torna a recuperação o mais simples possível.

O principal problema com um disco rígido externo é sua natureza plug-and-play. Conectar uma unidade externa a um computador cria instantaneamente uma conexão, que pode ser usada para transferir malware para a unidade. Se você usar uma unidade externa para o backup, execute uma verificação de malware no seu PC antes de conectá-lo.

Formatos ópticos

Embora considerado hoje como um método antiquado de backup de dados, os discos de CD e DVD-ROM continuam sendo uma das opções de backup mais seguras. Se você criar um disco como somente leitura, ninguém poderá gravar dados adicionais no disco no futuro, o que impede que malwares entrem no disco sem o seu conhecimento. Obviamente, você precisará criar um novo disco sempre que criar um backup, mas o CD / DVD-ROM pode ser comprado em pacotes de 100 por US $ 20 na maioria das lojas de eletrônicos.

A capacidade de armazenamento é a limitação dessa escolha. Um CD padrão pode armazenar cerca de 650 megabytes de dados, enquanto um DVD chega a quase 5 gigabytes. O Blu-Ray, o mais recente formato comum, pode armazenar até 50 gigabytes em um disco de camada dupla, mas os discos BD-R DL individuais estão entre US $ 10 e US $ 20.

Backup on-line

Nos últimos anos, vários serviços de backup online, como Carbonite e Mozy, apareceram. Até serviços de sincronização online, como o Dropbox, podem ser usados para backup online. Esses serviços oferecem um local externo seguro para armazenamento de dados. Isso fornece um alto grau de segurança dos dados, pois há poucas chances de essas informações serem atacadas automaticamente por uma infecção por malware.

Por outro lado, os serviços de backup online são vulneráveis a ataques por meio de um keylogger Como enganar o Spyware do Keylogger consulte Mais informação ou Trojan. Qualquer pessoa que descobrir seu nome de usuário e senha poderá acessar seus dados. Praticamente todos os serviços de backup online podem restaurar dados excluídos por um período limitado de tempo, portanto, é improvável que alguém consiga destruir permanentemente seus arquivos. No entanto, eles podem recuperar seus arquivos e lê-los.

O custo do backup online pode aumentar com o tempo. Os planos de backup da Carbonite custam US $ 54,95 por ano, enquanto o Dropbox cobra US $ 10 por mês por apenas 50 gigabytes de armazenamento.

Pessoalmente, recomendo uma estratégia em duas partes que combine um disco rígido externo OU um serviço de backup online com discos de DVD-ROM. Os discos de DVD-ROM não precisam transportar todas as suas informações - apenas as coisas que você realmente não pode perder, como registros comerciais. Se você está pensando em um disco rígido, consulte o artigo Makeuseof.com 4 coisas que você precisa saber ao comprar um novo disco rígido 4 coisas que você precisa saber ao comprar um novo disco rígido consulte Mais informação .

7.3 Protegendo arquivos com criptografia

Outra proteção que pode ser usada para fazer backup e proteger dados é a criptografia. Criptografia é o processo de codificar um arquivo com o uso de um algoritmo específico. Uma vez codificado, o arquivo fica ilegível, a menos que seja descriptografado digitando a senha correta. Arquivos criptografados podem ser excluídos, mas não podem ser lidos. Na maioria dos casos, eles são seguros, mesmo que sejam transferidos do seu PC para o PC de terceiros.

Criptografia Cinco ferramentas de criptografia on-line para proteger sua privacidade consulte Mais informação pode ou não proteger suas informações de um ataque de malware. Muitos ataques de malware que danificam os arquivos de um PC atacam arquivos de determinados formatos. O malware pode substituir o conteúdo de todos os documentos do Word pela frase "Você foi hackeado !!!" por exemplo. Se os arquivos estiverem criptografados, esse tipo de modificação não será possível. Por outro lado, a criptografia não impede que os arquivos sejam excluídos completamente.

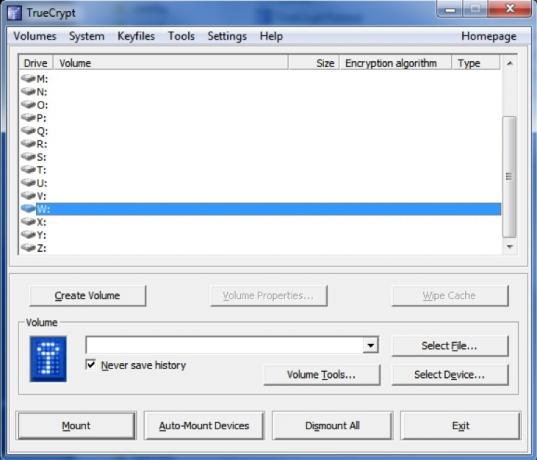

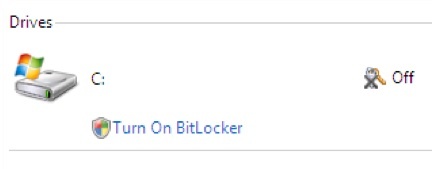

Se um disco rígido externo é um backup contra perda de dados, a criptografia é um backup contra roubo de dados. Também não é particularmente difícil de implementar. O Windows 7 Ultimate vem com um recurso de criptografia interno chamado BitLocker, e qualquer pessoa pode baixar e instalar o TrueCrypt (//www.makeuseof.com/tag/encrypted-folders-truecrypt-7/ Como criar pastas criptografadas que outros não podem visualizar com o Truecrypt 7 consulte Mais informação ), um programa de criptografia de freeware extremamente forte.

Nem todo mundo precisa criptografar seus arquivos. Minha avó, por exemplo, não faz nada no PC, mas joga paciência e envia e-mails, para que não precise de criptografia. A criptografia é recomendada para usuários que armazenam dados confidenciais em seu PC por longos períodos de tempo. Por exemplo, seria uma boa ideia criptografar registros fiscais passados se você mantiver cópias deles no seu PC. As informações nesses arquivos seriam muito úteis para um ladrão de identidade.

7.4 Com que frequência devo fazer backup?

Comprar algo que pode ser usado para um backup é o primeiro passo. O segundo passo é realmente fazer backup de dados. É comum que os usuários façam isso uma vez e depois se esqueçam de fazê-lo novamente. Como resultado, os dados que eles recuperam após um ataque de malware não são mais relevantes e muito se perde.

A frequência com a qual você deve fazer backup depende muito de como você usa seu PC. Um PC da família, que não é usado para armazenar arquivos importantes e raramente contém informações confidenciais, pode se contentar com uma programação mensal. Um PC de escritório doméstico usado regularmente para manipular informações do cliente, por outro lado, se beneficiaria de um backup semanal ou mesmo diário.

Se você está seguindo a abordagem em duas etapas que eu recomendei anteriormente, os backups fáceis não devem ser difíceis. A maioria dos discos rígidos externos e serviços de backup on-line vem com instruções fáceis para fazer backup de informações que devem tornar o processo de backup rápido e fácil. Se você comprou uma dessas soluções de backup, recomendo executar backups semanalmente ou mensalmente.

No entanto, não se esqueça de usar um backup óptico para os dados mais importantes. Isso pode acontecer com menos frequência - digamos, uma vez por mês ou menos. De fato, um computador familiar pode precisar apenas fazer esse tipo de backup anualmente. Acho que depois da temporada de impostos geralmente é melhor, pois as famílias geralmente encerram a contabilidade do ano anterior quando os impostos são concluídos.

Lembre-se - um backup desatualizado é um backup inútil. Os horários recomendados aqui são gerais. Use seu bom senso e pense no que aconteceria se você perdesse o acesso aos seus arquivos. Se você salvou um novo arquivo que simplesmente não pode perder, é hora de fazer um backup. Muitos estudantes universitários compartilharão meus pensamentos sobre esse assunto. Nada é pior do que refazer o trabalho perdido por causa de um ataque de malware.

8. Recuperando de Malware

Malware acontece. Se você é esperto em relação à segurança do seu PC e tem um pouco de sorte, nunca precisará lidar com malware que domina seu PC ou danifica seus arquivos. Se você foi prejudicado por malware, no entanto, toda a prevenção no mundo faz pouco. É hora de entrar no modo de recuperação - limpando depois da bagunça que o malware causou.

8.1 Recuperando o seu PC

A carga útil de um ataque de malware pode variar substancialmente. Alguns malwares simplesmente tentam instalar um bloatware Revo Uninstaller vai caçar o seu Bloatware consulte Mais informação programar ou alterar algumas configurações do sistema, enquanto outras formas de malware tornarão um PC completamente inútil. O grau de dano, obviamente, ditará a resposta.

Se você suspeita ou sabe que foi atingido por um malware, mas o seu PC ainda funciona, tente removê-lo usando um software antimalware. O malware geralmente tenta bloquear a instalação de programas que possam removê-lo, mas vale a pena tentar. Malware, como a segurança do PC, não é perfeito. Mesmo que deva responder às tentativas de removê-lo, ele pode não responder adequadamente ou pode não ser capaz de lidar com o software anti-malware atualizado recentemente.

Você também pode tentar remover o malware manualmente. Isso costumava ser muito eficaz, mas fica mais difícil à medida que o malware se torna mais sofisticado. Para fazer isso, primeiro você precisa descobrir onde o malware está realmente localizado. O software anti-malware pode apontar para ele ou você pode encontrar o local examinando os programas em execução no seu PC com um utilitário de gerenciamento de tarefas. Depois de encontrar o infrator, exclua-o. Em alguns casos, você poderá fazer isso facilmente, mas na maioria das situações, será necessário inicializar o sistema em um modo de diagnóstico, como Modo de segurança do Windows Como iniciar no modo de segurança do Windows e seus usosO sistema operacional Windows é uma estrutura complexa que hospeda muitos processos. À medida que você adiciona e remove hardware e software, podem ocorrer problemas ou conflitos e, em alguns casos, podem se tornar muito ... consulte Mais informação . Mesmo assim, a exclusão manual geralmente é difícil ou impossível.

Se o dano do ataque de malware for mais grave, uma abordagem de terra arrasada é geralmente a melhor resposta. Reformate o disco rígido, reinstale o sistema operacional e substitua os arquivos do seu backup. Isso pode levar uma ou duas horas do seu tempo e é obviamente uma dor no traseiro. Com isso dito, esse método de recuperação geralmente é mais rápido do que tentar caçar e excluir tudo o que está infectado. Também é inquestionavelmente mais seguro. Mesmo se você acredita que conseguiu remover uma infecção por malware, não pode ter certeza de que o fez. É muito fácil para malware se esconder em arquivos críticos do sistema ou se disfarçar como um executável inocente.

8.2 Protegendo sua identidade

Obviamente, algumas das ameaças à segurança descritas neste guia não atacam seu PC. Os ataques de phishing podem causar bastante dano sem danificar seus eletrônicos e qualquer ataque de malware que conectar suas garras com sucesso no seu PC aumenta muito a chance de uma parte desconhecida obter seu em formação.

Se você achar que seu computador foi infectado com êxito por malware, redefina rapidamente todas as suas senhas em um segundo computador. Isso inclui portais bancários, contas de email, sites de redes sociais, etc. Não é difícil para o malware registrar esse tipo de dados enquanto você os digita, e você não deve subestimar o que uma pessoa pode fazer com essas contas. Perder o controle de uma conta de mídia social, por exemplo, pode danificar seus relacionamentos pessoais ou colocar amigos e familiares em risco, pois sua conta pode ser usada para espalhar o malware.

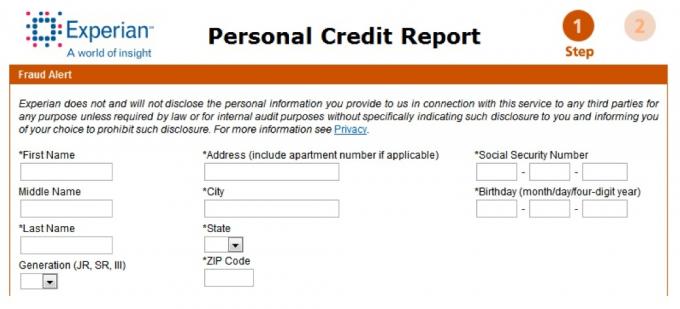

Depois de concluído, o próximo passo é emitir um alerta de fraude de crédito. As três principais agências de crédito, Equifax, Experian e Transunion, podem colocar um alerta de segurança ou congelar seu relatório de crédito. Esta etapa impedirá que outras pessoas obtenham seu relatório de crédito, o que impedirá a maioria das tentativas de obter crédito por seu nome. Também é aconselhável falar com o departamento de prevenção de fraudes de qualquer cartão de crédito que você já tenha usado on-line antes. Muitas empresas de cartão de crédito fornecem um serviço semelhante que impedirá o uso do seu cartão por um período limitado de tempo. Entre em contato com seu banco se seu cartão de débito estiver envolvido.

Por fim, entre em contato com a Administração do Seguro Social se você acredita que seu SSN pode ter sido comprometido. Observe que esses exemplos são válidos para o meu país de residência, os Estados Unidos. Os leitores de outras nações precisarão entrar em contato com as organizações de sua nação.

Se ocorrer um roubo de identidade, você precisará agir o mais rápido possível. Entre em contato com a empresa ou o banco apropriado e peça para falar sobre prevenção de fraudes. Informe-os sobre a ocorrência de atividade não autorizada e peça uma cópia por escrito da correspondência. Você não quer que a proteção contra fraudes seja negada porque a primeira pessoa com quem falou se esqueceu de registrar sua conversa.

Também é importante registrar uma ocorrência policial, se ocorrer um roubo de identidade. É improvável que a polícia seja capaz de capturar o autor ou até mesmo tentar, mas a apresentação de um relatório policial facilitará a retirada das acusações fraudulentas do seu relatório de crédito ou cartão. Embora a maioria dos departamentos de polícia seja receptiva à apresentação de um relatório policial, às vezes você pode encontrar um que não parece ser importante. Se isso acontecer, entre em contato com uma agência policial diferente na sua área. Se você entrou em contato com a polícia da cidade, por exemplo, tente entrar em contato com a polícia do condado.

8.3 Prevenção de problemas futuros

Depois de excluir o malware ou reinstalar o sistema operacional, você realiza a devida diligência em No que diz respeito a proteger suas informações pessoais, a próxima etapa é garantir que você não precise enfrentar o problema novamente.

Normalmente, essa é uma questão simples de identificar áreas em que a segurança do seu PC pode ser melhorada e corrigida. Felizmente, este guia lhe dará uma boa idéia sobre o que você precisa para proteger seu PC. Aqui está uma lista de verificação rápida para lembrá-lo.

1. Instale software anti-malware

2. Instale um firewall

3. Instale o software anti-phishing

4. Instale um monitor de rede

5. Atualize todos os softwares, incluindo o sistema operacional, para a versão mais recente

6. Crie um backup dos seus dados importantes

Obviamente, você pode não ter sido infectado por malware porque cometeu um erro. Você pode simplesmente ter sido alvo do malware certo na hora errada, ou pode ter sido atingido diretamente por um hacker inteligente. No entanto, isso não significa que a prevenção seja inútil - apenas significa que você teve azar anteriormente.

9. Conclusão

9.1 Resumo das questões

Abordamos muitas informações neste guia. Falamos sobre ameaças de malware, fraudes, o software anti-malware necessário, alternativas de freeware e muito mais. É muita informação para digerir de uma só vez, mas há três pontos que gostaria de reforçar.

1. É importante proteger a segurança do seu PC. Como afirmei anteriormente, ainda existe um contingente de usuários que estão convencidos de que o uso do "bom senso" protegerá adequadamente um PC. Simplesmente não é esse o caso. É possível que uma ameaça de malware ataque um PC sem a ação do usuário, e parte do engano usado em esquemas de phishing é extremamente difícil de detectar.

2. É impossível proteger um PC contra todas as ameaças à segurança o tempo todo. O uso de software anti-malware, firewalls e outras proteções reduz apenas a chance de um problema. Imunidade total não é possível. É por isso que é importante manter um backup atual de dados importantes.

3. Você não precisa gastar nada com software de segurança para PC, mas proteger seu PC geralmente é mais fácil com um produto pago de alta qualidade. (Nota: nem todo software de segurança pago para PC vale a pena. Certifique-se de ler as opiniões antes de comprar.) Se você é um usuário comum, a variedade de softwares de segurança disponíveis pode ficar mais desconcertante. Certifique-se de entender a solução que você baixar ou comprar.

Seria ótimo viver em um mundo onde a segurança do PC era simples. Isso não é realidade, no entanto, e os problemas em torno da segurança do PC provavelmente ficarão mais complexos. Conforme o tempo passa, as técnicas usadas por quem deseja colocar malware no seu PC se tornam mais complexas. Isso não significa que você deve ter medo, mas significa que você deve manter-se atualizado com as tendências atuais de segurança do PC e (mais uma vez) manter um backup atual de dados importantes.

9.2 Uma observação sobre ameaças móveis

Este guia diz respeito à segurança do PC. Por enquanto, os PCs são amplamente identificados como desktops, laptops e netbooks. No entanto, novos dispositivos, como os smartphones iPhone e Android, estão mudando a maneira como encaramos a segurança do PC. Até o momento, houve apenas algumas ameaças à segurança direcionadas a esses dispositivos, mas parece que há espaço para essas ameaças. dispositivos a serem explorados e, considerando sua popularidade, é provável que seja apenas uma questão de tempo até que se tornem um malware comum alvo.

As ameaças nesses dispositivos também podem ser uma ameaça para o seu PC, supondo que você, como a maioria das pessoas, em algum momento conecte seu dispositivo ao seu PC. A pesquisa sobre a proteção de dispositivos móveis ainda está em sua infância e, embora existam alguns programas antimalware disponíveis, sua utilidade não é totalmente conhecida. De qualquer forma, é aconselhável tratar esses dispositivos com o cuidado de tratar um PC. Você recebeu um email inesperado do seu banco? Deixe-o em paz até poder vê-lo com o seu PC equipado com anti-phishing. Evite baixar arquivos desconhecidos e visitar sites com os quais você não está familiarizado.

9.3 Leitura adicional

- 2 aplicativos para criar facilmente regras de firewall de rede para o Ubuntu Dois aplicativos para criar facilmente regras de firewall de rede para o Ubuntu consulte Mais informação

- 2 programas antivírus gratuitos para Mac OS X Os 10 melhores softwares antivírus gratuitosNão importa qual computador você esteja usando, você precisa de proteção antivírus. Aqui estão as melhores ferramentas antivírus gratuitas que você pode usar. consulte Mais informação

- 3 firewalls grátis para Windows Os três melhores firewalls gratuitos para Windows consulte Mais informação

- 3 dicas inteligentes para manter seu PC seguro ao baixar arquivos on-line 3 dicas inteligentes para manter seu PC seguro ao baixar arquivos on-line consulte Mais informação

- 3 ferramentas para testar a execução do seu programa antivírus / spyware 3 ferramentas para testar Execute seu programa antivírus / spyware consulte Mais informação

- 4 elementos de segurança do computador que os aplicativos antivírus não protegem 4 elementos de segurança do computador que os aplicativos antivírus não protegem consulte Mais informação

- 7 downloads essenciais de segurança que você DEVE ter instalado 7 downloads essenciais de segurança que você DEVE ter instalado consulte Mais informação

- Os 7 principais programas de firewall a serem considerados na segurança do seu computador Os 7 principais programas de firewall a serem considerados na segurança do seu computadorOs firewalls são cruciais para a segurança moderna dos computadores. Aqui estão suas melhores opções e qual é a certa para você. consulte Mais informação

- 10 programas gratuitos de segurança e cuidados com o PC baixados 10 programas gratuitos de segurança e cuidado com PC mais baixados consulte Mais informação

- O CD de resgate do BitDefender remove vírus quando todos os outros falham O CD de resgate do BitDefender remove vírus quando todos os outros falham consulte Mais informação

- Gerencie melhor o firewall do Windows com o controle de firewall do Windows 7 Gerencie melhor o firewall do Windows com o controle de firewall do Windows 7 consulte Mais informação

- Computadores públicos protegidos - Ferramentas e dicas de segurança Computadores públicos protegidos - Ferramentas e dicas de segurança consulte Mais informação

Guia publicado: abril de 2011

Matthew Smith é um escritor freelancer que mora em Portland, Oregon. Ele também escreve e edita para o Digital Trends.