Propaganda

Ah, proteção contra cópia. Essa tecnologia, também conhecida como Gerenciamento de direitos digitais (DRM), é uma parte necessária, mas geralmente exagerada, do mundo digital. Em teoria, o software de proteção contra cópia de DVD ou CD é uma ferramenta que protege os criadores de conteúdo de perder vendas para a pirataria. Na realidade, é uma técnica às vezes intrusiva que pode alienar os clientes.

Ah, proteção contra cópia. Essa tecnologia, também conhecida como Gerenciamento de direitos digitais (DRM), é uma parte necessária, mas geralmente exagerada, do mundo digital. Em teoria, o software de proteção contra cópia de DVD ou CD é uma ferramenta que protege os criadores de conteúdo de perder vendas para a pirataria. Na realidade, é uma técnica às vezes intrusiva que pode alienar os clientes.

Mas as opiniões à parte, você pode estar se perguntando como funciona o software de proteção contra cópia. A resposta a essa pergunta varia de um disco para o outro, mas há várias categorias gerais nas quais o software de proteção contra cópia pode ser agrupado.

Proteção de cópia bloqueada por região

Mídia óptica, particularmente na forma de DVDs e Blu-Ray História da tecnologia Blu-Ray e DVD [Tecnologia explicada] consulte Mais informação discos, geralmente são "região bloqueada". Isso significa que eles contêm uma forma de proteção contra cópia que impede a reprodução de um disco se ele for inserido em um player que contenha um código de região diferente do disco.

Existem alguns players "sem região" e, no caso de players como computadores, às vezes é possível alterar o código de região da sua unidade óptica. Jogadores como o PowerDVD solicitarão que você mude sua região se você inserir um DVD bloqueado por região e players como VLC Player O VLC Media Player - ele realmente reproduz tudo? consulte Mais informação ignore completamente os bloqueios de região (se o firmware da sua unidade óptica permitir).

Criptografia de disco

Uma forma incrivelmente popular de proteção contra cópias, discos criptografia protege o conteúdo criptografando-o usando uma das várias chaves de criptografia definidas. A criptografia só pode ser interrompida (em teoria) se uma chave válida for usada para descriptografar o conteúdo, disponibilizando-o para visualização. Se uma chave válida não for usada, o conteúdo não poderá ser reproduzido ou embaralhado. Isso também impede que os usuários copiem ou gravem um disco em outro dispositivo de armazenamento, como um disco rígido.

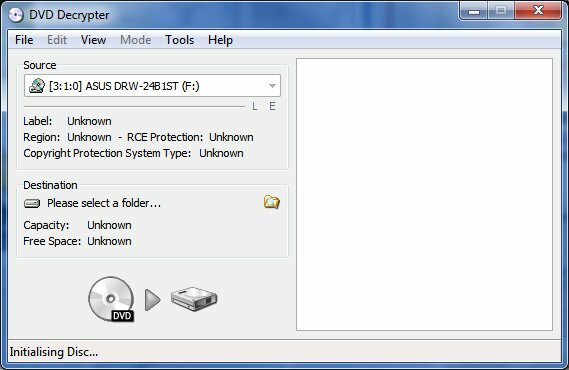

A criptografia é um jogo em execução, no entanto. As chaves de criptografia usadas podem ser comprometidas, geralmente por meio de engenharia reversa. A criptografia também pode se tornar vulnerável a ataques de força bruta à medida que o poder da computação aumenta. Os padrões de criptografia acordados geralmente não mudam tão rapidamente quanto o hardware do computador. A criação de software capaz de contornar a proteção contra cópias é ilegal em muitas partes do mundo, mas ainda existem programas gratuitos de descriptografia disponíveis.

Chaves de registro e ativação on-line de produtos

É muito difícil proteger software de computador contra a pirataria por causa de sua natureza; o software deve ser instalado em um computador para funcionar e, uma vez instalado, pode ser copiado ou alterado.

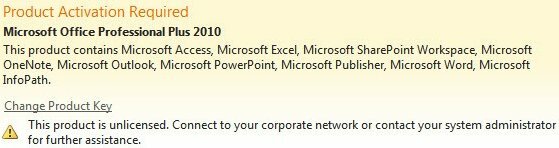

As chaves de registro costumavam ser o método padrão de proteção de software, em disco ou baixado, mas essas chaves também são vulneráveis a serem comprometidas. As chaves geralmente são geradas usando um algoritmo, e esse algoritmo pode ser modificado por engenharia reversa ou comprometido. É por isso que os “geradores de chaves” são capazes de criar uma chave de registro válida para alguns programas.

Como resultado, empresas como a Microsoft passaram a ativar a produção online. Quando você compra um Microsoft Windows 7 15 Melhores Dicas e Hacks do Windows 7 consulte Mais informação disco, por exemplo, você recebe uma chave na caixa. Essa chave é ativada por meio de um servidor on-line que não apenas verifica se a chave é válida, mas também se a chave não foi usada antes. Se a chave já foi usada anteriormente, o servidor tenta determinar se a chave está sendo usada pelo comprador original.

Esse tipo de ativação permanece controverso. Algumas formas, como a usada pela Ubisoft, exigem que um PC seja conectado à Internet durante toda a duração do uso do software. Daí a controvérsia; muitos usuários acham que não devem se restringir ao uso do software apenas quando estão online.

Proteção de cópia de driver de dispositivo

Outra forma de proteção contra cópia relacionada principalmente ao software de computador, a proteção contra cópia de driver de dispositivo instala um novo driver em um computador como parte do processo de instalação do programa. A responsabilidade desta unidade é validar o software e também protegê-lo contra tentativas de contorná-lo ou executá-lo sem uma chave ou disco de registro adequado. Alguns exemplos dessa tecnologia incluem Starforce e SafeDisc.

Essas formas de proteção contra cópia são controversas porque o driver do dispositivo pode interferir na operação normal do computador em alguns casos. Às vezes, os usuários de software protegido por esse método sofrem uma degradação no desempenho da unidade óptica. Os drivers de dispositivo também podem ser um risco de segurança; em 2007, a Microsoft corrigiu uma vulnerabilidade relacionada ao SafeDisc no Windows XP. O driver pode ser explorado por malware para obter acesso administrativo.

Proteção de conteúdo digital de alta largura de banda

Desenvolvido por Intel Como o Intel Turbo Boost funcionaO recurso Turbo Boost da Intel é bastante útil, mas pode não ser tão fácil de entender para quem nunca o usou. Aqui está o que você precisa saber. consulte Mais informação , HDCP é uma forma relativamente recente de proteção contra cópia. Contorna os problemas tradicionais associados à criptografia de conteúdo, movendo a responsabilidade criptografia do próprio conteúdo (o disco, arquivo ou outra mídia) para os dispositivos que reproduzem o conteúdo.

O HDCP foi projetado para proteger o conteúdo que viaja através de uma conexão digital, como DisplayPort, DVI ou HDMI. O dispositivo que envia o conteúdo e o dispositivo que o exibe deve ter chaves de criptografia HDCP válidas e deve se autenticar. Como você deve ter adivinhado, essa é a forma de proteção de conteúdo usada para controlar o Blu-Ray. Como outras formas de criptografia anteriores, o HDCP foi quebrado com o lançamento de uma chave mestre do HDCP, que provavelmente teve engenharia reversa.

Conclusão

Lembre-se de que essas são apenas as formas de proteção de direitos autorais mais comumente aplicadas a CDs e DVDs. Existem outras formas de autenticação e criptografia usadas com freqüência para proteger conteúdo digital, como músicas baixadas do iTunes loja.

Matthew Smith é um escritor freelancer que mora em Portland, Oregon. Ele também escreve e edita para o Digital Trends.