Propaganda

De vez em quando, uma nova variante de malware aparece como um lembrete rápido de que os riscos de segurança estão sempre aumentando. O Trojan bancário QakBot / Pinkslipbot é um deles. O malware, não contente com a obtenção de credenciais bancárias, agora pode permanecer e agir como um servidor de controle - muito tempo depois que um produto de segurança interrompe seu objetivo original.

Como o OakBot / Pinkslipbot permanece ativo? E como você pode removê-lo completamente do seu sistema?

QakBot / Pinkslipbot

Este Trojan bancário tem dois nomes: QakBot e Pinkslipbot. O malware em si não é novo. Foi implantado pela primeira vez no final dos anos 2000, mas ainda causa problemas mais de uma década depois. Agora, o Trojan recebeu uma atualização que prolonga a atividade maliciosa, mesmo que um produto de segurança reduza seu objetivo original.

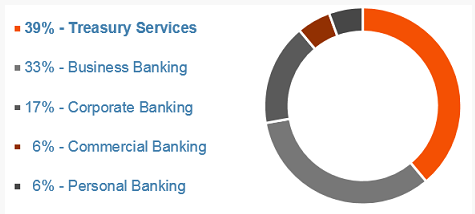

A infecção usa o plug-and-play universal (UPnP) para abrir portas e permitir conexões de entrada de qualquer pessoa na Internet. O Pinkslipbot é então usado para coletar credenciais bancárias. A variedade usual de ferramentas maliciosas: keyloggers, ladrões de senhas, ataques ao navegador MITM, roubo de certificado digital, credenciais de FTP e POP3 e muito mais. O malware controla uma botnet estimada em mais de 500.000 computadores. (

O que é uma botnet, afinal? O seu PC é um zumbi? E o que é um computador zumbi, afinal? [MakeUseOf explica]Você já se perguntou de onde vem todo o spam da Internet? Você provavelmente recebe centenas de e-mails indesejados filtrados por spam todos os dias. Isso significa que existem centenas e milhares de pessoas por aí, sentadas ... consulte Mais informação )O malware se concentra predominantemente no setor bancário dos EUA, com 89% dos dispositivos infectados encontrados em instalações bancárias de tesouraria, corporativas ou comerciais.

Uma nova variante

Pesquisadores do McAfee Labs descoberto a nova variante do Pinkslipbot.

“Como o UPnP assume que aplicativos e dispositivos locais são confiáveis, ele não oferece proteção de segurança e é propenso a abusos por qualquer máquina infectada na rede. Observamos vários proxies do servidor de controle Pinkslipbot hospedados em computadores separados na mesma casa rede, bem como o que parece ser um ponto de acesso Wi-Fi público ”, diz Sanchit, pesquisador da McAfee Anti-Malware Karve. “Até onde sabemos, o Pinkslipbot é o primeiro malware a usar máquinas infectadas como servidores de controle baseados em HTTPS e o segundo malware executável a usar UPnP para encaminhamento de porta após o infame verme Conficker Em 2008."

Consequentemente, a equipe de pesquisa da McAfee (e outras) está tentando estabelecer exatamente como uma máquina infectada se torna um proxy. Os pesquisadores acreditam que três fatores desempenham um papel significativo:

- Um endereço IP localizado na América do Norte.

- Uma conexão de internet de alta velocidade.

- A capacidade de abrir portas em um gateway da Internet usando UPnP.

Por exemplo, o malware baixa uma imagem usando o serviço de Teste de velocidade da Comcast para verificar novamente se há largura de banda suficiente disponível.

Quando o Pinkslipbot encontra uma máquina de destino adequada, o malware emite um pacote do Simple Service Discovery Protocol para procurar por dispositivos de gateway da Internet (IGD). Por sua vez, o IGD é verificado quanto à conectividade, com um resultado positivo vendo a criação de regras de encaminhamento de porta.

Como resultado, uma vez que o autor do malware decide se uma máquina é adequada para infecção, um binário de Trojan é baixado e implantado. Isso é responsável pela comunicação do proxy do servidor de controle.

Difícil de obliterar

Mesmo que o seu conjunto de antivírus ou anti-malware tenha detectado e removido com êxito o QakBot / Pinkslipbot, é possível que ele ainda sirva como um proxy de servidor de controle para o malware. Seu computador ainda pode estar vulnerável, sem você perceber.

“As regras de encaminhamento de porta criadas pelo Pinkslipbot são muito genéricas para serem removidas automaticamente sem arriscar configurações incorretas acidentais da rede. E como a maioria dos malwares não interfere no encaminhamento de portas, as soluções antimalware podem não reverter essas alterações ”, diz Karve. "Infelizmente, isso significa que seu computador ainda pode estar vulnerável a ataques externos, mesmo que seu produto antimalware tenha removido com êxito todos os binários Pinkslipbot do seu sistema."

O malware apresenta recursos de worms Vírus, Spyware, Malware, etc. Explicado: Compreendendo as ameaças onlineQuando você começa a pensar em todas as coisas que poderiam dar errado ao navegar na Internet, a web começa a parecer um lugar bastante assustador. consulte Mais informação , o que significa que ele pode se auto-replicar através de unidades de rede compartilhadas e outras mídias removíveis. De acordo com pesquisadores da IBM X-Force, causou bloqueios do Active Directory (AD), forçando os funcionários das organizações bancárias afetadas a ficar offline por horas a fio.

Um breve guia de remoção

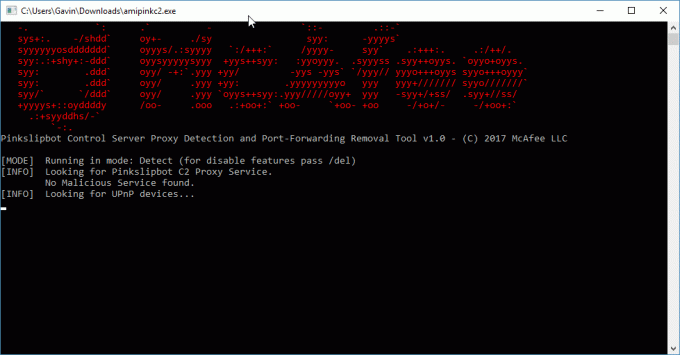

A McAfee lançou o Ferramenta de remoção de detecção de proxy e encaminhamento de porta do servidor de controle Pinkslipbot (ou PCSPDPFRT, para abreviar... estou brincando). A ferramenta está disponível para download bem aqui. Além disso, está disponível um breve manual do usuário aqui [PDF].

Depois de baixar a ferramenta, clique com o botão direito e Executar como administrador.

A ferramenta verifica automaticamente o seu sistema no "modo de detecção". Se não houver atividade maliciosa, a ferramenta será fechada automaticamente sem fazer alterações na configuração do sistema ou do roteador.

No entanto, se a ferramenta detectar um elemento malicioso, você pode simplesmente usar o /del comando para desativar e remover as regras de encaminhamento de porta.

Evitando a detecção

É um tanto surpreendente ver um Trojan bancário dessa sofisticação.

Além do worm Conficker mencionado acima, “as informações sobre o uso mal-intencionado de UPnP por malware são escassas”. Mais pertinente, é um sinal claro de que os dispositivos IoT que utilizam UPnP são um grande alvo (e vulnerabilidade). À medida que os dispositivos IoT se tornam onipresentes, você precisa admitir que os cibercriminosos têm uma oportunidade de ouro. (Até a sua geladeira está em risco! O refrigerador inteligente da Samsung acabou de aparecer. Como sobre o resto da sua casa inteligente?Uma vulnerabilidade do frigorífico inteligente da Samsung foi descoberta pela empresa de infosec britânica Pen Test Parters. A implementação de criptografia SSL da Samsung não verifica a validade dos certificados. consulte Mais informação )

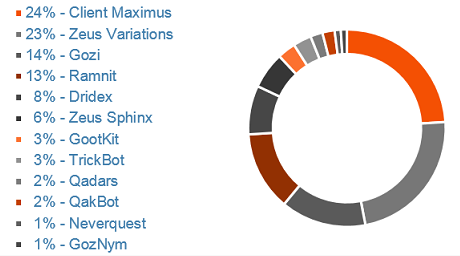

Mas enquanto o Pinkslipbot transita para uma variante de malware difícil de remover, ele ainda é classificado apenas como o 10º nos tipos de malware financeiro mais prevalentes. O primeiro lugar ainda é ocupado por Cliente Maximus.

A atenuação continua sendo a chave para evitar malware financeiro, seja esse usuário comercial, corporativo ou doméstico. Educação básica contra phishing Como identificar um email de phishingCapturar um email de phishing é difícil! Os golpistas posam como PayPal ou Amazon, tentando roubar sua senha e informações de cartão de crédito, e seu engano é quase perfeito. Mostramos como identificar a fraude. consulte Mais informação e outras formas de atividade maliciosa direcionada Como os golpistas usam emails de phishing para direcionar alunosO número de golpes direcionados aos estudantes está aumentando e muitos estão caindo nessas armadilhas. Aqui está o que você precisa saber e o que deve fazer para evitá-los. consulte Mais informação é uma maneira massiva de impedir que esse tipo de infecção entre na organização - ou mesmo em sua casa.

Afetado pelo Pinkslipbot? Foi em casa ou na sua organização? Você foi bloqueado para fora do seu sistema? Deixe-nos saber suas experiências abaixo!

Crédito de imagem: akocharm via Shutterstock

Gavin é escritor sênior do MUO. Ele também é o editor e gerente de SEO do site irmão focado em criptografia da MakeUseOf, Blocks Decoded. Ele tem uma redação contemporânea BA (Hons) com práticas de arte digital saqueadas nas montanhas de Devon, além de mais de uma década de experiência profissional em redação. Ele gosta de grandes quantidades de chá.