Propaganda

Você entra no supermercado e a câmera no teto envia seu rosto para o mainframe corporativo para reconhecimento facial 5 mecanismos de pesquisa fascinantes que pesquisam rostosExistem mecanismos de busca que podem encontrar alguém de sua foto. Aqui estão vários mecanismos de busca de reconhecimento facial para tentar. consulte Mais informação análise. Você entra no Facebook e um registrador de chaves no seu computador envia sua senha por e-mail para um prédio de segurança secreto dentro de Pequim. Soam como cenas de um filme? Acredite ou não, eles podem estar acontecendo com você todos os dias.

Muitas pessoas não sabem como são monitoradas quase todos os dias, em algum aspecto de suas vidas. Pode ser durante a condução de negócios em uma loja, tirar dinheiro de um caixa eletrônico ou até mesmo falar no celular enquanto caminha pela rua da cidade.

O primeiro passo para se proteger é entender as maiores ameaças de vigilância que realmente existem. O próximo passo é tomar precauções para se proteger contra eles. Neste artigo, você aprenderá sobre essas ameaças de vigilância e algumas maneiras de se proteger contra elas.

Reconhecimento Facial

Os primeiros indícios de que algo estava errado no mundo da vigilância do consumidor ocorreram em novembro de 2013, quando o Guardian informou que a varejista britânica Tesco estava instalando uma tecnologia avançada de digitalização de rosto chamada OptimEyes, para fins de marketing.

A intenção do sistema foi muito além do típico câmeras de segurança AtHome Camera Free: Transforme qualquer computador em uma câmera de segurança com o seu iPhone consulte Mais informação você pode encontrar nas lojas. Em vez disso, era para examinar os olhos dos clientes de gasolina para determinar a idade e o sexo com o objetivo de entregar anúncios direcionados às telas instaladas nos postos de gasolina.

O uso dessa tecnologia só se expandiu. Empresas como Face First Oferecer tecnologias de vigilância a varejistas que usam tecnologia avançada de reconhecimento facial para identificar ladrões conhecidos e alertar os gerentes de lojas sobre sua presença. A tecnologia também é usada para reconhecer clientes “bons” repetidos e conhecidos, para que possam receber tratamento VIP - garantindo que retornem à loja no futuro.

Para os varejistas, essa tecnologia é promissora, mas é uma preocupação preocupante com a privacidade dos consumidores e dos defensores dos direitos de privacidade. Já em 2012, quando isso estava chegando ao vencimento, a União dos Consumidores emitiu uma carta aberta à Federal Trade Commission (FTC), avisando a agência de que a tecnologia - embora imensamente útil para os setores de varejo e publicidade - poderia representar problemas de privacidade muito sérios para consumidores.

"A instalação onipresente de dispositivos de reconhecimento facial em shoppings, supermercados, escolas, consultórios médicos escritórios e calçadas da cidade podem minar seriamente o desejo e a expectativa do indivíduo por anonimato."

A União dos Consumidores apontou que essa tecnologia voltada para crianças poderia tornar a obesidade juvenil atual epidemia pior, e atingir adolescentes com produtos para perda de peso poderia piorar os problemas de auto-estima dos adolescentes. O problema mais sério é o fato de não haver diretrizes que impeçam as empresas de coletar e armazenar essas informações de vigilância sobre você e seus comportamentos de compra.

“O software de detecção e reconhecimento facial poderia oferecer aos consumidores uma série de benefícios tangíveis. Ao mesmo tempo, não podemos ignorar o fato de que essas tecnologias apresentam riscos significativos à privacidade e ameaçam seriamente o direito do anonimato dos consumidores. "

Na próxima vez que você for às compras, fique de olho nas câmeras aéreas que acompanham todos os seus movimentos!

Webcam Hacking

Em maio de 2014, oficiais dos EUA prenderam 90 pessoas que faziam parte de uma organização conhecida como "Blackshades". A Blackshades produziu e vendeu software que permite que hackers se conectem a qualquer computador que esteja executando o Microsoft Windows e assuma o controle da webcam. Um estudante universitário foi preso por usar o software para capturar fotos nuas de Miss Teen EUA.

Se você está se perguntando se deve se preocupar, considere o fato de a organização ter vendido milhares de cópias, totalizando US $ 350.000 em vendas, com um número estimado de 700.000 vítimas em 100 países desde 2010. Sim, é realmente possível que alguém invadir sua webcam, como James explicou recentemente Quão fácil é para alguém invadir sua webcam? consulte Mais informação .

A parte assustadora do software é que não é apenas a webcam que é suscetível. Os hackers têm acesso a pressionamentos de teclas e senhas, podem tirar screenshots e acessar os arquivos do computador. A única segurança que pode tranqüilizar sua mente é o fato de que as vítimas precisam ser induzidas a clicar em um link malicioso que instala o software ofensivo. Se você for inteligente o suficiente para identificar e-mails de phishing e evitar clicar em links suspeitos da web, poderá manter-se seguro contra essa ameaça específica.

Parece simples manter-se seguro, certo? Bem, pense novamente.

Em dezembro de 2014, Escritora de telégrafo Sophie Curtis perguntou a seu amigo “hacker ético” John Yeo, um funcionário da Trustwave, para tentar invadir seu computador. Os hackers trabalharam incansavelmente para aprender o máximo possível sobre Sophie online e, por fim, criaram e-mails falsos que enganou Sophie a clicar - infectando imediatamente seu laptop e dando aos hackers acesso a tudo, inclusive seu Webcam. Mesmo as pessoas que acreditam que são imunes a essas táticas podem ser enganadas.

Torres de Células Falsas

Em setembro de 2014, começaram a surgir rumores sobre as chamadas "torres de celular falsas" suspeitas de interceptar as comunicações de celulares em todo o país. Essas torres foram confirmadas pelo investigador Aaron Turner, também proprietário da empresa de segurança móvel Integricell.

Aaron Turner disse ao The Blaze que as torres estranhas foram montadas para induzir os celulares a pensar que a torre falsa era a única torre disponível na área local.

"Essas torres estão enganando seu telefone e dizendo: 'Preciso falar com você sobre o 9-1-1' ', mas isso não acontece."

De acordo com Turner, as torres - concentradas fortemente na Pensilvânia e no centro de Washington D.C. - poderiam literalmente "abrir suas comunicações" e ver o que está acontecendo com o telefone.

Vários outros investigadores confirmaram "encontros" com torres de celular falsas - ainda assim, não surgiram fotos reais de torres de celular reais em qualquer local específico. Havia dúvidas sobre se as estranhas torres “interceptoras” eram mais um braço de um amplo programa de vigilância federal, já sob críticas constantes do público. Outros suspeitavam que as torres pudessem fazer parte de um programa internacional de espionagem.

Não foi até dois meses depois, em novembro, que o Wall Street Journal deu a notícia que o Departamento de Justiça - essencialmente autoridades policiais de todo o país - estava realmente colocando “torres” falsas de celulares em aviões através do uso de um dispositivo chamado DRTBOX, apelidado de “dirtbox”. Feito pela Digital Receiver Technology (uma subsidiária da Boeing), o dispositivo parece uma torre de celular para telefones celulares e realiza um "ataque intermediário" para extrair informações de registro desses telefones.

As autoridades estavam pilotando esses aviões pelas áreas metropolitanas para obter o máximo possível de informações sobre o telefone celular.

"Os aviões estão equipados com dispositivos - alguns conhecidos como 'sujeiras' para agentes da lei por causa das iniciais da unidade da Boeing Co. que os produz - que imitam torres de celular de grandes empresas de telecomunicações e induzem os celulares a relatar seu registro único em formação."

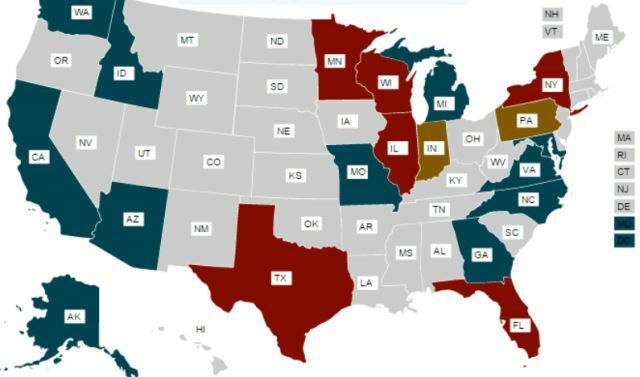

A identificação da "identidade" e das informações de localização do celular de uma pessoa permitiria à polícia localizar e rastrear praticamente qualquer cidadão com um celular. A União Americana das Liberdades Civis (ACLU) analisou documentos publicamente disponíveis sobre o uso desses Dispositivos "Stingray" pela polícia estadual e local, e publicou um mapa mostrando onde os dispositivos estão atualmente usar.

À medida que a tecnologia avança mais rapidamente do que as leis podem acompanhar, as autoridades estão aproveitando ao máximo as brechas para coletar o máximo de dados possível. Você pode aprender mais sobre esses esforços e os esforços para mantê-los ocultos no Página de investigação da ACLU. Se você mora em qualquer uma das áreas coloridas do mapa, é provável que os dados do seu celular e a localização tenham sido coletados pela polícia local ou estadual.

China Cyberwar Hacking

Se você acha que apenas seu próprio governo está espionando você, pense novamente. No final de outubro de 2014, o Washington Post anunciou que uma equipe de pesquisa de segurança havia identificado um sofisticado grupo de ciberespionagem chinês chamado “Axiom” visando as agências governamentais ocidentais em uma tentativa de reunir qualquer inteligência que envolva o mercado doméstico e internacional chinês políticas.

Em meados de outubro, antes da publicação do Washington Post, o FBI havia realmente emitido um aviso para a indústria dos EUA, para estar alerta sobre um grupo avançado de hackers chineses executando uma campanha para coletar informações confidenciais e proprietárias de empresas e governos dos EUA agências.

Segundo o FBI, o novo grupo é uma segunda unidade patrocinada pelo estado, após a divulgação por especialistas em segurança de outra unidade de hackers do governo chamada Exército de Libertação Popular Unit 61398. O grupo Axiom opera há pelo menos quatro anos, visando especificamente interesses industriais e econômicos nos países ocidentais.

O importante a entender aqui é que, se você trabalha para uma grande empresa que possui segredos de propriedade bem protegidos, pode muito bem ser alvo do grupo Axiom. Ele implementa o que é conhecido como "exploração de dia zero" do sistema operacional Windows da Microsoft - uma das técnicas de hacking mais difíceis e avançadas. Ao se infiltrar em uma empresa ou agência governamental através do computador de qualquer funcionário, o grupo pode tentar obter acesso ao acesso à rede ou ao sistema e potencialmente obter acesso a informações industriais sensíveis e valiosas segredos.

Não acha que seu computador é um alvo valioso para esses hackers? Isto é. Portanto, trabalhe com seu grupo de segurança corporativo e certifique-se de levar as regras e políticas de segurança a sério.

Espionagem Industrial em Conferências de Negócios

Sua empresa decide enviar você para a conferência do setor deste ano. Talvez seja a CES ou alguma outra conferência de tecnologia muito legal. Arrumando suas coisas para a viagem, lembre-se de levar seu laptop de trabalho, o celular fornecido pela empresa e, claro, um cartão de memória contendo alguns dos arquivos mais importantes do trabalho. A maioria das pessoas, empolgada por fazer uma viagem de negócios e ver tantas tecnologias legais, nunca por um momento, considere que eles podem estar colocando a vantagem competitiva de sua própria empresa no mercado em risco.

Como assim? Por não proteger adequadamente os laptops, telefones celulares e dados da empresa durante a viagem. Grupos internacionais de espionagem sabem que as viagens são quando os funcionários da empresa são mais vulneráveis e, portanto, as conferências são um dos principais alvos da coleta de inteligência industrial.

Existem tantos pontos fracos de segurança quando você viaja e participa de uma conferência, por isso é importante manter tudo isso em mente e tome as medidas apropriadas para se proteger antes de acabar sendo vítima de problemas industriais. espionagem.

- A realização de reuniões de videoconferência em uma rede insegura de hotéis abre a transmissão de informações confidenciais a hackers inteligentes.

- O roubo de laptops ou celulares de quartos de hotel pode fornecer aos agentes informações proprietárias da empresa armazenadas nesses dispositivos.

- Use nossa lista de dicas para salvaguarda contra a vigilância do governo Como se proteger da vigilância de celulares pelo governo [Android]Vamos ser sinceros, hoje em dia a probabilidade de você estar sendo monitorado por alguém está aumentando o tempo todo. Não estou dizendo que todos, em todos os lugares, enfrentam a ameaça de vigilância por celular, mas há muitos ... consulte Mais informação do seu celular.

- Usar o laptop da empresa em uma área pública aberta permite que os espiões observem suas atividades por trás.

- Ter conversas telefônicas sobre assuntos delicados da empresa em uma área pública permite que qualquer pessoa ouça a conversa apenas por estar nas proximidades.

- Fazer uma apresentação em uma conferência do setor pode potencialmente vazar informações confidenciais da empresa se você não "esfregar" adequadamente essas apresentações com antecedência.

Em 2014, Carl Roper escreveu um livro intitulado “Roubo de segredo comercial, espionagem industrial e ameaça da China”, onde ele explicou que alguns chineses Os esforços de espionagem industrial realmente se concentram na coleta de informações técnicas de apresentações disponíveis conferências.

“Conferências com áreas como materiais compostos, mísseis, engenheiros, lasers, computadores, tecnologia marítima, espaço, microeletrônica, engenharia química, radares, armamentos e comunicações ópticas são apenas algumas das mais interessantes que os chineses tentarão comparecer. Os dados desses tipos de conferências estarão entre as contribuições mais significativas para seus projetos. ”

É discutível se as informações fornecidas em uma apresentação em conferência pública podem fornecer aos agentes de espionagem segredos comerciais, no entanto apresentações mal lavadas (ou completamente sem censura) provavelmente revelam acidentalmente grandes pistas sobre o comércio de uma empresa segredos.

Felizmente, existem maneiras de se proteger. Se você estiver fazendo uma apresentação para sua empresa, sempre a passe ao Departamento de Comunicações ou Departamento Jurídico da sua empresa. Algumas empresas podem até exigir que todas as comunicações externas sejam aprovadas por um ou pelos dois departamentos. Não se esqueça de fazer isso, ou isso pode muito bem custar seu emprego.

- Fazer uso de alarme de roubo de laptop LAlarm Laptop faz seu laptop gritar quando roubado consulte Mais informação dispositivos ou software que alertarão qualquer pessoa por perto se seu laptop for removido de onde você o deixou.

- Certifique-se de bloquear seu laptop e de que suas informações estejam corretamente criptografado Como proteger e criptografar suas informações se o seu laptop for roubado [Mac] consulte Mais informação . Isso reduzirá drasticamente os perigos de espionagem causados pelo roubo de laptops.

- Se você precisar trazer um cartão de memória, certifique-se de senha protegê-lo Como criptografar uma unidade flash: 5 ferramentas de proteção por senhaDeseja aprender a criptografar uma unidade flash? Aqui estão as melhores ferramentas gratuitas para proteger com senha e proteger um pen drive. consulte Mais informação ou criptografar Criptografe seu pendrive com o Truecrypt 6.0 consulte Mais informação com software como Truecrypt.

- Aumente a segurança da tela de bloqueio móvel. Christian ofereceu ótimos dicas de bloqueio de tela Melhore a segurança da tela de bloqueio do Android com estas 5 dicasVocê talvez esteja lendo este pensamento "hah, não, obrigado MakeUseOf, meu Android está protegido com um padrão de tela de bloqueio - meu telefone é inexpugnável!" consulte Mais informação por conseguir isso.

- Use seu laptop em uma área onde ninguém possa ficar de pé ou sentado atrás de você e ver sua tela. Parece senso comum, mas muitas pessoas não prestam atenção.

Kihara recentemente forneceu uma extensa lista de dicas e salvaguardas adicionais que você pode usar para proteja-se da espionagem ilegal Como se proteger de espionagem antiética ou ilegalAcha que alguém está espionando você? Veja como descobrir se o spyware está no seu PC ou dispositivo móvel e como removê-lo. consulte Mais informação . Vale a pena ler.

Esteja ciente, mas não fique obcecado

Estar ciente de todas as maneiras pelas quais você está sendo espionado todos os dias não significa que você precisa se preocupar constantemente com quem está ouvindo você, lendo seus e-mails ou rastreando sua localização. O que isso significa é que você deve sempre estar ciente de seu entorno e de como você está usando tecnologia ao transmitir informações que você considera realmente sensíveis ou muito pessoal.

Existem várias maneiras de evitar tentativas de vigilância - mesmo tentativas do seu próprio governo - usando recursos criptografados quando você está lidando com informações confidenciais ou simplesmente aprimorando ambiente de segurança do seu computador 5 melhores dicas para impedir que alguém o observe ao baixar torrents consulte Mais informação em grande forma.

Mas depois de colocar todas as suas salvaguardas, pare de se preocupar. Viva sua vida, confortável com o conhecimento de que você tomou as medidas apropriadas para se proteger.

Duc Dao via Shutterstock, Matej Kastelic via Shutterstock

Ryan é bacharel em Engenharia Elétrica. Ele trabalhou 13 anos em engenharia de automação, 5 anos em TI e agora é engenheiro de aplicativos. Um ex-editor-chefe do MakeUseOf, ele falou em conferências nacionais sobre visualização de dados e foi destaque na TV e rádio nacional.