Propaganda

O Dia de Ano Novo já se foi há muito tempo, mas ainda não é tarde para tomar uma resolução positiva para o próximo ano.

Eu não estou falando sobre comer bem, ou beber menos cafeína Como parar de tomar cafeína me deixou mais produtivoDesistir de café é algo que, para muitas pessoas, simplesmente não é feito. Se você exagerar, pode ser a melhor decisão de saúde que você já tomou. consulte Mais informação , embora seja aconselhável fazer isso. Em vez disso, estou falando sobre tomar medidas para proteger sua segurança e privacidade on-line no próximo ano. Aqui está como.

Descubra se o seu foi "Pwned"

Como o nome sugere, HaveIBeenPwned.com informa se seus dados pessoais foram espalhados pelo PasteBin ou vazaram para a Internet. É uma ótima maneira de ver se você esteve apanhados em uma violação de dados As ferramentas de verificação de contas de e-mail invadidas são genuínas ou fraudulentas?Algumas das ferramentas de verificação de e-mail após a suposta violação dos servidores do Google não eram tão legítimas quanto os sites com links para eles poderiam esperar. consulte Mais informação . Seu banco de dados inclui vazamentos de alto perfil da Adobe, Comcast, Ashley Madison (obviamente Ashley Madison vazar não é grande coisa? Pense de novoO site discreto de namoro online Ashley Madison (direcionado principalmente para cônjuges trapaceiros) foi invadido. No entanto, esse é um problema muito mais sério do que o descrito na imprensa, com implicações consideráveis para a segurança do usuário. consulte Mais informação ), e muito mais.

Você não precisa se registrar. Basta digitar seu endereço de e-mail ou nome de usuário e você saberá quais sites vazaram seus dados, quando ocorreram e, o que é mais importante, o que vazou.

Você também pode se inscrever para receber notificações caso seu email e nome de usuário apareçam em futuras violações.

Se você é infeliz o suficiente por ter sido pego em um vazamento, sua melhor aposta seria tomar medidas proativas para mitigar os danos. Se um site vazou suas senhas e elas falharam em misturá-las, altere essa senha sempre que você a tiver usado.

Se vazamentos de coisas mais perigosas, como seu nome, endereço e dados biográficos, você pode investir em algum monitoramento de crédito online.

Organize suas configurações de privacidade de mídia social

A maioria de nós está no Facebook e Twitter. Ambos são quase onipresentes. Mas muito poucos de nós estão preocupados com a aparência de nossas configurações de privacidade. Nós apenas os definimos uma vez e esquecemos. Em fevereiro, tente revisitá-los para ver se ainda é o que você deseja.

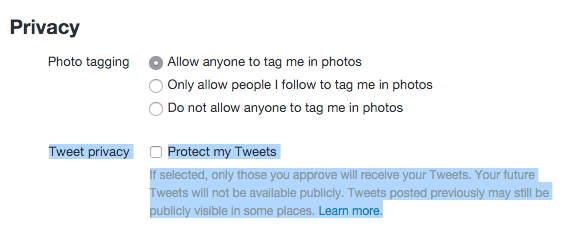

Você pode alterar seu perfil do Twitter para privado clicando em Definições, Privacidade, e abaixo Privacidade do Tweet, marque a caixa que diz Proteja meus Tweets.

No Facebook, clique em Definições, e depois Privacidade. Depois, você pode refinar suas configurações como desejar. Você também pode usar o Facebook gratuitamente Ferramenta de verificação de privacidade Proteja-se com a ferramenta de verificação de privacidade do FacebookO Facebook tem um problema de privacidade. Não é segredo. Você ouve histórias sobre isso todos os dias. Então, para ajudar os usuários a entender melhor suas configurações, o Facebook lançou uma nova ferramenta chamada Verificação de Privacidade. consulte Mais informação .

Faça disso o ano em que você experimenta uma nova rede social ou mensagem com foco na privacidade. Ello estava uma falha abjeta Ello acabou de atualizar, mas pode ser salvo?Por um breve momento, Ello foi a propriedade digital quente em que todos queriam estar. E então tudo fracassou. Agora, se as pessoas mencionam Ello, é fazer a mesma piada cansada. consulte Mais informação e App.net está morto há muito tempo Tudo o que você precisa saber sobre o App.net - A "outra" rede socialApp.net nasceu da frustração com o status quo. Quanto você sabe sobre isso? consulte Mais informação , mas existem outros serviços que você pode usar que são realmente bons. No momento, estou brincando com Sessme.

Disponível para Android e iOS, este serviço permite que você tenha um controle maior sobre as mensagens enviadas. O Sessme permite excluir ou criptografar remotamente as mensagens enviadas (o que é útil se você enviar acidentalmente uma mensagem embaraçosa para sua avó ou chefe). E, é claro, tudo o que você envia é criptografado, para que não possa ser interceptado em trânsito.

Adquira o hábito de descartar o correio corretamente

Lixo eletrônico é irritante. Sou constantemente bombardeado por anúncios de revistas, cartões de crédito e hipotecas pela primeira vez. Eu não os quero. Mas também não quero ser vítima de fraude de identidade.

É por isso que sempre faço um esforço para destruir com segurança qualquer lixo eletrônico recebido. Garanto que, antes de entrar na minha lixeira, eu primeiro rasgue qualquer coisa que contém minhas informações pessoais.

Isso vale duas vezes para cartas do banco e da empresa de cartão de crédito que não são mais necessárias.

Ao destruir o lixo eletrônico, você garante que ninguém possa obter suas informações pessoais através do mergulho no lixo. Se você não tiver certeza de que tipos de correspondência e documentos deve destruir, confira esta peça Aqui estão 6 pedaços de papel que você sempre deve rasgarSabemos que documentos importantes devem ser fragmentados, mas a complacência é fácil: 'realmente não importa'. Mas você deve ir ao extremo e destruir todos os registros? Quais documentos você realmente precisa destruir? consulte Mais informação do colega escritor de segurança MakeUseOf, Philip Bates.

Informe-se sobre ameaças de segurança e privacidade

Os golpistas e hackers dependem totalmente do fato de a vítima não ter consciência de que está sendo enganada e invadida.

Golpes de suporte técnico Anatomia de uma fraude: o "suporte técnico do Windows" examinadoEles estão constantemente à espreita: golpistas de chamadas frias que afirmam pertencer ao "Suporte Técnico do Windows". Fomos alvejados por um desses vigaristas e eis o que aconteceu. consulte Mais informação só funciona quando a vítima não sabe que na verdade não é a Microsoft do outro lado da linha. As pessoas pagam apenas anti-malware falso Como identificar e evitar avisos falsos de vírus e malwareComo você pode distinguir entre mensagens de aviso de vírus ou malware genuínas e falsas? Pode ser difícil, mas se você ficar calmo, existem alguns sinais que o ajudarão a distinguir entre os dois. consulte Mais informação quando não sabem que é totalmente ineficaz e foram instalados na máquina por meio de falsas pretensões. Somente pessoas clique em e-mails de phishing Como identificar um email de phishingCapturar um email de phishing é difícil! Os golpistas posam como PayPal ou Amazon, tentando roubar sua senha e informações de cartão de crédito, e seu engano é quase perfeito. Mostramos como identificar a fraude. consulte Mais informação quando eles não sabem o que procurar.

É por isso que você deve sempre se esforçar para aprender sobre as ameaças à segurança que pode enfrentar.

Escrevemos regularmente sobre problemas de segurança em MakeUseOf. Mas há um número de outros blogs de segurança Alerta vermelho: 10 blogs de segurança de computadores que você deve seguir hojeA segurança é uma parte crucial da computação, e você deve se esforçar para se educar e se manter atualizado. Você deve consultar esses dez blogs de segurança e os especialistas em segurança que os escrevem. consulte Mais informação , que fará um trabalho igualmente bom para mantê-lo informado. Um dos meus favoritos é o Sophos Naked Security Blog.

Se você é fã do Twitter, também recomendamos alguns especialistas em segurança que você absolutamente deve seguir Fique seguro on-line: siga 10 especialistas em segurança de computadores no TwitterExistem etapas simples que você pode seguir para se proteger online. Usando um firewall e software antivírus, criando senhas seguras, sem deixar seus dispositivos sem vigilância; estes são todos os requisitos absolutos. Além disso, desce ... consulte Mais informação .

Por fim, se os YouTubers são a sua cara, você deve se inscrever totalmente J4VV4D. Ele caminha nessa linha entre ser informativo e engraçado de lado.

Ao garantir que você esteja constantemente aprendendo sobre as ameaças em evolução à sua segurança e privacidade, você ajuda bastante a se proteger.

Por fim, atualize essas definições de vírus e execute uma verificação

“Aviso: suas definições estão desatualizadas. Última atualização há 398 dias. ”Clique

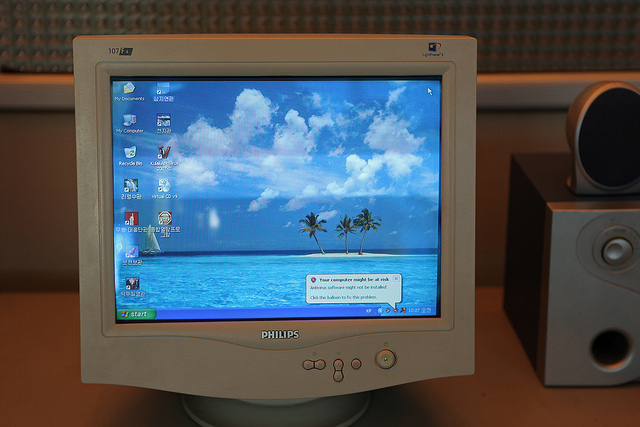

É um paradoxo. Seu programa antivírus deseja que você atualize suas definições, o que o incomoda com notificações difíceis de descartar e raramente se encaixam na estética do Windows. É quase como se você ainda estivesse usando o Windows XP.

Eles são tão irritantes que você ignora os avisos terríveis que seu antivírus está lhe dizendo. Eventualmente, você encontra a configuração que diz para ele se desligar permanentemente e a liga. Problema resolvido, certo?

Veja. Eu sei que a maioria dos programas AV são feios e mal projetados. Eu sei que eles são irritantes, e os avisos deles podem atrapalhar o que você está fazendo. Mas com o risco de soar como sua mãe, é para o seu próprio bem.

Se suas definições estiverem desatualizadas, você não terá proteção contra vírus lançados desde a execução das atualizações. Muitos programas de malware, para evitar serem removidos, tentarão impedir que sua máquina baixe atualizações depois de infectadas. É por esse motivo que você deve executar atualizações enquanto o computador estiver em boas condições.

Então por favor. Para mim. Execute suas atualizações e faça uma verificação enquanto estiver fazendo isso.

Comprometa-se a ser proativo sobre sua segurança digital

As resoluções de ano novo são iguais. Você diz que vai fazer uma coisa em particular e tem um esforço comprometido por cerca de um mês em que faz isso. Então chega fevereiro e - sem surpresas - você para de fazer isso.

Mas isso? Isso deve ser diferente, porque se refere diretamente à sua própria privacidade e segurança. Nos próximos meses, você deve se comprometer a manter sua máquina segura e praticar uma boa higiene de dados.

Não apenas você deve executar verificações de malware regulares, mas também deve tentar garantir que seu sistema seja atualizado e corrigido regularmente. Se vocês são ainda no Windows XP O que o Windows XPocalypse significa para vocêA Microsoft eliminará o suporte ao Windows XP em abril de 2014. Isso tem sérias conseqüências para empresas e consumidores. Aqui está o que você deve saber se você ainda está executando o Windows XP. consulte Mais informação , torne este o ano em que você muda para algo mais atual.

Você também deve se esforçar para garantir que todo o software usado também seja atualizado. Sempre que você aparecer um pop-up para uma atualização de Java, baixe. Isso vale duas vezes para o Adobe Reader, Flash e Microsoft Office.

Não tenha medo de começar de novo

Por fim, se o seu computador for uma máquina lenta e incrustada de malware, não tenha medo de começar de novo. O Windows 8.1 e o Windows 10 permitem que você restaurar sua máquina para as configurações de fábrica 4 maneiras de redefinir o seu computador com Windows 10 de fábricaDeseja saber como redefinir a fábrica de um PC? Mostramos os melhores métodos para redefinir um computador Windows usando o Windows 10, 8 ou 7. consulte Mais informação .

Sigo esta regra: se não estiver confiante em digitar o número do meu cartão de crédito no computador, limpe-o. Então você deveria.

Tenha um ano seguro e privado

Seguindo essas regras simples, você pode reduzir drasticamente as ameaças de fontes externas e proteger sua privacidade.

Você tem suas próprias estratégias para se manter seguro este ano? Alguma resolução que você está seguindo? Deixe-me saber nos comentários abaixo.

Crédito da foto: Estetoscópio no laptop por Twinsterphoto via Shutterstock, Antivírus (Roman Harak)

Matthew Hughes é desenvolvedor e escritor de software de Liverpool, Inglaterra. Ele raramente é encontrado sem uma xícara de café preto forte na mão e adora absolutamente o MacBook Pro e a câmera. Você pode ler o blog dele em http://www.matthewhughes.co.uk e siga-o no twitter em @matthewhughes.