Propaganda

Não confie em ninguém. Isso costumava ser algo que apenas o paranóico dizia, mas então algo aconteceu ao longo do caminho. Fomos informados. Soubemos que as pessoas podiam ouvir na linha telefônica do telefone e pagamos o extra por uma linha privada. Então sabíamos que nossos filhos ou nossos pais podiam nos ouvir ao telefone na parede, por isso recebemos várias linhas para nossa casa. De repente, podíamos pegar um telefone celular e ter nossos próprios telefones particulares onde quiséssemos. Total privacidade! Ou assim pensávamos, enquanto nossas palavras e informações voavam pelo ar. Primeiro é a palavra de escutas telefônicas sem mandado, então é a palavra de jornais, advogados, seguradoras e muito mais hacking suas comunicações, quem é o próximo? Como paramos isto? Infelizmente, as leis estão muito após o fato, então você precisa tomar algumas medidas agora. É aqui que analisamos como proteger as comunicações do smartphone para dificultar muito a escolha das informações.

Alterar o meio de comunicação

Parafrasear Marshall McLuhan, o meio é o tipo de mandado necessário. Normalmente, quanto mais antiga a forma de comunicação, maior a proteção legal que ela possui. De acordo com Fundação da fronteira eletrônica, "... apenas 20 ordens judiciais que autorizam interceptações orais foram relatadas no relatório de escutas telefônicas de 2007, em comparação com 1.998 ordens que autorizam escutas telefônicas de" comunicações eletrônicas "ou comunicações por voz". Isso é nos Estados Unidos da América. O conteúdo da correspondência (snail mail) também é altamente protegido por lei, porém qualquer pessoa pode ler o envelope e O Serviço Postal dos EUA também rastreia essas informações. As conversas telefônicas por telefone fixo são quase igualmente protegidas em comparação com as cartas, mas seus registros telefônicos também estão disponíveis para o governo. Depois que você faz chamadas de voz em um telefone celular, as leis que impedem o governo de ouvir tendem a ficar mais relaxadas. Mensagens de texto ainda mais. Como essas comunicações celulares e Wi-Fi voam pelo espaço ao ar livre, os tribunais podem achar que não há uma expectativa razoável de privacidade que os governos proporcionam conversas terrestres.

O maior problema com mensagens de texto e segurança é que toda a conversa é armazenada no telefone e provavelmente nos servidores do provedor de serviços por pelo menos um pouco. Com uma chamada de célula normal, tudo o que é armazenado são os metadados, como quem você ligou, quando, por quanto tempo e de onde você ligou. O ponto aqui - não escreva coisas que você não deseja que vazem. Especialmente se você é um senador ou congressista.

As comunicações por telefone celular e Wi-Fi estão no ar como sinais de rádio; portanto, a tecnologia necessária para capturá-los não está tão longe do necessário para captar um sinal de rádio comercial. Se você suspeitar que seu telefone esteja comprometido, compare seus sintomas com os de Steve Campbell, 6 possíveis sinais de que seu telefone celular pode ser tocado Como saber se seu telefone é tocado: 6 sinais de alertaComo você pode saber se seu telefone está tocando? E você pode saber quem tocou? Vejamos os sinais de alerta e o que você pode fazer. consulte Mais informação . Este vídeo pode ser um pouco antigo no mundo das telecomunicações, mas mostra o hardware básico necessário para captar uma quantidade enorme de tráfego de celular. Além do computador, você está vendo cerca de US $ 1500 em material. Não é um investimento enorme.

Verifique seus aplicativos

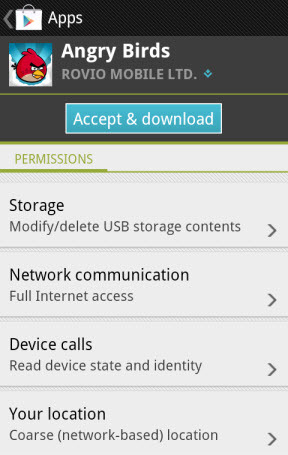

Possivelmente, a maneira mais fácil de comprometer a comunicação por smartphone é escrever um aplicativo que permita o acesso a tudo no telefone e levar as pessoas a fazer o download. Isso não é tão problemático para os iPhones quanto a Apple tem a última palavra sobre se um aplicativo entra em sua loja ou não. No entanto, com o Android, o Google não tem o mesmo rigor. Além disso, existem aqueles que enraizam seu dispositivo Android e baixam aplicativos de praticamente qualquer lugar.

Para informações mais detalhadas, de Chris Hoffman, Como funcionam as permissões de aplicativos e por que você deve se importar Como as permissões de aplicativos Android funcionam e por que você deve se importarO Android força os aplicativos a declarar as permissões necessárias quando os instalam. Você pode proteger sua privacidade, segurança e conta de telefone celular prestando atenção nas permissões ao instalar aplicativos - embora muitos usuários ... consulte Mais informação é leitura obrigatória. Os avisos sobre o que um aplicativo pode fazer com seu telefone são quase tão universalmente ignorados quanto os EULAs. Se você estiver no processo de instalação de um aplicativo e um aviso aparece dizendo que esse aplicativo terá acesso aos seus contatos, estado e identidade do telefone, enviar SMS ou MMS e muito mais Mais. O aplicativo realmente precisa desse tipo de acesso? Caso contrário, não instale. Revise os aplicativos que você instalou e desinstale aqueles que excedam suas necessidades. Você pode até fazer uma redefinição de fábrica no telefone para garantir que não exista spyware remanescente.

Criptografar a comunicação

Com todas essas leis em vigor, ainda é muito improvável que alguém ouça suas comunicações. Realmente, você é uma ótima pessoa, mas não é tão empolgante. O que você jantou e quantas milhas você percorreu no elíptico é chato, e já está em todo o Facebook. Quem vai violar as leis de telecomunicações e comprar um monte de equipamentos caros para descobrir que você odeia couve, mas ei, veja o que fez com Jennifer Aniston? Tudo bem, vamos supor que suas conversas sejam realmente interessantes para espiões e investigadores particulares. Vamos ver como podemos tornar nossas comunicações por smartphone menos úteis para os bisbilhoteiros, mesmo que eles os interceptem.

A criptografia pega algo que é significativo para a pessoa comum e torna absurdos que só podem ser significativos novamente através de um processo matemático complexo. Essa é a descrição mais curta que eu posso apresentar. Se você estiver procurando uma explicação de como a criptografia funciona, leia o Como criptografa minha unidade? seção deste Como funciona o Bitlocker Privacidade gratuita de nível militar para seus arquivos: Como o Bitlocker funciona [Windows]Já ouviu aquela citação sobre tentar explicar como uma televisão funciona para uma formiga? Não estou te chamando de formiga, mesmo que você trabalhe duro e goste de um gole ocasional de leite de pulgão. O que... consulte Mais informação artigo. Os mesmos princípios estão em funcionamento na maioria das criptografia.

Kryptos - iOS, Android [não está mais disponível], Amora - Aplicativo gratuito, Serviço de US $ 10 / mês

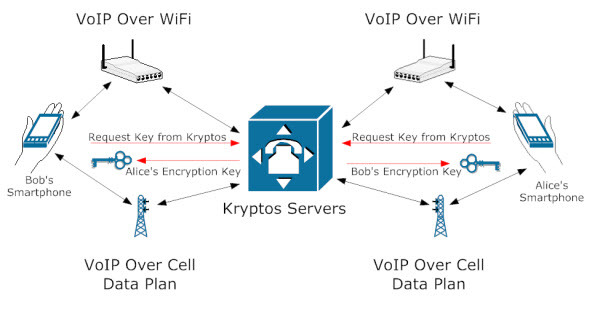

O Kryptos é, no nível mais simples, um serviço de Voz sobre Internet (VoIP) criptografado. Se você deseja entender melhor o VoIP, leia o artigo de Stefan Neagu,

Como o Skype funciona? Como o Skype funciona? [Tecnologia explicada] consulte Mais informação . Isso permite que ele funcione através de conexões celulares e Wi-Fi. Esteja avisado - o VoIP que faz não passar por cima de WiFi usa seu plano de dados. O que o aplicativo faz é criptografar sua chamada de voz usando o padrão AES de 256 bits com uma troca de chaves RSA de 2048 bits. Como é uma conexão VoIP e as duas pessoas precisam do aplicativo e do serviço, a chamada é quase uma verdadeira conexão ponto a ponto, exceto pelo fato de que a chave deve ser validada por um certificado autoridade. Um ataque do homem do meio é teoricamente possível. Eu não diria que é terrivelmente plausível.

A criptografia AES de 256 bits aplicada à sua chamada é o mesmo padrão que o Windows BitLocker usa e é considerado criptografia razoável para a comunicação de documentos de nível Top Secret pelos EUA. governo. Agora isso parece impressionante, e é realmente, apenas saiba que o Top Secret não é a classificação de segurança mais alta.

A chave RSA de 2048 bits usada para bloquear e desbloquear a criptografia em sua chamada adiciona uma camada extra de segurança. É a chave digital que bloqueia e desbloqueia a criptografia em cada extremidade da conversa. Assim como uma chave para uma porta, quanto mais pequenos solavancos e ranhuras estiverem na chave, mais difícil é para os criminosos duplicá-la. 2048 bits significa que sua chave para qualquer conversa é um número aleatório de 617 dígitos. Para colocar isso em perspectiva, a maioria dos bilhetes de loteria usa no máximo 12 dígitos, e todos sabemos quais são as chances de ganhar na loteria.

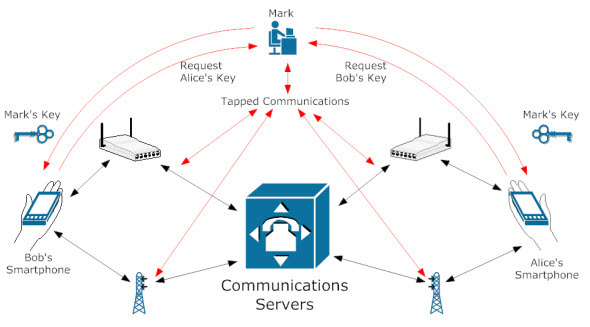

DigiCert, um fornecedor de certificados de assinatura digital para comércio eletrônico, calculou que seriam necessários "6,4 quadrilhões de anos" para quebrar uma chave RSA de 2048 bits. No entanto, o RSA Laboratories faz uma estimativa aproximada, com base na Lei de Moore e em quanto tempo levou para quebrar uma chave DES de 56 bits, de que o A chave RSA de 2048 bits pode se tornar prática de quebrar por volta do ano 2030. Isso é muito menos do que 6,4 quadrilhões de anos, mas ainda é impressionante. Até o ano de 2030, já é tarde para fazer uma ligação hoje. No entanto, quando há uma troca de chaves como essa, há a chance superlativa de um ataque do tipo homem-no-meio. É aí que uma pessoa está no meio de uma ligação, sem o conhecimento (mas é do nosso conhecimento) das outras duas pessoas. Mark emite sua própria chave para Alice e Bob, quando Bob solicita a chave de Alice e Alice solicita a chave de Bob. Voila! A ligação está aberta para ele.

A Kryptos afirma que não registra chamadas nem nada sobre as chamadas. Eles também afirmam que nunca permitiriam a entrada de um governo nas suas comunicações. Bem, eles podem não ter escolha lá de acordo com leis como a Lei de Assistência à Comunicação dos EUA para Aplicação da Lei (CALEA). Esse ato visa forçar os provedores de comunicações, mesmo o VoIP, a facilitar o monitoramento das comunicações pelas agências policiais em tempo real.

Então, quão seguro é o Kryptos? Pelo preço de US $ 10 por mês, eu diria que é razoavelmente seguro.

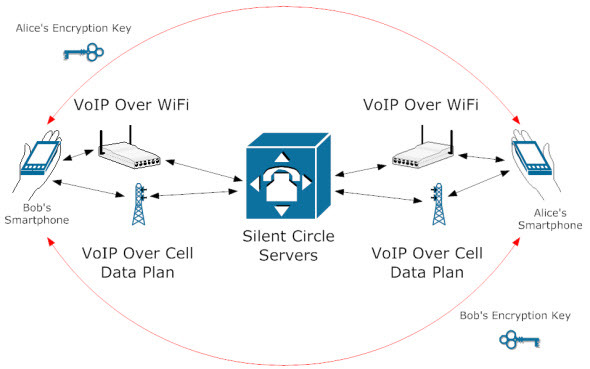

Trazido a você por Silent Circle e Phil Zimmerman, a pessoa por trás da criptografia PGP, o Silent Phone é um serviço de criptografia de voz para dispositivos Android e iOS. Como o Kryptos, ele funciona através de uma conexão VoIP por Wi-Fi ou por seu plano de dados de celular. Também exige que as duas pessoas tenham o aplicativo e o serviço para criptografia de ponta a ponta.

Diferentemente do Kryptos, ele possui uma metodologia de criptografia proprietária chamada Zimmermann Real-time Transport Protocol (ZRTP). Isso difere da chave RSA de 2048 bits, pois gera uma chave sem precisar fazer check-in com uma autoridade de certificação. Cada chamada gera uma senha que deve ser falada no aplicativo para continuar com a chamada.

https://youtube.com/watch? v = yJpCW3DOmiY% 3Feature% 3Doembed

O Silent Phone utiliza criptografia AES de 256 bits, como a Kryptos, mas neste ponto da comparação, isso realmente não importa. A chave simplesmente não existe por tempo suficiente para ser quebrada e não há chance de um ataque Man-in-the-Middle. Você simplesmente não consegue entrar no meio da transmissão de voz com o método ZRTP.

O Silent Circle jura que nunca se curvará à pressão do governo, e isso é respeitável, se não um pouco equivocado. Em algum momento, eles podem ter que decidir se querem manter a empresa viva ou manter sua moral intacta. Fico um pouco impressionado com as tribulações anteriores de Phil Zimmerman quando ele divulgou o PGP - ele parece autêntico de onde estou, a quilômetros de distância. No entanto, ele não é o único na empresa, então veremos o que acontece. Talvez eles nunca sejam pressionados a decidir - quem sabe? Talvez eles desmoronem, mas você simplesmente nunca saberá. No geral, pelos mesmos US $ 10 por mês pelo serviço, eu diria que o Silent Phone é muito mais seguro que o Kryptos. O melhor é a disponibilidade de outros aplicativos para criptografar comunicações de email, texto e vídeo. Por ter toda a suíte, esse é o serviço que eu procuraria.

The Take Away

Criptografando os dados que já estão no seu telefone, como no artigo, Como criptografar dados no seu smartphone Como criptografar dados no seu smartphoneCom o escândalo Prism-Verizon, o que supostamente está acontecendo é que a Agência de Segurança Nacional (NSA) dos Estados Unidos da América foi mineradora de dados. Ou seja, eles estão analisando os registros de chamadas de ... consulte Mais informação e, usando os métodos deste artigo, você terá a aparência mais próxima de um telefone espião que seu cidadão comum pode ter. É demais? Você decide com base nas suas situações.

Você sente que precisa proteger as comunicações do seu smartphone? Preocupado com as pessoas ouvindo? O que você está fazendo atualmente sobre isso? Quais são as suas preocupações? Você tem outras dicas que você poderia compartilhar? Deixe-nos saber, porque conhecer realmente é metade da batalha.

Fontes da imagem: Kryptos Captura de tela via Google Play, Captura de tela do telefone silencioso via Google Play, Esposa conferencia privada ao telefone via Shutterstock; Jovem empresário Via Shutterstock; Menina com um saco Via Shutterstock

Com mais de 20 anos de experiência em TI, treinamento e negociações técnicas, é meu desejo compartilhar o que aprendi com qualquer pessoa disposta a aprender. Esforço-me para fazer o melhor trabalho possível, da melhor maneira possível e com um pouco de humor.