Propaganda

O software só pode levá-lo até agora. Você pode proteger suas senhas, instalar um software antivírus, configurar um firewall, mas, em última análise, sempre há um elo fraco.

Pessoas.

Todo um setor de hackers se desenvolveu em torno do aspecto humano da segurança conhecido como Engenharia Social O que é engenharia social? [MakeUseOf explica]Você pode instalar o firewall mais forte e mais caro do setor. Você pode educar os funcionários sobre os procedimentos básicos de segurança e a importância de escolher senhas fortes. Você pode até bloquear a sala do servidor - mas como ... consulte Mais informação . Usando uma combinação de hackers técnicos e habilidades interpessoais, com uma grande dose de manipulação, o engenheiro social - que também pode trabalhar como hacker ou em conjunto com um deles - espera extrair informações particulares ou confidenciais de um alvo. As pessoas manipulam e mentem para outras pessoas por muitos e muitos anos, mas a Engenharia Social faz isso com um objetivo específico de criar um ambiente em que as pessoas exponham informações pessoais.

Embora essas técnicas sejam frequentemente executadas para entrar na empresa, elas podem ser usadas em indivíduos, especialmente nos de alto perfil. Se você está sendo alvo - como você saberia? Quais técnicas de engenharia social um hacker usaria e como você se protegeria delas? Vamos dar uma olhada em alguns dos métodos mais comuns de ataque.

1. Phishing

Social-Engineer.org descreve o phishing como "prática de enviar e-mails aparentemente provenientes de fontes respeitáveis, com o objetivo de influenciar ou obter informações pessoais".

Os exemplos mais comuns disso são os infames E-mails da conta bancária nigeriana As 8 principais fraudes e fraudes na Internet de todos os temposAqui estão vários exemplos comuns de fraude on-line para ajudá-lo a identificar fraudes na Internet e evitar cair em armadilhas. consulte Mais informação , junto com "Urgente: você tem direito a um reembolso de imposto".

Como se proteger

- Não clique nos links dos e-mails.Se você tiver alguma dúvida sobre a segurança do email, não clique em nenhum link - mesmo que pareça legítimo Como identificar um email de phishingCapturar um email de phishing é difícil! Os golpistas posam como PayPal ou Amazon, tentando roubar sua senha e informações de cartão de crédito, e seu engano é quase perfeito. Mostramos como identificar a fraude. consulte Mais informação . É mais fácil passar o mouse sobre o link e ver se ele direciona para o site correto no computador que no celular, mas o A melhor solução é simplesmente navegar manualmente para o próprio site e fazer login diretamente do que usar o URL.

- Não faça o download de anexos. A maneira mais fácil de infectar seu dispositivo com malware é baixar anexos de email. A maioria dos clientes de email na Web verifica anexos para informar se eles são seguros, mas isso não é à prova de falhas. Se você baixar um anexo, verifique-o com um software antivírus antes de abrir. Se a extensão do arquivo não for o que você esperava, não a abra, pois alguns malwares podem ser disfarçados como "Document.pdf.exe". Para estar do lado seguro - nunca abra (ou faça o download) dos anexos “.exe”.

- Verifique o endereço do remetente. No celular, isso pode ser complicado, e os invasores sabem disso e estão cada vez mais incorporando isso a seus ataques. Um exemplo comum é um remetente listado como "Paypal", mas o endereço pode parecer "[email protected]" ou "[email protected]". Se parecer incomum, não clique em nenhum link ou faça o download de anexos.

2. Vishing

Vishing é phishing, mas é realizado por telefone Novas técnicas de phishing para estar ciente de: Vishing e SmishingVishing e smishing são novas variantes perigosas de phishing. O que você deve procurar? Como você saberá uma tentativa de vishing ou smishing quando ela chegar? E você provavelmente será um alvo? consulte Mais informação . Isso pode ser muito eficaz, pois conversar com um ser humano real pode deixar as pessoas com uma sensação de facilidade, desde que seja feita a relação correta.

Um exemplo comum é uma chamada do "suporte técnico" que solicita que você verifique sua senha ou outras informações confidenciais.

Como se proteger

- Verifique o ID do chamador. Se alguém alega estar ligando do seu banco, procure as verificações de segurança, como mencionar certas coisas da sua conta. Obtenha um nome completo, departamento e filial. Tenha certeza de que eles são quem eles dizem que são.

- Obter informações de contato. Peça as informações de contato, tente verificar on-line e diga que você ligará de volta. Isso lhe dá tempo para autenticá-los.

- Desconfie de ligações gentis. Embora algumas pessoas sejam simpáticas e genuinamente divertidas de conversar, isso também pode fazer parte do kit de ferramentas do engenheiro social para fazer você se sentir à vontade e mais propenso a divulgar informações. Se a chamada lhe deu algum motivo para suspeitar, fique cético em relação ao chamador.

3. Mídia social

Com que frequência você mesmo pesquisa no Google? Continue - não, realmente - com que frequência? E o que acontece quando você faz? Provavelmente suas contas do Twitter, LinkedIn, Facebook, Foursquare. Alterne a pesquisa para imagens e você encontrará essa imagem granulada do seu antigo perfil do MySpace ou do Bebo.

Agora, considere quais informações você obtém desses links - localização aproximada (ou detalhada), lugares que você visita, lista de amigos, local de trabalho e muito mais. Pode ser bastante assustador a quantidade de informações que você publica - mesmo quando você não quer.

Como se proteger

- Pense antes de postar. Você está postando algo que não pretendia, como marcar geograficamente sua foto, ou há informações sigilosas ou de identificação no fundo de uma foto?

- Ajuste essas configurações de privacidade. Todos sabemos que as redes sociais nos amam para compartilhar tudo com todos - é por isso que As configurações de privacidade do Facebook são tão complicadas 8 coisas para fazer em uma hora para recuperar a privacidade do FacebookTodos sabemos que o Facebook absorve o máximo de informações possível. Mas como você pode controlar novamente sua privacidade? Sair do Facebook é uma opção, mas outras opções estão disponíveis. consulte Mais informação , mas essas configurações existem por um motivo. Certifique-se de publicar somente nas pessoas que deseja ver sua postagem. Escolha "amigos" que você não conhece. Isso é realmente importante no Facebook, que é uma rede onde você é incentivado ativamente a compartilhar Privacidade no Facebook: 25 coisas que a rede social sabe sobre vocêO Facebook sabe muito sobre nós - informações que voluntariamente oferecemos. A partir dessa informação, você pode ser inserido na demografia, seus "gostos" registrados e os relacionamentos monitorados. Aqui estão 25 coisas que o Facebook sabe sobre ... consulte Mais informação .

- Impedir a indexação do mecanismo de pesquisa. Se você deseja impedir que sua conta do Pinterest apareça nos resultados de pesquisa ao lado do LinkedIn, entre nas configurações e desative a Indexação de mecanismos de pesquisa. A maioria das principais redes sociais tem essa opção.

- Ir privado. Pense se você realmente precisa que suas contas do Instagram e Twitter sejam públicas.

- Pense se você precisar postar. Só porque a opção de postar existe, não significa que você precise. Isso não apenas impede que você compartilhe publicamente, mas também pode ajudá-lo a criar um melhor relacionamento com a tecnologia.

4. Mergulhar na lixeira

Uma verdade lamentável é que, mesmo em nosso mundo moderno, ainda recebemos informações confidenciais (registros médicos, extratos bancários) ou spam em nossas caixas de correio (físicas). E os documentos que você trouxe para casa do trabalho para editar antes da próxima grande reunião? Você acabou de colocá-los no lixo quando acabar com eles? Este é um baú do tesouro para o engenheiro social iniciante.

Em certas situações, eles podem optar por “mergulhar no lixo”, onde vasculham o lixo para encontrar informações que possam usar sobre você.

Como se proteger

- Destrua todas as coisas. Assim como nas mídias sociais, em um item por item, é difícil ver que mal jogue fora algo como um recibo. Mas é quando todas essas informações são reunidas que elas expõem muito mais sobre você do que você pretendia. O melhor conselho aqui é a menos que seja claramente inócuo, triture-o Aqui estão 6 pedaços de papel que você sempre deve rasgarSabemos que documentos importantes devem ser fragmentados, mas a complacência é fácil: 'realmente não importa'. Mas você deve ir ao extremo e destruir todos os registros? Quais documentos você realmente precisa destruir? consulte Mais informação .

- Mova-se on-line (se você puder). Existem algumas coisas inseguras na internet, mas uma coisa que não faz é gerar papelada para você. Como os smartphones e a internet geralmente se tornaram mais onipresentes, os bancos e outras empresas começaram a se mover on-line. Se o seu provedor permitir declarações on-line, ative-as.

- Mantenha as informações confidenciais em segurança. Pode parecer antiquado, mas se você precisar manter cópias em papel de informações particulares ou confidenciais, mantenha-as trancadas e com chave em um cofre.

5. Isca

Apelar à curiosidade das pessoas (ou senso de ganância) é a razão pela qual esse ataque funciona. O invasor deixará um USB, CD ou outra mídia física infectada e esperará que alguém o pegue, insira na máquina e seja infectado.

Como se proteger

- Não pegue (ou use) USBs aleatórios. Eu sei que você pode ficar tentado a ver o que está nele, para ver se você pode ajudar a devolvê-lo ao seu legítimo proprietário. Mas não. Simplesmente não vale o risco. Se você não sabe o que é, não o coloque na sua máquina.

- Instale um antivírus. Caso você decida colocar um dispositivo desconhecido no seu computador, verifique se você tem a melhor proteção possível 5 Melhores Suítes de Segurança da Internet Gratuitas para WindowsEm qual pacote de segurança você mais confia? Analisamos cinco dos melhores pacotes de segurança gratuitos para Windows, todos com recursos de proteção antivírus, anti-malware e de proteção em tempo real. consulte Mais informação . Esteja ciente, porém, de que alguns malwares podem evitar e até desativar o software antivírus.

6. Utilização não autorizada

Esse ataque geralmente é direcionado às empresas, embora não exclusivamente. É quando o invasor obtém acesso a um espaço físico seguindo ou conduzindo um veículo atrás de alguém autorizado.

Como se proteger

- Esteja ciente de quem está ao seu redor. Um bom atacante não se destaca, mas se alguém que você não reconhece aparecer um dia, fique de olho neles.

- Não tenha medo de questionar. A utilização não autorizada é mais comum no trabalho, onde um invasor espera obter informações sobre a empresa. Mesmo fora de um contexto de trabalho, você ainda não deve ter medo de questionar. Se alguém te seguir até o seu bloco de apartamentos, pergunte a eles para onde estão indo e se você pode ajudá-los a encontrar o caminho. Na maioria das vezes, um engenheiro social evita essas perguntas e pode até desistir de seu ataque.

7. Typosquatting

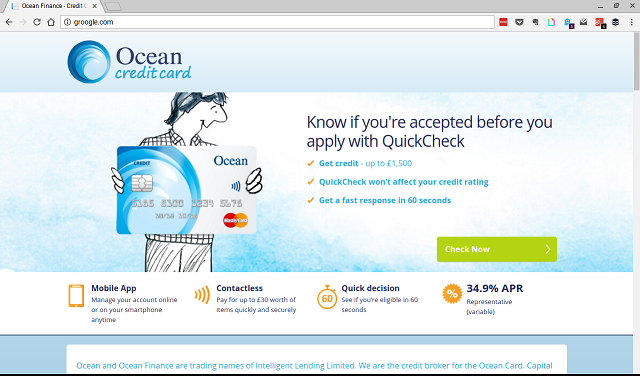

É muito fácil digitar incorretamente o endereço de um site. E é exatamente isso que o engenheiro social deseja. Esses invasores reivindicam sites semelhantes a destinos populares (pense em "Amozon" em vez de “Amazon”) e use essas páginas para redirecionar usuários ou capturar informações de login para o real local. Alguns dos sites maiores já lhe deram uma ajuda e redirecionam variações incorretas do URL para o correto.

Como se proteger

- Preste atenção ao digitar endereços de sites. Sei que pode ser tentador apressar-se, especialmente quando você conhece o site, mas sempre verifique antes de pressionar enter.

- Instale um bom antivírus. Alguns sites de typosquatting tentarão fazer o download de malware. Um bom software antivírus coletará arquivos maliciosos - ou até sites - antes que eles causem algum dano a você.

- Marque sites visitados com frequência.É para isso que servem os favoritos Maneiras criativas que você precisa para tentar organizar seus favoritosMas, qual é realmente a melhor maneira de salvar e organizar os favoritos? Aqui estão algumas maneiras criativas de fazer isso, dependendo do seu estilo e uso do navegador. consulte Mais informação . Isso significa que você sempre saberá que está indo para o site real.

8. Clickjacking

Clickjacking é uma técnica usada para induzir um usuário a clicar em algo diferente do que eles pensavam Clickjacking: O que é e como você pode evitá-lo?O clickjacking é difícil de detectar e potencialmente devastador. Aqui está o que você precisa saber sobre o clickjacking, incluindo o que é, onde você o verá e como se proteger. consulte Mais informação eles foram.

Um exemplo disso seria se um vídeo lolcat fosse postado no Facebook que parecia um vídeo do YouTube. Você clica no botão play, mas em vez de assistir alguns gatos rolam, você acaba em uma página solicitando o download de software ou qualquer outra coisa além de assistir ao vídeo lolcat.

Como se proteger

- Instale o NoScript.NoScript é um complemento do Firefox que bloqueia automaticamente o script da web executável como Flash, Java e Javascript. O NoScript possui um recurso chamado "ClearClick", que visa impedir ataques de clickjacking.

- Não use navegadores no aplicativo. No celular, pode ser mais difícil perpetrar e impedir o clickjacking. Uma maneira de esclarecer as coisas é não usar navegadores no aplicativo, pois é o ponto de ataque mais provável para o clickjacking. Atenha-se ao seu navegador padrão.

Proteja-se - mas fique calmo

Embora a Engenharia Social possa parecer aterrorizante - alguém usando o comportamento humano para enganar você divulgar informações pessoais ou confidenciais - mas o importante é manter a cabeça nivelada sobre. O risco pode sempre estar lá, mas é improvável que isso aconteça.

Como indivíduo, você tem o que é chamado de "privacidade através da obscuridade"; portanto, a menos que você seja uma celebridade ou chefe de uma grande empresa, é improvável que você seja direcionado especificamente. Lembre-se desses hábitos, mas não deixe que eles controlem sua vida. Uma vida passada em um estado de desconfiança constante seria extremamente estressante e muito menos agradável.

Você usa alguma dessas dicas para se manter protegido? Você sabia que havia algo como engenharia social? Tem alguma sugestão? Deixe-nos saber nos comentários abaixo!

Crédito de imagem: hacker trabalhando duro por ra2studio via Shutterstock, Andrey_Popov via Shutterstock.com, Crédito de imagem: wk1003mike via Shutterstock.com, Crédito de imagem: rvlsoft via Shutterstock.com

James é o editor de guias de compras e notícias de hardware do MakeUseOf e escritor freelancer apaixonado por tornar a tecnologia acessível e segura para todos. Paralelamente à tecnologia, também interessada em saúde, viagens, música e saúde mental. Licenciatura em Engenharia Mecânica pela Universidade de Surrey. Também pode ser encontrado escrevendo sobre doenças crônicas no PoTS Jots.