Propaganda

Como muitos de vocês já sabem, em 2 de novembro, o domínio do MakeUseOf.com foi roubado de nós. Demoramos cerca de 36 horas para recuperar o domínio. Como apontamos mais cedo de alguma forma, o hacker conseguiu acessar minha conta do Gmail e, a partir daí, nossa conta do GoDaddy, desbloquear o domínio e movê-lo para outro registrador.

Como muitos de vocês já sabem, em 2 de novembro, o domínio do MakeUseOf.com foi roubado de nós. Demoramos cerca de 36 horas para recuperar o domínio. Como apontamos mais cedo de alguma forma, o hacker conseguiu acessar minha conta do Gmail e, a partir daí, nossa conta do GoDaddy, desbloquear o domínio e movê-lo para outro registrador.

Você pode ver toda a história em nosso blog temporário makeuseof-temporary.blogspot.com/

Eu não estava planejando publicar nada sobre o incidente ou o cracker (pessoa que rouba domínios) e como ele conseguiu fazer isso, a menos que eu tivesse total certeza disso. Tive a sensação de que era uma falha de segurança do Gmail, mas queria confirmá-la antes de postar qualquer coisa sobre isso no MakeUseOf. Adoramos o Gmail e dar a eles publicidade ruim não é algo que desejaríamos façam.

Então, por que escrever sobre isso agora, então?

Várias coisas aconteceram nos últimos dois dias que me fizeram acreditar que o Gmail tem uma falha de segurança grave e todos devem estar cientes disso. Especialmente durante os momentos em que indivíduos como Steve Rubel lhe dizem

Como tornar o Gmail seu GateWay para a Web. Agora, não me entenda mal, o Gmail é um programa de email IMPRESSIONANTE. O melhor provavelmente. O problema é que pode não ser confiável quando se trata de segurança. Dito isto, isso não significa necessariamente que você estará melhor com o Yahoo ou o Live Mail.Incidente 1: MakeUseOf.com - 2 de novembro

Quando nosso domínio foi roubado, suspeitamos que o hacker tivesse usado algum buraco no Gmail, mas não tínhamos certeza. Por que eu suspeitei que isso tivesse algo a ver com o Gmail? Bem, por um lado, sou bastante cauteloso em relação à segurança e raramente executo algo que não tenho certeza. Também mantenho meu sistema atualizado e tenho todos os itens essenciais, incluindo 2 monitores de malware, um antivírus e dois firewalls. Também costumo usar senhas fortes e exclusivas para todas as minhas contas.

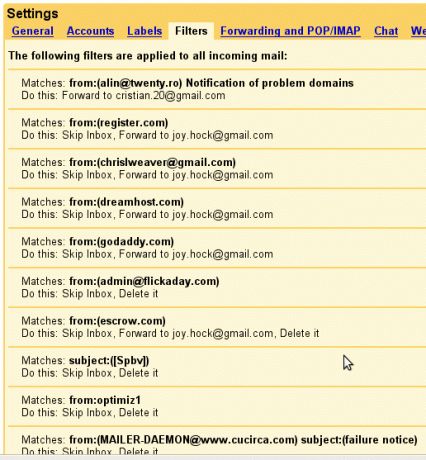

O hacker acessou minha conta do Gmail e criou alguns filtros que eventualmente o ajudaram a obter acesso à nossa conta do GoDaddy. O que eu não sabia é como ele conseguiu fazer isso. Foi uma falha de segurança no Gmail? Ou foi um keylogger no meu PC? Eu não tinha certeza disso. Após o incidente, examinei meu sistema com várias remoções de malware e não encontrei nada. Também passei por todos os processos em execução. Todos semed para estar limpo.

Portanto, estou inclinado a acreditar que o problema estava no Gmail.

Incidente 2: YuMP3.org - 19 de novembro

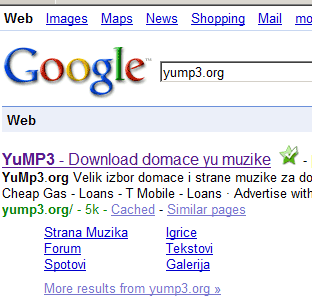

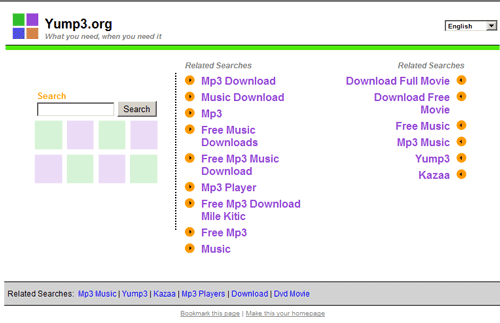

No dia 18 de novembro, recebi um email de alguém chamado Edin Osmanbegovic que administra o site yump3.org. (Ele provavelmente encontrou meu e-mail no Google porque o incidente com o MakeUseOf foi abordado em vários blogs populares, muitos dos quais incluíam meu ID de email.) No email dele, Edin me disse que seu domínio foi roubado e transferido para outro registrador. Eu rapidamente pesquisei no yoump3 e vi que um site bastante estabelecido estava agora servindo uma página de farm de links (exatamente como no nosso caso).

Google (no último índice):

Página inicial do YouMP3.org (presente):

Aqui está uma cópia do primeiro e-mail que recebi do Edin:

Olá,

Eu tenho o mesmo problema com o meu domínio.

O domínio foi transferido do Enom para o GoDaDDy.

Enviei imediatamente um tíquete de suporte referente a esse problema.O whois do novo proprietário de domínio é:

Nome: Amir Emami

Endereço 1: P.O. Box 1664

Cidade: League City

Estado: Texas

Zip: 77574

País: EUA

Telefone: +1.7138937713

O email:Informações de contato administrativas:

Nome: Amir Emami

Endereço 1: P.O. Box 1664

Cidade: League City

Estado: Texas

Zip: 77574

País: EUA

Telefone: +1.7138937713

O email:Informações técnicas de contato:

Nome: Amir Emami

Endereço 1: P.O. Box 1664

Cidade: League City

Estado: Texas

Zip: 77574

País: EUA

Telefone: +1.7138937713

O email:O e-mail é: [email protected]

Ontem, o cara daquele endereço de e-mail havia me contatado via Gtalk.

Ele disse que quer 2000 dólares para o domínio.

Preciso de conselhos, por favor, entrei em contato com o Enom.Obrigado.

E adivinhe, é o mesmo cara que roubou o MakeUseOf.com no início deste mês. Também fomos contatados do mesmo endereço de e-mail: [email protected]. Edin também me enviou um email hoje e confirmou que o cara também teve acesso à sua conta de domínio por meio de sua conta do Gmail. Então é novamente o Gmail.

Em seu último email (recebido hoje) Edin incluiu uma rápida recapitulação dos eventos

Eu tenho a história de como ele fez tudo.Em 10 de novembro eu era o proprietário.

Em 13 de novembro, Mark Morphew.

Em 18 de novembro, Amir Emami.Ele usou [email protected] em ambas as pessoas.

Ontem enviei também tudo para Moniker.

Eles vão investigar.

Incidente 3: Cucirca.com - 20 de novembro

Este último e-mail foi o principal motivo desta postagem. Veio de Florin Cucirka, proprietário do cucirca.com. O site tem um ranking alexa de 7681 e, segundo Florin, recebe mais de 100.000 visitas diárias.

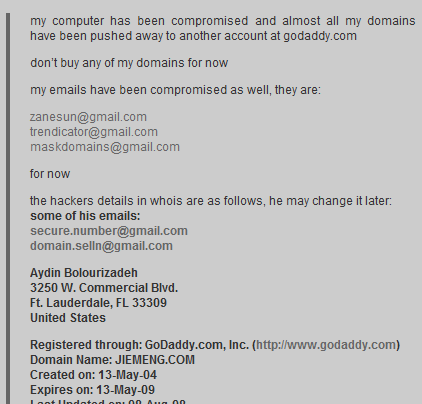

Primeiro email de Florin:

Olá Aibek

Estou na mesma situação que o makeuseof.com saiu.

Eu sou Cucirca Florin e meu domínio www.cucirca.com foi

transferido da minha conta godaddy sem a minha permissão.Parece que o ladrão sabia a minha senha do Gmail, o que é estranho.

Ele conseguiu criar alguns filtros na minha conta.Anexei duas capturas de tela.

Pode me ajudar? Dê-me alguns detalhes sobre como eu poderia obter

fora deste pesadelo? Acabei de encontrar hoje sobre isso e eu

acho que não consigo dormir esta noite.Desde já, obrigado.

Florin Cucirca.

Enviei um e-mail para Florin e perguntei a ele alguns detalhes sobre seu domínio, se ele entrou em contato com o GoDaddy e qualquer informação que ele obteve sobre o cara do cracker de domínio (termo usado para ladrão de domínio) até agora.

Segundo email de Florin:

O hacker teve acesso à minha conta de e-mail (gmail). O domínio foi hospedado em godaddy.

Eu usei a extensão do notificador do Gmail no Firefox. talvez haja o grande erro.

Ele transferiu o domínio para register.comEu não falo com o hacker. Quero recuperá-lo legalmente e, se não houver outra solução, talvez eu pague a ele

www.cucirca.com tem um ranking Alexa de 7681 e mais de 100 000 visitas diárias.

Anexarei duas capturas de tela da minha conta do Gmail.

[email protected] e na segunda tela [email protected]

Se você fizer uma pesquisa no Google em [email protected], encontrará o seguinte:

http://www.domainmagnate.com/2008/08/11/788-domains-stolen-including-yxlcom/

Eu acho que alguém deveria pará-los.

Enviei um email para [email protected] e aguardando uma resposta.

O que você acha? Vou recuperar meu domínio?

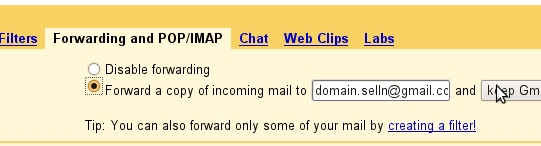

Parece que é o Gmail novamente! Aqui estão as capturas de tela parciais do que ele me enviou:

No caso de Florin, o hacker mudou de propriedade do domínio há vários meses. O cucirca.com foi transferido do GoDaddy para o Register.com. Como o hacker interceptou seus e-mails e nunca mudou os servidores de nomes, presumo que Florin não fazia ideia de que havia algo errado. Quando perguntei a ele por que demorou tanto tempo para descobrir que ele me enviava o seguinte:

Ele transferiu o domínio para seu nome em 05/09/2008, deixando os servidores de nomes inalterados. É por isso que não notei que meu domínio foi roubado até ontem, quando um amigo fez um whois no meu domínio ...

Não tive nenhum motivo para verificar os registros whois porque o domínio foi registrado por mais de 7 anos (até 08-11-2013)

Não recebi nenhum e-mail dessa pessoa.

E novamente parece ser o mesmo cara! Por que eu penso assim? Se você verificar o link que Florin incluiu em um de seus e-mails (eu o adicionei abaixo também), você verá que em outros incidentes semelhantes (quem sabe quantos outros domínios ele roubou assim) endereço [email protected] foi mencionado juntamente com o nome "Aydin Bolourizadeh". O mesmo email também apareceu na regra de encaminhamento na conta do Gmail de Florin (veja a primeira captura de tela).

Quando MakeUseOf.com foi tirado de nós, o cracker estava me pedindo 2000 $. E quando perguntei onde e como ele deseja receber o pagamento, ele me disse para enviar dinheiro via Western Union para o seguinte endereço:

Aydin Bolourizadeh

Peru

Ancara

Cukurca kirkkonaklar mah 3120006954

captura de tela de http://www.domainmagnate.com/2008/08/11/788-domains-stolen-including-yxlcom/

Eu sou bem bonito de que era o mesmo cara nos 3 incidentes e provavelmente 788 outros mencionados no link acima, incluindo domínios como yxl.com, visitchina.net e visitjapan.net.

Quando pesquisei esse endereço no Google, também descobri que ele possui os seguintes domínios (provavelmente também os roubaram):

- Elli.com -

http://whois.domaintools.com/elli.com

- Ttvx.net -

http://www.dnforum.com/post252-post-1399775.html

Suponho que o sujeito seja de fato da Turquia e provavelmente morará em algum lugar na área a seguir.

- Cukurca kirkkonaklar mah 3120006954

- Ancara, Turquia

Também sabemos que ele usa [email protected] como email. Portanto, se soubermos quem está por trás do domainsgames.org, podemos chegar um passo mais perto. Na verdade, ele enviou um e-mail há vários dias e me pediu para remover todas as instâncias do e-mail dele do site e, se não cumprirmos, ele nos daria um DDOS.

Aqui estão suas palavras exatas:

Oi,

Peço que você remova meu endereço de email ([email protected]) do seu site!

Faça isso se você não tiver nenhum problema no futuro. Caso contrário, em primeiro lugar, começarei a ter o grande DDOS no seu site e o reduzi ...

Estou muito seriuos, então remova meu email e o nome domainsgame.org

Então, parece que, se pudermos encontrar o ID por trás do domainsgame.org, poderemos encontrar o nosso cara e, provavelmente, descobrir muitos outros domínios que ele roubou. Leia mais sobre isso abaixo. Agora vamos falar sobre o Gmail.

Vulnerabilidade no Gmail

Alguém se lembra do que aconteceu com David Airey no ano passado? Seu domínio também foi roubado. A história estava em toda a web.

– AVISO: a falha de segurança do GMail do Google deixa minha empresa sabotada

- Esforço coletivo restaura David Airey.com

Nós e David conseguimos recuperar o domínio. Mas não tenho certeza se todos têm a mesma sorte que nós. Infelizmente, os registradores não cooperarão realmente com você a menos que a história receba alguma atenção. Portanto, não tenho dúvida de que existem centenas de pessoas por aí sem chance, a não ser dar o nome de domínio ou pagar o cara.

De qualquer forma, de volta ao Gmail.

Em seu primeiro artigo, David Airey estava se referindo a uma vulnerabilidade do Gmail mencionada (se não me engano) aqui vários meses antes. Resumindo:

A vítima visita uma página enquanto está logado no GMail. Após a execução, a página executa um POST com várias partes / dados do formulário em uma das interfaces do GMail e injeta um filtro na lista de filtros da vítima. No exemplo acima, o invasor grava um filtro, que simplesmente procura e-mails com anexos e os encaminha para um e-mail de sua escolha. Este filtro transferirá automaticamente todos os emails correspondentes à regra. Lembre-se de que os e-mails futuros também serão encaminhados. O ataque permanecerá presente enquanto a vítima tiver o filtro em sua lista de filtros, mesmo que a vulnerabilidade inicial, que foi a causa da injeção, seja corrigida pelo Google.

página original: http://www.gnucitizen.org/blog/google-gmail-e-mail-hijack-technique/

Agora, a parte interessante é que a atualização no link GNU Citizen acima afirma que a vulnerabilidade foi corrigida antes de 28 de setembro de 2007. Mas no caso de David, o incidente ocorreu em dezembro, 2-3 meses depois.

Então, a exploração foi realmente corrigida naquela época? Ou foi uma nova façanha no caso de David? E o mais importante: existe uma falha de segurança semelhante no Gmail AGORA?

O que você deve fazer agora?

(1) Bem, meu primeiro conselho seria verificar suas configurações de email e garantir que seu email não seja comprometido. Verifique as seguintes opções e filtros. Também desabilite o IMAP se você não o usar. Isso também se aplica às contas do Google Apps.

(2) Altere o e-mail de contato em suas contas confidenciais da Web (paypal, registrador de domínio etc.) da sua conta principal do Gmail para outra coisa. Se você é o proprietário do site, altere o email de contato das contas de host e registrador para outro email. De preferência, para algo em que você não está conectado ao navegar na web.

(3) Atualize seu domínio para registro particular, para que seus detalhes de contato não apareçam nas pesquisas WhoIS. Se você está no GoDaddy, recomendo ir com o Registro protegido.

(4) Não abra links no seu e-mail se você não souber a pessoa de onde eles são. E se você decidir abrir o link, certifique-se de sair primeiro.

ATUALIZAR:

Descobri alguns bons artigos discutindo possíveis falhas de segurança em resposta ao artigo de MakeUseOf:

– Prova de falha de segurança do Gmail

– Comentários sobre isso no YCombinator

- (novembro 26 ') Atividade recente de segurança e phishing do Gmail [Resposta oficial do Google]

Ajude-nos a pegar o cara!

Além do endereço acima, também sabemos que ele usa [email protected] como seu e-mail. Portanto, se descobrirmos quem agora é o dono do domainsgames.org, poderemos dar um passo à frente. ou pelo menos retorne os domínios que ele roubou aos seus respectivos proprietários.

Agora, o problema é que o nome de domínio domainsgames.org está protegido pelo Moniker e eles ocultam todas as informações de contato.

ID do domínio: D154519952-LROR

Nome de domínio: DOMAINSGAME.ORG

Criado em: 22-out-2008 07:35:56 UTC

Última atualização em: 08-Nov-2008 12:11:53 UTC

Data de validade: 22-Oct-2009 07:35:56 UTC

Registrador patrocinador: Moniker Online Services Inc. (R145-LROR)

Status: CLIENTE DELETE PROIBIDO

Status: TRANSFERÊNCIA DE CLIENTE PROIBIDA

Status: ATUALIZAÇÃO DE CLIENTE PROIBIDA

Status: TRANSFERÊNCIA PROIBIDA

ID do registrante: MONIKER1571241

.

.

.

.

Servidor de nomes: NS3.DOMAINSERVICE.COM

Servidor de nomes: NS2.DOMAINSERVICE.COM

Servidor de nomes: NS1.DOMAINSERVICE.COM

Servidor de nomes: NS4.DOMAINSERVICE.COM

Eu já enviei um e-mail (o mesmo fez Edin) sobre isso e vou atualizá-lo aqui assim que ouvir algo deles.

Também tenho alguns pedidos para seguir as empresas que agora estão fornecendo seus serviços a esse indivíduo.

Ao examinar os arquivos de cabeçalho em vários e-mails, ficou claro que o hacker estava usando o Google Apps. Por favor, olhe para ele. O domínio é domainsgame.org. E também por favor, FIX! o Gmail.

Antes de tudo, ajude Edin e Florin a recuperar seus domínios. Uma coisa inteligente a se fazer seria verificar os endereços IP de login da conta para todos os casos relatados semelhantes. Por exemplo, no caso de Edin e no nosso (não tenho certeza sobre Florin), o hacker estava usando o endereço IP 64.72.122.156. (Que, a propósito, acabou sendo um servidor comprometido na Alpha Red Inc.). Ou ainda mais fácil, basta bloquear o nome do domínio e pedir ao titular da conta atual que prove sua identidade. Como o hacker usava identidades diferentes em todos os lugares, seria impossível fazer isso. É do seu interesse garantir que essa pessoa não esteja mais usando seus serviços.

Feche a conta dele! (esse é o domainsgame.org). Qualquer informação ou assistência adicional que você possa fornecer será apreciada.

Não tenho muita certeza, mas acho que a DomainSponsor é a empresa que monetiza os domínios que esse cara rouba. Aconteceu com MakeUseOf.com e agora está acontecendo com o YouMP3.org.

5- Para PayPal. COM: (O SUPORTE É INCRÍVEL)

Tenho certeza de que eles nem lerão isso, então vou lhe contar. Enviei um email para [email protected] e avisei que a pessoa que roubou nosso domínio e nos chantageou anteriormente estava usando a conta [email protected] (ele também usa outras contas). Eu apenas pedi para eles investigarem. Em vez disso, recebo um email que não tem nada a ver com o que eu disse. Basicamente, é um modelo de e-mail que deveria parecer genuíno e enviado às pessoas que foram falsificadas. Vamos lá! Estamos pagando uma taxa de comissão de 3% em cada transação. Vocês não podem oferecer um melhor suporte ao cliente?

Isso é tudo o que eu tenho!

Mais uma vez, lamento profundamente o que aconteceu com Florin e Edin. Eu realmente espero que eles recuperem seus domínios em breve. Está tudo nas mãos dos respectivos registradores agora. Mas o mais importante, quero ver algo sendo feito por grandes corporações (não pelos clientes) para capturar essa pessoa. Tenho certeza de que todos os blogueiros por aí apreciariam isso e provavelmente até escreveriam sobre isso em seu blog.

Está na hora de MUDAR ;-)

Cumprimentos

Aibek

crédito de imagem: graças a máquina para a melhor imagem "Mr Cracker"

O cara por trás do MakeUseOf.com. Siga ele e MakeUseOf no Twitter @MakeUseOf. Para mais detalhes, consulte a página sobre MakeUseOf.