Propaganda

Para realmente manter seus dados seguros, você precisa criptografá-los. Não tem certeza de como começar? Você precisa ler o manual do usuário TrueCrypt de Lachlan Roy e aprender a usar o software de criptografia TrueCrypt.

A criptografia é usada o tempo todo, geralmente sem você perceber. Sempre que você compra algo on-line e faz uma transação, todos os seus detalhes são fortemente criptografados até chegarem ao outro lado, garantindo que nenhum terceiro possa estar ouvindo. Se você usa programas de mensagens instantâneas, é possível criar um túnel de criptografia para garantir que somente você e a pessoa com quem está falando possam ver as mensagens.

Aproveitar!

§1. Introdução

§2 - O que é criptografia?

§3 - O que é TrueCrypt?

§4 - Instalando e usando o TrueCrypt

§5 - Outros bons hábitos de segurança

§6. Conclusão

1. Introdução

A mudança do mercado de laptops

Seu laptop foi roubado.

Você deixou lá por apenas um segundo e havia muitas pessoas por perto, mas você voltou e se foi. Leva um momento para afundar.

Está foi.

Primeiro vem o choque inicial, depois a descrença. Talvez eu tenha colocado na cadeira para ficar fora do caminho... Não. Também não está lá. Foi tirado.

"Droga", você pensa. "Eu não estou recuperando isso." Mas não é tão ruim assim. Era um laptop velho, fiel, mas com previsão de aposentadoria.

Mas então isso bate em você.

Minha conta de email.

Os meus dados bancários.

Meus dados pessoais e os detalhes de todos os meus amigos e familiares.

Os relatórios financeiros para o meu negócio.

As fotos da minha família.

Eu tenho todos os backups, mas esse não é o problema aqui. Eles estão lá fora na natureza agora. Quem sabe onde eles podem acabar e quem pode vê-los? Quem sabe como essas informações podem ser exploradas? O que eu vou fazer?

O mundo encolhe ao seu redor quando você percebe a enormidade do que acabou de acontecer. Se você tivesse criptografado seus dados.

2. O que é criptografia?

Criptografia é o processo de proteger dados usando um algoritmo para embaralhá-los. Os dados são ininteligíveis, indetectáveis, ilegíveis e irrecuperáveis, a menos que uma chave seja usada para reverter a criptografia ou descriptografar os dados.

A criptografia é usada o tempo todo, geralmente sem você perceber. Sempre que você compra algo on-line e faz uma transação, todos os seus detalhes são fortemente criptografados até chegarem ao outro lado, garantindo que nenhum terceiro possa estar ouvindo. Se você usa programas de mensagens instantâneas, é possível criar um túnel de criptografia para garantir que somente você e a pessoa com quem está falando possam ver as mensagens.

Neste manual, falaremos sobre criptografia de arquivos local - ou seja, criptografar arquivos em um disco rígido (ou criptografar todo o disco rígido; mais sobre isso mais tarde). Os arquivos estão seguros desde que sejam mantidos na área criptografada.

2.1 Para que eu preciso de criptografia?

Se você tiver arquivos que não deseja (ou não pode) que mais ninguém veja, você pode usar a criptografia de arquivos. Seu objetivo é manter os arquivos ocultos e seguros.

2.2 Vantagens da criptografia

A maior vantagem de criptografar seus arquivos é o conhecimento de que seus dados estarão seguros se o seu computador for roubado. Assim que o computador for desligado, você saberá que todos os seus arquivos estão inacessíveis e podem fato seja bloqueado mais cedo, dependendo do tipo e nível de criptografia que você usa (mais sobre isso mais tarde).

Quando você vende seu computador (ou o descarta por outros meios), é sempre uma boa idéia garantir que seus dados são apagados com segurança para impedir a recuperação de arquivos excluídos por quem se deparar com o computador Próximo.

O melhor da criptografia de dados é que, sem a chave para descriptografia, os dados aparecem como ruído aleatório. A menos que a pessoa conheça a chave de descriptografia (o que é altamente improvável), é possível que você já tenha apagado a unidade com segurança.

2.3 Desvantagens da criptografia

Infelizmente, a força da criptografia também é sua fraqueza. A criptografia é excelente para manter as pessoas sem a chave de descriptografia. O problema: se você esqueceu a senha que também inclui você. Depois que esses dados são criptografados e você perde a chave, é possível que você tenha excluído os arquivos com segurança e não os recuperará.

Embora não seja tão terrível como perder os arquivos para sempre, outra desvantagem da criptografia é que você perderá alguns desempenho de leitura / gravação ao trabalhar com arquivos criptografados (ou seja, abrir arquivos, salvá-los e / ou movê-los por aí). Embora essa diminuição seja imperceptível ao trabalhar com alguns arquivos pequenos, trabalhar com milhares de arquivos ou alguns realmente grandes levarão muito mais tempo, pois cada arquivo é descriptografado antes de poder ser usava.

Felizmente, o TrueCrypt suporta paralelização (divisão de dados entre os vários núcleos da maioria dos processadores recentes), o que significa que, mesmo nessas circunstâncias, as quedas no desempenho são minimizado.

3. O que é TrueCrypt?

O TrueCrypt é um programa gratuito de plataforma cruzada (o que significa que funciona nas distribuições do Windows, Mac OS X e Linux, incluindo o Ubuntu) que você pode usar para criptografar seus dados. Ele é classificado como software "On The Fly Encryption" (OTFE), que basicamente significa que criptografa e descriptografa arquivos conforme você os acessa e modifica e que todos os arquivos na área de criptografia estão disponíveis assim que você digita o chave.

3.1 Diferentes tipos de criptografia

Existem três tipos principais de criptografia, cada um com um nível diferente de dificuldade técnica para implementar e com suas próprias vantagens e desvantagens. Analisaremos cada um deles e descobriremos como configurá-los.

3.2 Disco criptografado virtual

O disco criptografado virtual (VED) é o tipo de criptografia mais rápido e fácil de configurar. Ele funciona criando um arquivo de tamanho especificado que pode ser montado. Basicamente, ele age como um disco rígido externo. Quando você desmonta o VED, os arquivos internos ficam invisíveis - apenas o próprio arquivo VED fica visível e aparece como dados aleatórios quando analisados no nível do hardware.

O uso de um disco criptografado virtual tem algumas desvantagens. A primeira é que, como o arquivo é seu próprio arquivo discreto, armazenado em uma pasta como qualquer outro arquivo, ele pode ser bastante visível e se destacar facilmente. Também é fácil excluir acidentalmente o arquivo e todos os arquivos nele. No entanto, ser um arquivo separado também tem a vantagem de poder ser movido facilmente.

A outra principal desvantagem de um disco de criptografia virtual é que você deve escolher o tamanho que deseja que seja ao criar o arquivo. Esse arquivo não pode ser redimensionado facilmente e ocupa todo o espaço imediatamente, o que pode ser problemático se você o tornar muito grande ou muito pequeno para começar. Muito grande e você estará perdendo espaço no disco rígido; muito pequeno e você ficará sem espaço ao armazenar mais documentos.

Se você estiver usando o Windows, é possível criar um VED dinâmico; ou seja, um que comece pequeno e só aumente de tamanho à medida que você adiciona arquivos. No entanto, um VED dinâmico é muito mais lento que o padrão, não é mais multiplataforma e é muito mais fácil de detectar do que seria.

3.3 Criptografia de partição / unidade

A criptografia de partição / unidade abrange uma unidade inteira (ou uma de suas partições, se a sua unidade estiver dividida). É um pouco mais complicado de configurar do que um VED, mas tem suas próprias recompensas. Por exemplo, como a criptografia cobre todo o disco rígido, é indiscutivelmente menos visível durante a navegação casual de arquivos e é muito mais difícil excluir acidentalmente seus arquivos importantes. Você também não precisa se preocupar com o tamanho de uma unidade virtual, pois toda a partição é criptografada.

A grande queda da criptografia de toda a unidade é que leva muito tempo para configurar, principalmente porque o TrueCrypt precisa criar dados aleatórios e gravá-los em todo o disco rígido. Outra coisa a ter em mente é que, porque você está criptografando toda a unidade, não poderá usá-la sem a chave. Se você perder sua senha, não poderá usar a unidade sem perder tudo.

3.4 Criptografia do sistema

A última forma principal de criptografia vai um passo além da criptografia de seus dados - ela criptografa todo o sistema operacional e todos os dados em nessa partição, exigindo que você digite sua senha antes de acessar o sistema operacional (isso é conhecido como autenticação pré-inicialização). No entanto, esse tipo específico de criptografia através do TrueCrypt é compatível apenas com o Windows. Mas não tenha medo! O Mac OS X e a maioria das distribuições Linux possuem algum tipo de criptografia de sistema embutida no próprio sistema operacional; portanto, eles exigem apenas que você o ative nas preferências do sistema.

A criptografia do sistema é a mais segura, mas também tem mais em risco. Se você perder sua senha, não perderá apenas o acesso aos dados criptografados, mas também aos aplicativos e ao restante do computador. Isso é bom se você tiver outro sistema operacional em uma unidade ou partição separada para recorrer (ou se tiver um Linux Live CD), mas se não o fizer, ficará sem o computador. De qualquer forma, você será forçado a apagar tudo na unidade e reinstalar tudo do zero.

Isso não é um problema, desde que você anote sua senha em alguns lugares para não esquecê-la, mas definitivamente vale a pena ter em mente.

A outra coisa a considerar é que criptografar o sistema operacional é de longe o mais complexo tipo de criptografia, portanto, levará muito mais tempo do que os outros para configurar e é mais provável que algo ocorra errado. Isso provavelmente envolveria o TrueCrypt Boot Loader (que aparece antes de você inicializar o Windows e é onde você digite sua senha para descriptografar o sistema) danificando-o e deixando de carregar (e bloqueando você sistema).

Com isso em mente, o TrueCrypt exige que você crie um disco de recuperação que possa ser usado para descriptografar a instalação, caso algo dê errado.

3.5 Que tipo de criptografia é melhor para mim?

A grande maioria dos usuários desejará usar o disco criptografado virtual ou criptografar uma unidade ou partição inteira. Qual é o "melhor" depende de quanto você deseja criptografar. Se você possui apenas alguns GB ou menos de dados confidenciais, não vale a pena criptografar uma unidade inteira, especialmente porque torna muito mais difícil mover os dados criptografados.

Existem muito poucos cenários em que criptografar todo o sistema operacional é o recomendado escolha, considerando o número de coisas que podem dar errado e as consequências se a senha for perdido. Se você trabalha com dados sensíveis o suficiente para exigir que todo o sistema operacional seja criptografado, é provável que não esteja configurando você mesmo.

Para resumir: provavelmente é melhor você usar um disco criptografado virtual, a menos que tenha muito dados confidenciais ou uma unidade / partição muito pequena; nesse caso, você também pode criptografar todo coisa.

4. Instalando e usando TrueCrypt

4.1 Fazendo o download do TrueCrypt

A primeira coisa que você deseja fazer é acessar a página de download do TrueCrypt em http://www.truecrypt.org/downloadse escolha o download para o sistema operacional que você está usando.

Cada plataforma possui um instalador ligeiramente diferente. No Windows, você baixa um arquivo .exe que é o instalador real. No OS X, você baixa um arquivo de imagem .dmg que monta para revelar o arquivo do instalador (que é um arquivo .pkg). Para o Linux, você precisa escolher a versão de 32 bits ou de 64 bits (se não souber o que é isso, faça o download da versão de 32 bits). Isso fará o download de um arquivo .tar.gz (que é como um arquivo .zip) que contém o arquivo do instalador que você pode extrair e executar.

4.2 Instalando o TrueCrypt

O processo de instalação do TrueCrypt é muito semelhante ao Windows e OS X e é apenas um caso de seguir as instruções em cada tela. É como instalar qualquer outro aplicativo, para que você não tenha problemas.

Se você estiver usando Linux, o processo é um pouco diferente, mas ainda é muito direto. Depois de extrair o instalador em algum lugar (sua área de trabalho, por exemplo), você verá o seguinte:

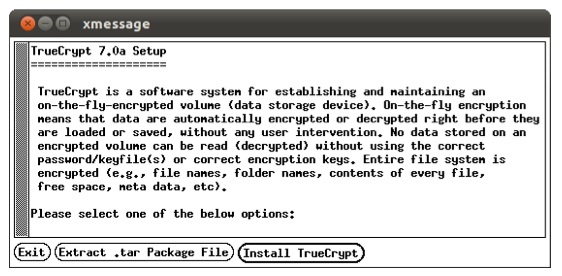

Ao clicar duas vezes nele, você verá esta caixa de diálogo:

Obviamente você deseja executá-lo, então clique em "Executar".

Depois disso, você encontrará um instalador em preto e branco com a seguinte aparência:

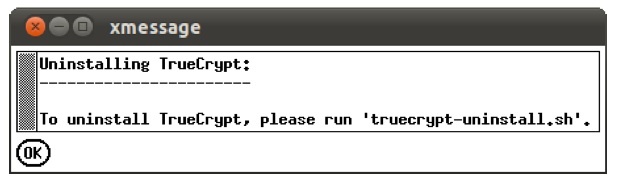

Basta seguir as instruções como faria com um instalador normal. A única coisa que precisa ser mencionada é que você verá isso e provavelmente ficará confuso por um segundo:

Relaxe, ele não está desinstalando o programa assim que você o instalou! Isso é apenas o que você precisa fazer para desinstalar o TrueCrypt mais tarde. Clique em OK e você verá isso, o que mostra que você instalou o TrueCrypt corretamente:

É isso aí! Você pode encontrar o TrueCrypt no menu Aplicativos em Acessórios:

4.3 Criando um disco criptografado virtual

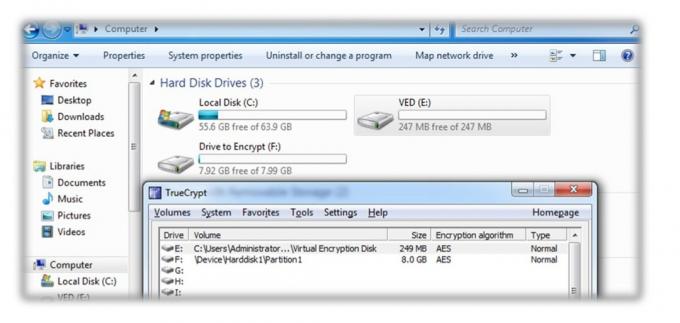

Independentemente de qual plataforma você estiver usando, quando você abrir o TrueCrypt pela primeira vez, verá isso janela (embora no Ubuntu e Mac OS X as unidades sejam simplesmente números e não letras de unidade como são aqui):

A primeira coisa que queremos fazer é criar um novo disco de criptografia virtual e clicar em "Criar volume". Isso iniciará o Assistente de criação de volume TrueCrypt, que nos guiará pelas etapas necessárias para criar o VED.

O assistente fica assim:

Queremos criar um contêiner de arquivo criptografado, para selecionar essa opção e clicar em "Avançar". Em seguida, garantiremos que "Volume padrão do TrueCrypt" esteja selecionado e clique em "Avançar" novamente.

É possível criar um volume TrueCrypt oculto, mas há muito poucas razões pelas quais você deseja criar um (ou seja, a menos que você esteja sujeito a extorsão pelos arquivos que está se escondendo!). Se você quiser saber mais, pode ler a documentação dos volumes ocultos no Site TrueCrypt.

Em seguida, é solicitado que você selecione um local e um nome para o VED. Aqui eu chamei de "Disco de criptografia virtual" e apenas o armazenei na pasta "Meus documentos". Então é hora de clicar em "Avançar" novamente!

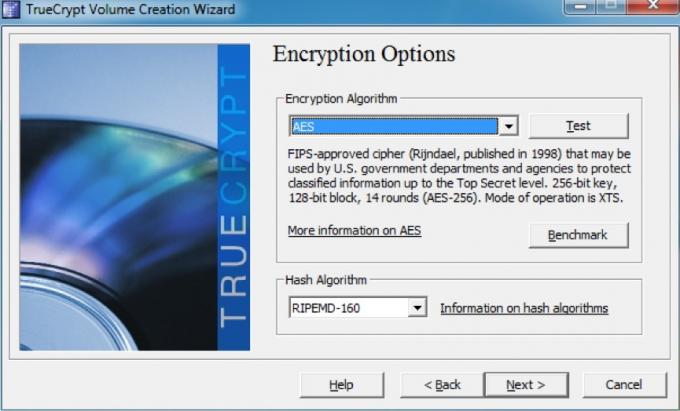

Não precisamos nos preocupar com nenhuma das opções de criptografia - mesmo os padrões são suficientemente seguros para nossas necessidades! Os padrões devem ser "AES" e "RIPEMD-160" para os respectivos menus suspensos, mas isso realmente não importa. Para o próximo passo!

Agora vamos escolher quanto espaço queremos alocar para o nosso VED. Decidi dar 250 MB a este:

Depois de clicar em "Avançar" mais uma vez, é hora de escolher a senha do nosso VED. O tamanho que nossa senha precisa ter depende de quão seguro precisamos ser, mas precisamos ser capazes de lembrá-la! Escolhi uma senha complexa de 9 caracteres (mais sobre isso mais tarde), que deve ser mais do que segura o suficiente para os dados que armazenarei nela.

Um erro será exibido se a senha tiver menos de 20 caracteres; não se preocupe e continue. Avante!

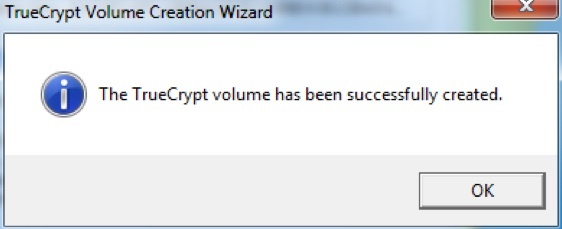

A próxima tela é onde formatamos o volume e geramos as chaves de criptografia para o VED. O TrueCrypt usa o movimento do mouse para ajudar a aumentar a força criptográfica das teclas, portanto, mova o mouse aleatoriamente sobre a janela por um tempo antes de clicar em "Formatar". Quando terminar, você verá esta caixa de diálogo:

É isso aí! Seu VED está pronto para ser usado. O próximo passo é montá-lo, mas falaremos sobre isso mais tarde.

4.4 Criptografando uma unidade ou partição

Assim como a criação de um VED, o primeiro passo é clicar em "Novo volume" na janela principal do TrueCrypt. No entanto, em vez de selecionar "Criar um contêiner de arquivo criptografado", selecionaremos "Criptografar uma partição / unidade que não seja do sistema" antes de clicar no botão "Avançar".

Embora seja possível criar um volume oculto, desta vez, apenas criaremos um volume criptografado padrão. Verifique se “Volume padrão TrueCrypt” está selecionado e clique em “Avançar” novamente.

Agora precisamos escolher a partição que queremos formatar. Eu tenho uma unidade virtual que criei para este exemplo, então selecionarei:

Depois disso, precisamos escolher como criamos o volume. Isso basicamente se resume a se você já possui dados na unidade que deseja criptografar ou se foram recentemente criados. Já tenho alguns arquivos nesta partição, por isso selecionei a opção "Criptografar partição no local".

Em seguida, escolha as opções de criptografia. Assim como no VED, não precisamos realmente alterar nenhuma dessas configurações, pois elas são mais do que seguras o suficiente para o que as estamos usando. Basta clicar em "Avançar" para seguir em frente.

Agora é hora de escolher uma nova senha. Novamente, não adianta ter uma senha ridiculamente longa se você não conseguir se lembrar dela (mais sobre isso na seção "Selecionando boas senhas" abaixo). Depois de inserir e confirmar uma senha, clique em "Avançar" novamente.

Aqui estamos gerando as chaves para a criptografia. Mover o mouse aleatoriamente na janela torna as teclas mais fortes, portanto, faça isso antes de clicar em "Avançar"!

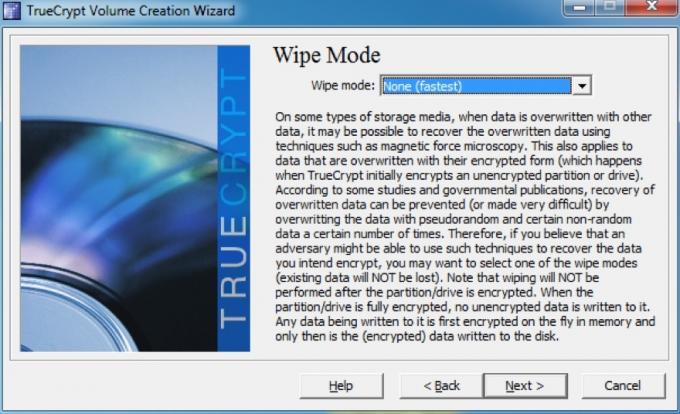

Se houver dados que você excluiu da unidade que deseja que sejam irrecuperáveis, escolha um modo de limpeza que substitua os dados brutos. Nesse caso, não há nada para sobrescrever, por isso escolherei a opção sem sobrescrever, mas se houver dados que você deseja ocultar, provavelmente desejará escolher a opção de 3 passagens. Existem também opções de 7 e 35 passes, mas estas levariam muito tempo para valer a pena.

Agora estamos na fase final - basta clicar em "Criptografar"! Você receberá uma caixa de diálogo que lembrará que você não poderá acessar os dados até que toda a unidade termine de criptografar. Há também um aviso de que, se o seu computador for desligado por qualquer motivo, sem a chance de fazer uma pausa, você certamente corromperá alguns dos dados que está copiando (se estiver). Mesmo se não estiver, você também precisará iniciar o processo de criptografia novamente do zero.

Vá tomar uma xícara de café - isso vai demorar um pouco. Depois de terminar de criptografar a unidade, você verá mais algumas caixas de diálogo para fornecer algumas instruções importantes sobre a montagem da unidade.

Depois de incorporá-las, você será recebido com a última janela:

4.5 Montando e desmontando discos criptografados

A montagem de um disco criptografado é bastante simples. Primeiro, veremos a montagem de um VED. Na janela principal, clique em "Selecionar arquivo ..." e selecione o VED que criamos anteriormente. Nos pedimos para inserir a senha do arquivo. Ficará um pouco assim:

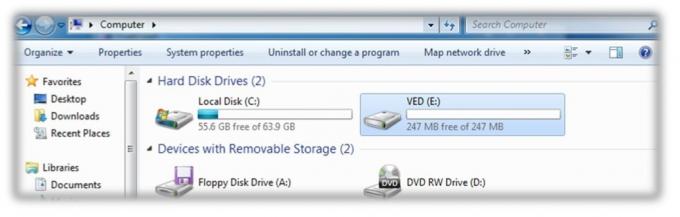

É isso aí! Depois de inserir a senha e clicar em "OK", a unidade será montada e parecerá com qualquer outro disco rígido:

A montagem de uma partição criptografada é ainda mais fácil - tudo o que precisamos fazer é clicar em “Montar automaticamente dispositivos” em na parte inferior da janela, que nos dará uma caixa de diálogo para inserir a senha da senha criptografada. partição. Quando clicarmos em "OK", ele será montado como uma unidade da mesma maneira que o VED:

Quando você terminar de trabalhar com os arquivos, volte à janela principal do TrueCrypt e clique em "Desmontar tudo".

5. Outros bons hábitos de segurança

5.1 Selecionando boas senhas

É muito importante que você escolha boas senhas para manter tudo seguro. Lembre-se de algumas coisas ao selecionar senhas a serem usadas. A primeira coisa pode parecer óbvia, mas é preciso dizer: certifique-se de usar senhas diferentes para tudo! Não importa a segurança da sua senha; se você usar a mesma senha para tudo e alguém conseguir aprendê-la, ela terá acesso a toda a sua vida digital. Isso não é divertido.

Em segundo lugar, sua senha realmente precisa ser segura. Definir sua senha como "senha" ou o nome do seu gato pode ser fácil de lembrar, mas também são as primeiras coisas que alguém que tenta acessar seus dados tenta.

Uma boa senha é fácil de lembrar, mas difícil de adivinhar ou quebrar. Isso significa que você pode uma das duas rotas:

• Escolha uma senha muito, muito longa. Por exemplo, a senha "TheRainInSpainStaysMainlyInThePlain" tem 35 caracteres - tempo suficiente para que nenhum hacker possa descobrir e tentar quebrá-lo com força bruta (usar um computador para passar por todas as combinações possíveis) levaria muito tempo longo. O único problema é que alguns sites ou programas podem definir um limite para quantos caracteres você pode usar.

• Escolha uma senha complexa. Eles ainda devem conter pelo menos 8 caracteres, mas incluem caracteres maiúsculos e minúsculos, números e símbolos para aumentar o número de combinações possíveis para uma senha mais curta. "NES + = 3ux" é um exemplo de senha complexa.

Pessoalmente, prefiro a rota complexa, pois é mais rápido digitar. "Mas Lachlan!" Eu ouço você dizer: "Como é que eu vou conseguir uma senha aleatória com símbolos e números, e muito menos lembrar?"

Quando preciso de uma nova senha, geralmente aparece uma frase fácil de lembrar, por exemplo, "Tudo por um e um por todos". Vou pegar a primeira letra de cada palavra - "afoaofa". No momento, não é uma senha complexa, mas chegaremos lá.

Em seguida, podemos alterar o "a" para "e" para um sinal de "&". Isso nos dá "afo & ofa". Agora precisamos de um número ou dois. O número 4 se parece com uma letra maiúscula "A", para que possamos alterar uma delas e a palavra "um" para "1". Fazendo isso, terminamos com "afo & 1f4". Começando a parecer melhor, não é?

Se transformarmos o primeiro “a” em maiúsculo (como no início da frase) e adicionar alguns sinais de pontuação no início e no final da senha, teremos algo como “! Afo & 1f4?”. Divirta-se tentando quebrar isso! Ainda é muito fácil de lembrar, no entanto:

Todos por um e um por todos ->! Afo & 1f4?

Se você não está se sentindo particularmente criativo, sempre pode usar um gerador de senhas on-line; Eu pessoalmente encontrei gerador de senhas do pctools.com para ser o melhor. Independentemente de qual senha você use ou como a crie, é uma boa ideia testar a força da sua senha; passwordmeter.com é ótimo para isso.

5.2 Bloquear o computador e sair dos serviços

Escusado será dizer que uma senha é inútil se não estiver sendo usada. Seu computador pode estar protegido por uma senha incrível que impede as pessoas de fazer login. Mas o que acontece se você fizer login e sair do computador por um tempo? Qualquer um pode sentar e acessar seus arquivos (a menos que você os tenha em um disco criptografado virtual, ou seja!)

A solução rápida e fácil para isso é bloquear o computador sempre que você o deixa e vai para outro lugar. Se você usa o Windows, pode pressionar a tecla “Windows” + L para bloquear sua tela; se você estiver usando o Ubuntu, pode pressionar "Ctrl" + "Alt" + L.

Se você estiver usando um Mac, não há atalho de teclado, mas ainda é possível bloquear sua tela. Existem algumas maneiras de fazer isso:

5.3 Bloqueio de protetor de tela

Simplesmente vá para Preferências do Sistema, clique em “Segurança” e selecione a primeira opção: “Requer senha após o sono ou a proteção de tela começa”. Você pode selecionar um período de tempo antes que a senha seja necessária, variando de um bloqueio imediato a até 4 horas. Se você deseja bloquear a tela rapidamente, pode definir um dos seus "cantos quentes" para iniciar o seu protetor de tela. A configuração para isso está em “Exposé” nas Preferências do Sistema.

5.4 Janela de login

Como alternativa, você pode acessar Preferências do sistema e clicar em "Contas". Em seguida, selecione "Opções de login" na parte inferior da janela e selecione "Mostrar menu de troca rápida de usuário". Isso coloca um ícone ou seu nome de usuário na barra de menus. Você pode clicar e clicar em "Janela de login ..." para bloquear sua tela.

Você também pode definir a tela para bloquear após sair do protetor de tela nos outros sistemas operacionais - a opção geralmente está nas configurações do protetor de tela.

Tudo está bem se você estiver usando seu próprio computador, mas e se você estiver usando o computador de um amigo ou um computador público?

Apenas certifique-se de não informar o navegador para lembrar de nenhuma das suas senhas e sair do sistema quando terminar. Dessa forma, não há chance de alguém ter acesso aos seus dados sem que você saiba!

6. Conclusão

Seu laptop foi roubado.

Você deixou lá por apenas um segundo e havia muitas pessoas por perto, mas você voltou e se foi. Leva um momento para afundar.

Está foi.

Primeiro vem o choque inicial, depois a descrença. Talvez eu tenha colocado na cadeira para ficar fora do caminho... Não. Também não está lá. Foi tirado.

"Droga", você pensa. "Eu não estou recuperando isso." Mas não é tão ruim assim. Era um laptop velho, fiel, mas com previsão de aposentadoria.

Mas então isso bate em você.

Minha conta de email.

Os meus dados bancários.

Meus dados pessoais e os detalhes de todos os meus amigos e familiares.

Os relatórios financeiros para o meu negócio.

As fotos da minha família.

Eu tenho todos os backups, mas esse não é o problema aqui. Eles estão lá fora na natureza agora. Quem sabe onde eles podem acabar e quem pode vê-los? Quem sabe como essas informações podem ser exploradas?

Mas espere um segundo. Todos os meus arquivos de negócios estão em um disco criptografado virtual e o restante está na segunda partição que eu criptografei e bloquei minha tela antes de colocá-la no papel. Mesmo que eles consigam ultrapassar minha senha complexa de 15 caracteres, não poderão acessar meus dados pessoais.

Eu acho que não é tão ruim, afinal.

Graças a Deus eu criptografei meus dados!

Leitura Adicional

- Como criar pastas criptografadas que outras pessoas não podem visualizar com o Truecrypt 7 Como criar pastas criptografadas que outros não podem visualizar com o Truecrypt 7 consulte Mais informação

- Criptografe seu pendrive com o Truecrypt 6.0 Criptografe seu pendrive com o Truecrypt 6.0 consulte Mais informação

- Como criar uma partição verdadeiramente oculta com o TrueCrypt 7 Como criar uma partição verdadeiramente oculta com o TrueCrypt 7 consulte Mais informação

- 5 maneiras de criptografar seus arquivos com segurança na nuvem 5 maneiras de criptografar seus arquivos com segurança na nuvemSeus arquivos podem ser criptografados em trânsito e nos servidores do provedor de nuvem, mas a empresa de armazenamento em nuvem pode descriptografá-los - e qualquer pessoa que obtém acesso à sua conta pode visualizar os arquivos. Do lado do cliente ... consulte Mais informação

Guia publicado: junho de 2011