Propaganda

Após os vazamentos de Edward Snowden, a Agência de Segurança Nacional (NSA) está recorrendo ao armazenamento em nuvem para seus dados. Por quê? Isso não é contraproducente? E quão seguras são as nuvens que você usa?

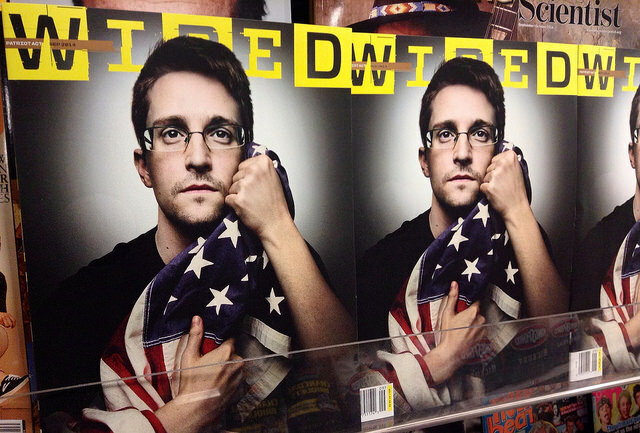

Edward Snowden, ex-contratado da NSA, vazou arquivos revelando toda a extensão das operações de vigilância em todo o mundo, forçando inúmeras discussões sérias sobre nossa privacidade e segurança Evitando a vigilância na Internet: o guia completoA vigilância na Internet continua a ser um tópico importante, por isso produzimos esse recurso abrangente sobre por que é tão importante, quem está por trás disso, se é possível evitá-la completamente e muito mais. consulte Mais informação .

Para a NSA, teve grandes impactos: não apenas são pessoas questionando como e por que estão sendo espionadas Quem está lutando em seu nome contra a NSA e pela privacidade?Existem vários grupos de ativismo da Internet que estão lutando em seu nome por privacidade. Eles estão fazendo o possível para educar os internautas também. Aqui estão apenas alguns deles que são incrivelmente ativos. consulte Mais informação , mas o diretor da NSA, Michael Rogers, admite os vazamentos dificultaram consideravelmente a coleta de informações.

A agência está tomando medidas inesperadas para impedir outro vazamento: eles estão colocando todos os dados em um só lugar.

O que eles estão realmente fazendo?

Após expansões em suas autoridades, a quantidade de dados coletados pelos serviços de inteligência se expandiu, metadados de smartphones Evitando a vigilância na Internet: o guia completoA vigilância na Internet continua a ser um tópico importante, por isso produzimos esse recurso abrangente sobre por que é tão importante, quem está por trás disso, se é possível evitá-la completamente e muito mais. consulte Mais informação . Em grande parte armazenado em servidores, muito disso dados foram revelados por Snowden Herói ou vilão? NSA modera sua posição sobre SnowdenO denunciante Edward Snowden e o John DeLong da NSA apareceram na programação de um simpósio. Enquanto não houve debate, parece que a NSA não pinta mais Snowden como traidor. O que mudou? consulte Mais informação entre 2013 e 2014, a maioria notavelmente PRISM O que é o PRISM? Tudo o que você precisa saberA Agência de Segurança Nacional dos EUA tem acesso a quaisquer dados que você esteja armazenando com provedores de serviços dos EUA, como Google Microsoft, Yahoo e Facebook. Eles também provavelmente monitoram a maior parte do tráfego que flui pelo ... consulte Mais informação .

Mas o denunciante não é a única razão pela qual a NSA está se voltando para a nuvem.

A agência começou a adotar o armazenamento centralizado em 2010, em uma tentativa de compartilhar informações na Comunidade de Inteligência dos Estados Unidos (IC). Seu sistema de turvação de escolha? Amazon Web Services, que vincula os 17 elementos do IC, incluindo a Agência Central de Inteligência (CIA), o Federal Bureau of Investigation (FBI) e o Office of Naval Intelligence (ONI). Além de aumentar sua capacidade, o serviço possui velocidade e custo-benefício. Jon Koomey, um futurista em energia, disse Geografia nacional:

"Quando você entra na nuvem e substitui átomos por bytes, não precisa mais fabricar chips - e isso significa grandes economias."

Os dados são metatagged para acessibilidade e responsabilidade: detalham o pessoal com acesso a essas informações, para que suas ações sejam registradas. Isso é combinado com os regulamentos de conformidade; portanto, somente aqueles legalmente autorizados a ver o material podem fazê-lo.

A nuvem atual da NSA consiste em dois sistemas: um interno usado pelos funcionários da agência; e o GovCloud, disponível no IC por meio do Sistema Conjunto de Comunicações Inteligentes em Todo o Mundo. Essencialmente, neste último, a NSA atua como prestadora de serviços para outros setores de IC.

Ambas as nuvens devem se fundir até o final deste ano, mas a transição completa levará anos para ser concluída.

Quão seguro é?

Atualmente, grande parte da riqueza de dados está sendo armazenada e acessível através do Utah Data Center, um hub de US $ 1,5 bilhão entre Great Salt Lake e Utah Lake. A instalação foi concluída no mês passado depois que os picos de energia danificaram os equipamentos, causando um atraso de um ano e abrigam servidores em quatro salas de 25.000 pés quadrados.

A NSA admite coletar buscas na Internet, telefonemas, dados financeiros e registros de saúde, e analistas os aplicam em aplicativos operacionais.

O prédio em si é fortemente fortificado: obviamente, apenas pessoal autorizado consegue entrar pelo centro de controle e guardas de segurança patrulham o centro. Eles são assistidos por CFTV, detectores de intrusão e proteção adicional, que custam mais de US $ 10 milhões. Rory Carroll escreve:

“Uma pequena saída - não marcada em mapas comuns - leva você a uma estrada curva. Uma placa amarela diz que esta é uma propriedade militar fechada para pessoal não autorizado.

Mais acima da colina, invisível da rodovia, você encontra paredes de concreto, uma barreira de segurança e um posto de controle com guardas, cães farejadores e câmeras. Duas placas com selos oficiais anunciam a presença do escritório do diretor de inteligência nacional e da Agência de Segurança Nacional. ”

O complexo pode ser sólido, mas quão segura é a nuvem real?

O ex-diretor da NSA, general Keith Alexander, diz que as estritas estruturas legais para garantir a conformidade também protegem liberdades civis; portanto, os dados que precisam ser excluídos em um prazo determinado notificam automaticamente a equipe quando esse período é acima.

Essa responsabilidade é total. O conteúdo e o pessoal são marcados no nível celular, o que significa registros completos de todos que acessaram, copiaram, imprimiram ou alteraram arquivos - ou mesmo palavras e nomes únicos. Isso é parcialmente ativado usando o infraestrutura de chave pública (PKI), em que os dados são criptografados e descriptografados com pares de chaves públicas e privadas Como fazer criptografia, descriptografia e assinatura facilmente com o Seahorse [Linux]Saiba mais sobre segurança e criptografia usando o Seahorse no Linux. consulte Mais informação , e as identidades são verificadas pela autoridade de certificação (CA). Esses registros são mantidos em um banco de dados de certificados, repositório e servidor de arquivamento de chaves, além de salvaguardar ainda mais a corrupção durante o transporte.

Métodos de segurança adicionais compreensivelmente precisam ser mantidos em segredo, mas Alexander explica:

“Utilizamos uma variedade de protocolos de segurança em todas as camadas da arquitetura, bem como uma estratégia de criptografia robusta. A nuvem da NSA reúne vários conjuntos de dados e protege cada parte de dados através da segurança e aplicação das autoridades que especificar seu uso... Além das marcações de dados, a segurança é aplicada em toda a arquitetura em várias camadas para proteger dados, sistemas e uso."

Quão seguras são as nuvens que você usa?

Obrigado iCloud ??

- Kirsten Dunst (@kirstendunst) 1 de setembro de 2014

Usamos sistemas de computação em nuvem para armazenamento e compartilhamento (pense no DropBox, ICloud da Apple O que é o iCloud Drive e como ele funciona?Confuso sobre o que torna o iCloud Drive diferente dos outros serviços em nuvem da Apple? Vamos mostrar o que ele pode fazer e como você pode aproveitar ao máximo. consulte Mais informação ou Google Drive Qual é a segurança dos seus documentos no Google Drive? consulte Mais informação ), email e para comércio eletrônico. Mas isso é importante lembrar: essas nuvens são diferentes da usada pela NSA. Eles precisam ser. Segredos de segurança nacional são geralmente considerados mais importantes para manter o sigilo do que uma vasta gama de selfies 5 coisas a evitar ao tirar selfiesSelfies não devem ser tomados de ânimo leve, e há muitas coisas que você precisa evitar. consulte Mais informação carregado para o iCloud.

No entanto, suas informações não são expostas para todos verem. As principais medidas de segurança são: preventivas (a primeira linha de defesa - verificação de identificação em duas etapas O que é autenticação de dois fatores e por que você deve usá-laA autenticação de dois fatores (2FA) é um método de segurança que requer duas maneiras diferentes de provar sua identidade. É comumente usado na vida cotidiana. Por exemplo, pagar com cartão de crédito não exige apenas o cartão, ... consulte Mais informação , por exemplo); e dissuasão (ênfase nas consequências para hackers em potencial); enquanto o detetive (monitoramento arquitetônico) trabalha em conjunto com os controles corretivos (ou limitação de danos).

Seus dados podem ser armazenados no servidor de uma empresa diferente, mas não se trata apenas da localização; em vez disso, é como é acessado. A criptografia sólida de dados é essencial, mas está longe de ser a única maneira pelas quais as empresas precisam proteger suas informações. Dados de conformidade, semelhantes aos da NSA, mas certamente não tão detalhados, também podem ser empregados, para que os detalhes possam ser acessados apenas sob certos contextosou identifique uma violação auditando aplicativos para atividades incomuns.

Claro, isso não é absoluto. A Apple enfrentou um problema potencialmente maciço no ano passado, quando o contas de várias celebridades foram hackeadas Apple investiga nus de celebridades, YouTube apresenta Tip Jar e muito mais... [Resumo das notícias técnicas]Além disso, ansioso pela desaceleração da Internet, o Windows XP está 1% mais próximo da morte, jogue Star Citizen de graça, o novo navegador Raspberry Pi e os dispositivos que evitamos por pouco. consulte Mais informação e fotos comprometedoras vazaram Como uma violação de dados "menor" gerou manchetes e reputação arruinada consulte Mais informação . Apple, no entanto, não vê isso como culpa deles Apple desvia culpa no iCloud Hack, Yelp isento de extorsão e Mais... [Resumo das notícias técnicas]Além disso, na expansão Xbox One, a Netflix gosta do Facebook, o BlackBerry provoca uma coisa ou outra, Destiny Planet View e o carneiro que odeia drones. consulte Mais informação , mas independentemente aumentou sua segurança Apple melhora a segurança do iCloud, o Twitter mata Twitpic por marca registrada e muito mais... [Resumo das notícias técnicas]Além disso, o Rdio se torna freemium, verificações de privacidade do Facebook, oferta gratuita de jogos para o Xbox One, fila de iDiots para o iPhone 6 e por que o Google Glass é péssimo. consulte Mais informação .

Curiosamente, Lucas Mearian argumenta que as nuvens não são seguras - pelo menos não de provedores de serviços e departamentos governamentais como a NSA. Combine isso com a alegação da NSA de que eles querem uma "porta da frente" para seus dados Vigilância de amanhã: quatro tecnologias que a NSA usará para espionar você - em breveA vigilância está sempre na vanguarda da tecnologia. Aqui estão quatro tecnologias que serão usadas para violar sua privacidade nos próximos anos. consulte Mais informação via criptografia de chave dividida e seus dados podem estar protegidos contra hackers, mas não de agências de inteligência.

Você confia na nuvem?

A computação em nuvem não é perfeita, mas certamente tem suas vantagens.

A NSA adotou-a como uma medida de corte de custos, com certeza, mas a responsabilidade em larga escala é sua esforço para combater outro vazamento do tipo Snowden, atuando como preventivo, dissuasor e de detecção controles.

E se você ainda está preocupado com a segurança das nuvens que usa, não fica impotente. Você pode proteja sua conta DropBox Protegendo o Dropbox: 6 etapas a serem seguidas para um armazenamento em nuvem mais seguroO Dropbox não é o serviço de armazenamento em nuvem mais seguro do mercado. Porém, para aqueles que desejam permanecer no Dropbox, as dicas aqui ajudarão a maximizar a segurança da sua conta. consulte Mais informação , crie sua própria nuvem usando o Seafile de código aberto Crie seu próprio armazenamento seguro na nuvem com o SeafileCom o Seafile, você pode executar seu próprio servidor privado para compartilhar documentos com grupos de colegas ou amigos. consulte Mais informação - ou até explore mais métodos de criptografia 5 maneiras de criptografar seus arquivos com segurança na nuvemSeus arquivos podem ser criptografados em trânsito e nos servidores do provedor de nuvem, mas a empresa de armazenamento em nuvem pode descriptografá-los - e qualquer pessoa que obtém acesso à sua conta pode visualizar os arquivos. Do lado do cliente ... consulte Mais informação .

A NSA acha que a nuvem é o futuro. Você?

Créditos da imagem: Computação em nuvem segura da FutUndBeidl; Snowden na capa com fio de Mike Mozart; e Bloqueio de sistema por Yuri Samoilov.

Quando ele não está assistindo televisão, lendo livros e quadrinhos da Marvel, ouvindo The Killers e obcecado por idéias de roteiro, Philip Bates finge ser um escritor freelancer. Ele gosta de colecionar tudo.