Propaganda

O Linux tem várias medidas de segurança em vigor que visam proteger seu sistema de ameaças e às vezes (reconhecidamente) de nossa própria estupidez. Existem três recursos principais que limitam e fornecem acesso conforme necessário - permissões de arquivo, propriedade do arquivo e a conta do usuário root.

Embora amplamente conhecido como a conta de superusuário, SU na verdade se refere ao usuário substituto e instrui o computador para executar comandos com as permissões de arquivo de outro usuário, por padrão o root conta. Este atalho é uma ferramenta poderosa que pode ser muito útil quando usada corretamente ou absolutamente devastadora se usada de forma imprudente.

Hoje, vamos entrar em detalhes mais detalhados sobre o SU e por que você deve ser responsável ao usá-lo.

Contas de administrador

Todos os principais sistemas operacionais têm o conceito de uma conta de administrador, oferecendo privilégios elevados em comparação com contas de usuário “normais”. Os usuários normais têm acesso aos seus próprios arquivos, mas não aos arquivos de outros usuários e apenas acesso somente leitura aos arquivos do sistema para que possam executar os aplicativos instalados.

Os administradores, por outro lado, podem alterar os arquivos do sistema, o que inclui a instalação de aplicativos novos ou atualizados e podem (normalmente) ver os arquivos de outros usuários.

Bastante simples, certo? Claro, os conceitos são muito fáceis de entender, mas tem implicações de maior alcance do que apenas isso. Os administradores, que supostamente sabem mais sobre o que estão fazendo, podem fazer mais alterações importantes em um sistema sem que ele se quebre ou vaze dados confidenciais. Usuários normais sem essas permissões não podem executar essas tarefas, então há pouca chance de que esses usuários quebrem o sistema.

Na maioria dos sistemas com apenas um usuário, esse usuário geralmente é o administrador e pode fazer o que quiser com seu computador. Esta é uma hierarquia de um, portanto, nenhum terceiro precisa estar presente como administrador. No entanto, sempre que os usuários têm acesso a esses privilégios de sistema o tempo todo, eles tendem a usá-los cegamente, simplesmente aceitando solicitações de direitos de administrador sem pensar muito sobre isso.

A conta de superusuário no Linux

O Linux tem uma abordagem diferente para lidar com esses privilégios administrativos. Em vez de atribuir direitos de administrador a contas de usuário, o Linux os separa em duas contas diferentes: a conta SU (às vezes chamada raiz) e, em seguida, sua conta de usuário normal. A ideia é que, se você precisar fazer algo que exija privilégios elevados, poderá usar o comando SU e fazer o que for necessário.

Pelo menos psicologicamente falando, este método força você a perceber que você está fazendo algo mais sério para o seu sistema, pois ele não permitirá que você faça isso sem usar SU.

Para mudar, você só precisa abrir um terminal e digitar

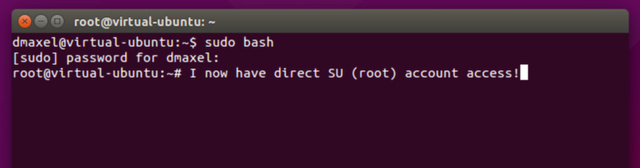

suEm seguida, ele solicitará a senha do root para conceder acesso a você. Se você usa sudo, também pode executar

sudo bashque abrirá o bash (simplesmente outra instância do terminal), mas em nome do root.

Benefícios SU

Separar essas contas também ajuda no gerenciamento de sistemas. Se um administrador do sistema precisa de acesso ao sistema para fazer alterações, mas não é um usuário normal, ele só precisa usar o SU e não precisa fazer uma conta de usuário normal. Essas contas podem ter senhas diferentes, portanto, apenas as pessoas que tentarem trocar para o SU e souberem a senha entrarão.

A conta root é realmente poderosa, então deve parecer um grande negócio se você precisar mudá-la. Como root, você pode exclua todo o seu sistema em um comando de terminal 9 comandos letais do Linux que você nunca deve executarVocê nunca deve executar um comando do Linux a menos que saiba exatamente o que ele faz. Aqui estão alguns dos comandos mais mortais do Linux que você, na maioria das vezes, deseja evitar. consulte Mais informação . Como um usuário normal, ele não permitiria isso porque você não tem acesso para modificar nenhum arquivo fora de sua pasta de início. Qualquer dano que você causar como usuário normal permanece contido nesse domínio - não afeta o sistema ou quaisquer outros usuários.

Também é um ótimo mecanismo de defesa contra malware. Se acontecer de entrar em seu sistema e executar, terá as mesmas permissões de sua conta de usuário normal. Ele só poderia obter direitos adicionais se soubesse a senha do root. Portanto, embora possa destruir seu espaço no sistema, não pode derrubar todo o sistema. Em raras ocasiões, bugs são encontrados onde o software pode obter acesso root de maneiras que não deveriam, mas esses bugs geralmente são corrigidos em apenas alguns dias.

SU vs. Sudo

Ter que usar o SU pode ser um pouco chato para alguns, então o comando sudo foi inventado. Abreviação de “SU do”, este comando pode prefixar qualquer outro comando Um A-Z do Linux - 40 comandos essenciais que você deve conhecerLinux é a terceira roda frequentemente ignorada para Windows e Mac. Sim, na última década, o sistema operacional de código aberto ganhou muita força, mas ainda está muito longe de ser considerado ... consulte Mais informação que você deseja executar como root enquanto ainda estiver logado como seu usuário normal. O SU só precisa colocar sua conta de usuário normal no grupo “sudoers” e, em seguida, o sistema permite que você use o comando sudo. Tudo o que requer é que você digite sua senha de usuário normal antes que o comando seja executado. Claro, você também precisará aprenda quais comandos 4 maneiras de aprender a si mesmo comandos de terminal no LinuxSe você deseja se tornar um verdadeiro mestre do Linux, ter algum conhecimento de terminal é uma boa ideia. Aqui estão métodos que você pode usar para começar a aprender sozinho. consulte Mais informação você precisa colocar na frente do sudo.

Algumas distribuições preferem usar sudo e, em seguida, desabilitar SU porque um usuário normal que usa sudo não está usando ativamente privilégios elevados o tempo todo, ao contrário de alguém que usa o comando SU. Ele também tenta evitar o problema de brechas de segurança de dia zero que permitem acesso root não intencional porque o comando está desabilitado para começar. Finalmente, ao usar sudo, o malware teria que adivinhar a senha do usuário antes de obter privilégios elevados.

O problema com o sudo, entretanto, é o mesmo que em outros sistemas operacionais. Os usuários com acesso ao sudo tendem a usá-lo cegamente e sem pensar muito. Novamente, isso geralmente é adequado para sistemas que são usados por um único usuário de qualquer maneira, ou sistemas com uma pequena quantidade de usuários com uma quantidade ainda menor deles com acesso sudo. Mas sistemas maiores provavelmente deveriam deixar o sudo em paz e ficar apenas com SU e contas normais.

Segurança em mente

Então, uma revisão rápida: SU é ótimo porque incentiva menos erros, mas ainda é poderoso e só deve ser usado pelas pessoas certas (dependendo de qual sistema você está usando). Sudo ajuda a preencher a lacuna entre usuários root e normais, mas tem suas desvantagens teóricas. O que você acaba fazendo depende de você (essa é a beleza do Linux!), Mas definitivamente o ajuda a fazer melhores escolhas quando você está informado.

Não se esqueça de verificar alguns outros úteis Dicas de Linux 10 erros que fazem você parecer um usuário Linux inicianteComo você pode saber se não é mais um novato no Linux? Confira esses erros que os novatos cometem e veja se você cometeu algum deles recentemente. Se sim, não se preocupe! consulte Mais informação assim como Linguagem Linux Linux é confuso? Aqui estão os termos-chave que você precisa saberHoje em dia, o Ubuntu e outras distribuições Linux modernas geralmente são instaladas sem problemas (e sem exigir qualquer conhecimento), mas conforme você avança usando-os, inevitavelmente encontrará todos os tipos de terminologia naquela... consulte Mais informação para que você esteja pronto para o rapé!

O que você acha do SU e do Sudo? Há algo que você mudaria para melhorar as permissões e a segurança? Deixe-nos saber nos comentários!

Créditos de imagem: Guarda de segurança via Shutterstock, Ditty_about_summer via Shutterstock.com, Sergii Korolko via Shutterstock.com

Danny é aluno do último ano da University of North Texas e gosta de todos os aspectos de software de código aberto e Linux.