Propaganda

Todos com um dispositivo Android devem saber que suas informações privadas não são tratadas como privadas. Por exemplo, fazer uma compra de aplicativo pode expor informações pessoais de contato, incluindo o nome, endereço físico e endereço de e-mail, para os desenvolvedores. Outro grande desastre ocorreu quando Path Inc. começou a levantar informações de contato a partir dos telefones de seus usuários. Em resposta a essas violações de privacidade, alguns legisladores anunciaram planos de ação legal: Procurador-Geral da Califórnia, Kamala Harris, anunciado recentemente um acordo com grandes empresas de tecnologia para melhorar os padrões de privacidade do usuário, especialmente em aparelhos.

Todos com um dispositivo Android devem saber que suas informações privadas não são tratadas como privadas. Por exemplo, fazer uma compra de aplicativo pode expor informações pessoais de contato, incluindo o nome, endereço físico e endereço de e-mail, para os desenvolvedores. Outro grande desastre ocorreu quando Path Inc. começou a levantar informações de contato a partir dos telefones de seus usuários. Em resposta a essas violações de privacidade, alguns legisladores anunciaram planos de ação legal: Procurador-Geral da Califórnia, Kamala Harris, anunciado recentemente um acordo com grandes empresas de tecnologia para melhorar os padrões de privacidade do usuário, especialmente em aparelhos.

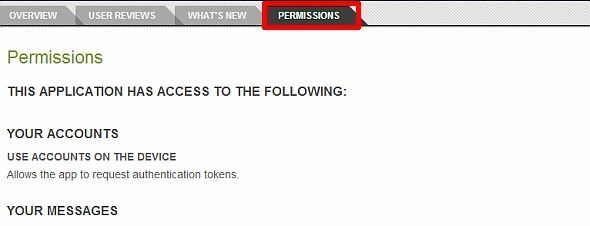

No entanto, no momento, poucos usuários sabem das possíveis preocupações com segurança e privacidade. Poucos sabem a diferença entre as medidas de segurança do Android e do iOS. Por exemplo, a segurança do sistema operacional Android difere do iPhone OS em um principal consideração: a Apple exerce diretrizes de controle de qualidade muito rígidas para aplicativos, enquanto o Android permite uma gama mais ampla de software. Aplicativos Android solicitam “

permissão”De usuários para acessar seus dados confidenciais. Infelizmente, o Google não explica totalmente os riscos potenciais de segurança que algumas permissões apresentam aos usuários. O que não sabemos posso nos prejudicam, especialmente quando instalamos aplicativos das regiões obscuras da Internet.Este artigo explica como sete potencialmente mortal permissões de aplicativos podem prejudicá-lo e a melhor forma de evitar essas instalações calamitosas.

O que é uma permissão?

Chris Hoffman explicou em detalhes quais permissões de aplicativo Como funcionam as permissões de aplicativos Android e por que você deve se importarO Android força os aplicativos a declarar as permissões necessárias ao instalá-los. Você pode proteger sua privacidade, segurança e conta de telefone celular prestando atenção às permissões ao instalar aplicativos - embora muitos usuários ... consulte Mais informação são - as permissões permitem que os aplicativos acessem os recursos de hardware de um telefone, como a câmera, ou as informações pessoais de um usuário. A natureza diversa deste sistema permite uma grande variedade de softwares incríveis. Para que aplicativos como o Google Now funcionem corretamente, ele deve acessar grandes quantidades de dados, bem como o GPS do seu telefone e componentes de dados. A maioria dos aplicativos solicita esses dados sem más intenções. No entanto, um número crescente de aplicativos maliciosos pode usar essas permissões em conjunto letal entre si.

Para a penúltima fonte sobre as permissões do Android, consulte o usuário Alostpacket de AndroidForums.com guia completo. Outra fonte útil é a análise de Matthew Pettitt dos vinte principais aplicativos Android e suas permissões solicitadas. Ambos os trabalhos contribuíram muito para este artigo.

As Permissões

# 1 Autenticar contas: Isso permite que um aplicativo "autentique" informações confidenciais, como senhas. O que o torna extremamente perigoso é que um aplicativo nocivo com esse recurso pode phishing a senha de um usuário por meio de truques. A grande maioria desses tipos de aplicativos vem legitimamente de grandes desenvolvedores, como Facebook, Twitter e Google. Por causa do potencial de dano, no entanto, olhe muito cuidado nos aplicativos aos quais você concede permissão.

# 2 Ler dados de registro confidenciais: Esta permissão permite que um aplicativo acesse os arquivos de registro do seu aparelho. Por exemplo, o Escândalo CarrierIQ O que é Carrier IQ e como posso saber se o possuo?O Carrier IQ surgiu em nossas vidas há várias semanas, com um vídeo do pesquisador de segurança Trevor Eckhart, que encontrou alguns aplicativos ocultos em execução em seu dispositivo HTC. Desde então, as especulações e o pânico aumentaram ... consulte Mais informação , um aplicativo usado na maioria dos telefones enviava secretamente os arquivos de registro do seu telefone de volta para o desenvolvedor. No entanto, descobriu-se que o aplicativo devolveu logs que incluíam pressionamentos de tecla - ou seja, suas senhas e logins foram incluídos neste arquivo. Embora a empresa CarrierIQ afirme que esses registros não foram usados de forma mal-intencionada (algo que devemos acreditar), não temos ideia da segurança com que eles armazenaram esses dados. Essencialmente, os arquivos de log podem conter informações extremamente confidenciais.

Nº 3 Ler contatos: Ler contatos permite que um aplicativo leia todos os seus contatos. Freqüentemente, aplicativos semelhantes a malware tentarão tirar vantagem de usuários incautos de maneiras indiretas. Por exemplo, depois de conceder essa permissão a um aplicativo desonesto, recebi um e-mail com arquivos anexados de um amigo com quem me correspondo frequentemente. Os arquivos anexados eram algum tipo de malware. O e-mail foi falsificado!

# 4 Escreva configurações seguras: Permite que um aplicativo leia e grave as configurações do sistema. Nunca vi um aplicativo solicitar essa permissão antes e tenho certeza de que o Google fiscaliza fortemente os aplicativos que usam esse recurso. No entanto, certamente existem softwares desonestos com essa capacidade. Para aqueles com telefones enraizados, você deve evitar aplicativos que solicitem essa permissão como se eles tivessem uma doença infecciosa. É possível que eles tenham um analógico eletrônico.

# 5 Processar chamadas de saída: A capacidade de monitorar os detalhes das chamadas feitas, como números de telefone e outros tipos de informações de contato, deve pertencer exclusivamente para aplicativos VOIP. Programas que fazem essas solicitações, não lidam explicitamente com chamadas feitas ou recebidas, têm "permissão excessiva".

# 6 Enviar SMS: Você deve ter cuidado ao conceder aos aplicativos acesso para enviar SMS ou MMS. Existem várias empresas que podem adicionar cobranças a SMS individuais - você, é claro, receberia a conta pelo uso de tais serviços. A menos que o aplicativo exija especificamente acesso ao seu SMS, essa permissão não deve ser permitida.

Nº 7 Leia o fluxo social: Desde o recente boom na mídia social e as óbvias preocupações com a privacidade, o Google incorporou uma permissão que permite que os aplicativos leiam informações coletadas de seus feeds sociais. Considerando a grande quantidade de informações pessoais que estão sendo produzidas por meio de redes sociais, o aplicativo errado pode ser capaz de tirar proveito disso. Por exemplo, muitas das perguntas de segurança do usuário médio podem ser obtidas em seu feed de mídia social.

Como interagir com as permissões

Algumas diretrizes simples para evitar possíveis problemas:

- Certifique-se de instalar aplicativos de fontes confiáveis. Mesmo os aplicativos na Play Store podem possuir potencialmente propriedades semelhantes a malware. Em particular, leia os comentários do aplicativo e verifique o desenvolvedor no Google para ter certeza de que eles têm uma reputação limpa.

- Evitar instalando aplicativos que solicitam permissões excessivas. Por exemplo, se um jogo que envolve atirar em criaturas com penas infelizes em paredes de tijolos tentar obter acesso à sua lista de contatos, você deve questionar a motivação delas. Para verificar as permissões de aplicativos antes eles estão instalados, acesse a página do app na Play Store. o Permissões A guia fica visível logo abaixo do banner do aplicativo. Tenha em mente que os sensores de movimento do seu telefone podem ser um risco à segurança, também. É por isso que também é importante monitorar as permissões de hardware de perto.

- Remova os aplicativos que não têm uma desculpa razoável para solicitar certas permissões, também conhecido como superprivilegiado aplicativos. Você pode identificar aplicativos errados usando software como o Permissions Explorer, que pode ver os aplicativos em seu dispositivo, filtrados por permissão. Uma alternativa é carregue seus aplicativos para Stowaway, que analisa se o aplicativo solicita ou não muitas liberdades com seus dados. No entanto, o Stowaway pode representar um problema para usuários não familiarizados com o gerenciamento de arquivos APK, o arquivo executável do Android. Matt Smith fez um ótimo artigo sobre um software alternativo, conhecido como Sem Permissões, que ilustra a aparência de um aplicativo com privilégios excessivos. Outra opção é aSpotCat. Se você tiver acesso root, há o aplicativo Permissões negadas.

- Visita Página da conta do Google para ver a quais aplicativos você concedeu acesso à conta. Remova aqueles que você não reconhece - no entanto, você deve usar de discrição nesta área, pois pode fazer com que certos aplicativos parem de funcionar. Para chegar lá, basta rolar até a parte inferior da página de contas e clicar em Gerenciar acesso. Depois disso, você pode revogar o acesso a qualquer aplicativo, de qualquer plataforma.

Conclusão

Quando fui alvo de malware, os hackers sabiam meu endereço de e-mail, os endereços de e-mail de meus amigos e a frequência com que os contatei. Isso aumentou muito as chances de phishing com sucesso na senha da minha conta ou de instalar algum vírus terrível no meu aparelho. Minha ignorância pode ter causado grande dano.

Na esteira de vários usuários de privacidade e segurança desastres deveríamos tudo focar exatamente com quais termos e condições estamos concordando e o que nossos telefones podem estar fazendo com nossas informações privadas O que é Stalkerware e como isso afeta os telefones Android?O malware de rastreamento chamado stalkerware pode ser instalado secretamente no seu telefone. Aqui está o que você precisa procurar e evitar. consulte Mais informação . Dado o potencial para ataques coordenados de hackers utilizando informações coletadas de aplicativos com privilégios excessivos, a necessidade de maior vigilância do usuário nunca foi tão grande. E como sempre foi ao longo do tempo, o conhecimento é a sua melhor proteção contra a exploração.

Créditos de imagem: Pergaminho via MorgueFile.com; Robô via MorgueFile.com; Pare via MorgueFile.com

Kannon é Tech Journalist (BA) com experiência em relações internacionais (MA), com ênfase em desenvolvimento econômico e comércio internacional. Suas paixões estão em gadgets chineses, tecnologias de informação (como RSS) e dicas e truques de produtividade.