Você pode ter ouvido o termo "hacking de tela" antes, mas pode não ter certeza do que significa. Hacking de tela ou hacking de tela sensível ao toque é um tipo de ataque cibernético que envolve o controle do smartphone ou tela sensível ao toque do computador de alguém sem sua permissão.

Ao assumir o controle de sua tela sensível ao toque, os invasores podem executar várias tarefas maliciosas. Os ciberataques também podem usá-lo para obter acesso a informações confidenciais, como senhas e nomes de usuário.

Então, o que implica o hacking de tela? E o mais importante, como você pode se proteger disso?

O que é hackear a tela de bloqueio?

O hacking de tela geralmente é feito aproveitando a tela sensível ao toque de um dispositivo. Os invasores podem acessar a tela remotamente ou podem interagir fisicamente com ela e explorar os pontos fracos do hardware ou software. Isso é feito aproveitando

interferência eletromagnética (EMI), o processo pelo qual os sinais elétricos podem ser detectados e manipulados. Como os dispositivos touchscreen contêm uma variedade de sinais elétricos, isso os torna vulneráveis a EMI. O hacking de tela também pode envolver a exploração de falhas no sistema operacional ou no design de hardware do dispositivo.Usando EMI, os hackers podem introduzir remotamente pontos de toque falsos em uma tela sensível ao toque do dispositivo e podem controlar o dispositivo sem realmente tocá-lo.

Depois que os hackers obtêm acesso à sua tela, eles podem realizar várias atividades maliciosas, como alterar a senha da tela de bloqueio, acessar dados confidenciais, instalar malware e muito mais.

O que é toque fantasma?

O toque fantasma, também chamado de toque na tela ou toque fantasma, é um tipo de invasão de tela sensível ao toque que envolve usando um pequeno dispositivo (por exemplo, um smartphone, tablet ou laptop) para controlar a atividade em outro dispositivo tela. É quando um hacker usa EMI para simular um dedo ou objeto falso na tela sensível ao toque e pode controlá-lo sem contato físico. Ao controlar os movimentos da tela sensível ao toque, os hackers podem acessar informações confidenciais, como senhas e dados pessoais, sem deixar rastros físicos de sua presença. O toque fantasma também pode ser usado para iniciar ataques de hackers, como fazer compras sem o conhecimento do proprietário ou acessar contas financeiras.

Problemas de toque fantasma nem sempre são causados por hackers, mas pode ser indicativo de atividade maliciosa.

Como o hacking de tela é executado?

Aqui estão as etapas que os invasores cibernéticos executam para realizar hackers de tela sensível ao toque com sucesso.

Etapa 1: procure um local adequado

Os hackers procurarão um local público onde tenham acesso à tela de um dispositivo. Isso pode ser em um saguão de aeroporto, cafeteria, biblioteca ou até mesmo em um trem. Nesses locais, eles podem usar o EMI para acessar a tela sensível ao toque dos dispositivos que são mantidos na mesa com a tela voltada para a mesa.

Passo 2: Instale o equipamento EMI

Assim que o hacker encontra um local adequado, ele instala seu equipamento EMI. Este consiste em uma antena e um amplificador, criando sinais magnéticos que podem ser usados para interferir no campo eletromagnético do dispositivo touchscreen.

Etapa 3: enviar sinais eletromagnéticos

O hacker então envia ondas eletromagnéticas em frequências específicas para interferir nos sinais da tela sensível ao toque e gerar toques falsos na tela para obter o controle dela. Os invasores podem injetar impulsos eletromagnéticos nos eletrodos da tela sensível ao toque para fazer com que os eventos sejam registrados como eventos de toque.

Etapa 4: acessar o dispositivo

Depois que o hacker captura e interfere no campo eletromagnético do dispositivo, ele pode obter acesso a ele e assumir o controle. Isso permite que eles executem várias atividades maliciosas.

O que os invasores podem fazer usando o hacking de tela?

Os hackers de tela podem realizar várias atividades maliciosas no dispositivo, como:

- Receber ou fazer chamadas: os hackers podem acessar a agenda telefônica do dispositivo e discar números para fazer chamadas ou receber chamadas.

- Lançar sites maliciosos usando o teclado: o hacker pode iniciar um site ou página da Web mal-intencionado e digitar comandos no teclado.

- Instalar malware: os intrusos podem instalar malware no dispositivo sem o conhecimento do usuário, permitindo-lhes obter acesso a dados confidenciais.

- Interceptar mensagens: o invasor cibernético pode usar o hacking de tela para interceptar, ler, gravar e excluir mensagens do dispositivo.

- Acessar informações de contato: os invasores também podem obter acesso aos contatos de um dispositivo, incluindo endereços de e-mail e números de telefone.

- Acessar contas de mídia social: os hackers de tela podem acessar as contas de mídia social do usuário e postar mensagens ou links maliciosos.

Quais são as indicações de invasão de tela?

É difícil detectar o hacking de tela em seus estágios iniciais, pois o hacker não deixa nenhuma evidência física. No entanto, existem alguns sinais de alerta que você pode observar se suspeitar que seu dispositivo foi invadido.

Ao configurar um novo dispositivo, por exemplo, os usuários geralmente salvam suas preferências e configurações. Se você notar alguma alteração nessas configurações, isso pode indicar que seu dispositivo foi invadido. Da mesma forma, se você notar alguma mensagem ou chamada atípica, é possível que um hacker tenha acessado seu dispositivo.

Os hackers de tela podem usar grandes quantidades de dados para controlar o dispositivo. Se você notar um uso de dados incomumente alto, algo malicioso pode estar sendo executado.

E se o seu dispositivo estiver emparelhado com um dispositivo Bluetooth que você não reconhece, isso também pode ser um sinal de invasão de tela.

Como se proteger contra invasão de tela

Dados os perigos do hacking de tela, é importante que você tome medidas para proteger a si mesmo e ao seu dispositivo contra esses ataques. Aqui estão algumas dicas que podem ajudar.

Use um método de desbloqueio seguro

A maneira mais eficaz de proteger seu dispositivo contra ataques de hackers de tela é usar um método de desbloqueio seguro. Se o seu telefone suportar autenticação biométrica como impressão digital ou reconhecimento facial, certifique-se de usá-los em vez de um padrão ou PIN.

Ativar autenticação de dois fatores

Autenticação de dois fatores (2FA) é uma camada adicional de segurança para o seu dispositivo, que exige que você digite um código enviado para o seu dispositivo ou número de telefone, além da sua senha. O 2FA garante que, mesmo que alguém tenha sua senha, não poderá obter acesso sem o código adicional.

Tenha cuidado em locais públicos

Ao usar seu dispositivo em locais públicos, tome precauções extras para garantir que a tela do dispositivo não fique exposta. Evite deixar seu telefone sem vigilância e mantenha-o fora de vista quando não estiver em uso.

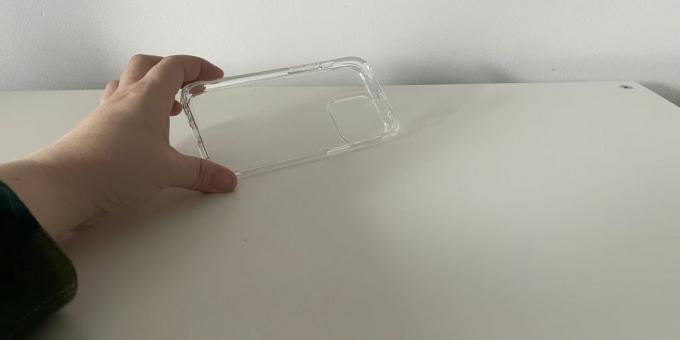

Use caixas não magnéticas

Ao usar um smartphone, laptop ou tablet em público, considere investir em um estojo não magnético. Isso pode ajudar a proteger seu dispositivo contra atores mal-intencionados que podem estar tentando obter acesso por meio de invasão de tela.

Cuidado com a invasão de tela de bloqueio

O hacking da tela de bloqueio pode ser devastador, por isso é importante que você tome medidas para se proteger. É essencial que você use um método de desbloqueio seguro, habilite a autenticação de dois fatores, tome cuidado extra em locais públicos e invista em estojos não magnéticos para seus dispositivos. Seguindo essas dicas, você pode garantir que o hacking de tela não seja um problema.