Propaganda

Após vários teasers do WikiLeaks, em 7 de março de 2017, o site de denúncias divulgou um conjunto de documentos chamado Vault 7. Estes foram supostamente vazados de dentro da unidade do Centro de Inteligência Cibernética da CIA. Para acompanhar os documentos do Vault 7, o WikiLeaks preparou um comunicado de imprensa detalhando os antecedentes e as principais descobertas do vazamento.

No entanto, nas horas seguintes ao seu lançamento, houve várias manchetes sensacionais que alegavam que a criptografia em aplicativos como WhatsApp e Signal havia sido comprometida. Isso não é verdade, apesar dos relatórios generalizados. Então, o que exatamente os vazamentos do Vault 7 nos disseram e devemos nos preocupar?

Quais são os vazamentos do Vault 7?

Os documentos do Vault 7 são os primeiros de uma série de lançamentos do WikiLeaks, batizado de Year Zero, do Center for Cyber Intelligence da CIA. No total, existem 7.818 páginas da Web com 943 anexos que incluem documentos, imagens e outros arquivos que datam de 2013 a 2016.

Embora o WikiLeaks não tenha nomeado uma fonte para o vazamento, em seu comunicado à imprensa, eles declararam que sua fonte “Deseja iniciar um debate público sobre segurança, criação, uso, proliferação e controle democrático de armas cibernéticas ”.

Diferente das versões anteriores, o WikiLeaks redigiu nomes e outras informações de identificação pessoal antes da publicação. Em seu comunicado, eles também disseram que retiraram intencionalmente determinadas informações para impedir "a distribuição de armas cibernéticas" armadas "".

O que há no Vault 7?

Os documentos no Vault 7 parecem ter vindo de um software chamado Confluence. Confluence é um wiki interno para configurações corporativas que normalmente é executado em um servidor Atlassian.

Os servidores Atlassian são notoriamente difíceis de proteger, o que poderia dar uma indicação de como esse vazamento pode ter acontecido.

Sendo uma ferramenta de colaboração interna, a versão contém projetos, apresentações e documentação técnica em andamento, juntamente com o código usado para executar muitas das explorações. Embora exista uma parte significativa disso que foi retida pelo WikiLeaks.

Hacking em smartphones com explorações de dia zero

Vulnerabilidades de software são inevitáveis. Eles são frequentemente descobertos por pesquisadores, que os relatam ao desenvolvedor. O desenvolvedor gravará e implantará um patch e a vulnerabilidade será encerrada. No entanto, se um invasor encontrar a vulnerabilidade antes do desenvolvedor, ele poderá criar uma exploração, conhecida como ataque de dia zero.

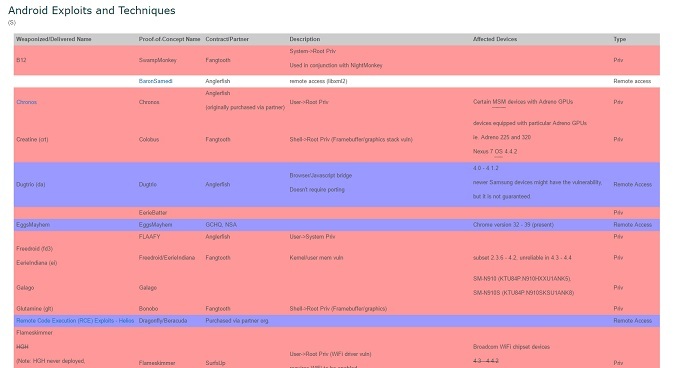

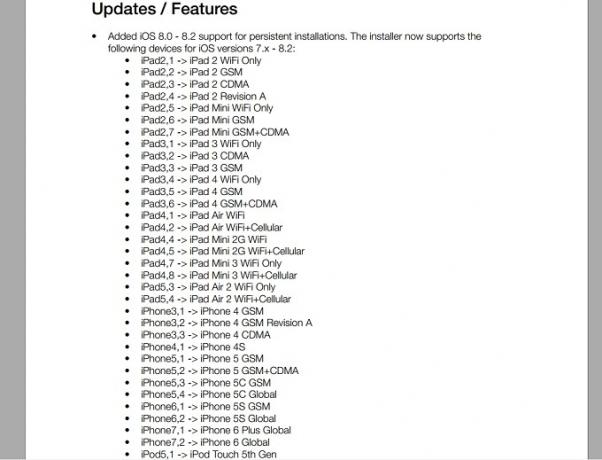

O Vault 7 mostra que a CIA teve acesso a várias explorações de dia zero que estavam usando para comprometer os dispositivos Android e iOS. Curiosamente, parece que foi feito um grande esforço para garantir que as explorações funcionassem especificamente em dispositivos Samsung. Embora muitas das explorações do Android sejam mais antigas que as do iOS, não está claro se isso ocorre porque as explorações ainda estavam operacionais ou eles haviam mudado seu foco para o iOS. Claramente, houve muito esforço nos dispositivos iOS, pois o Guia do Usuário para a exploração do DBROOM mostra que quase todos os modelos de iPad, iPod e iPhone são suportados.

Os documentos mostram que a CIA estava comprando muitas façanhas de outras organizações. Como Edward Snowden apontou no Twitter, isso é prova de que o governo dos EUA está pagando para manter o software inseguro. Obviamente, isso não é incomum para organizações de inteligência ou criminosos cibernéticos que costumam usar essas explorações. O que é incomum é que, neste caso, o governo está pagando para manter seus cidadãos menos seguros, não divulgando as façanhas para que possam ser corrigidos.

Anjo chorão e TVs inteligentes Samsung

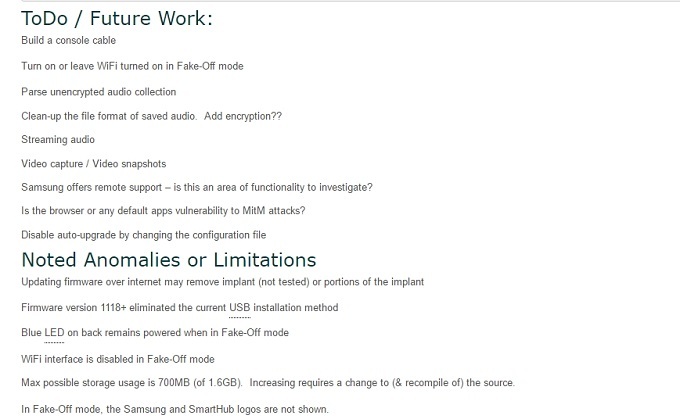

Você deve se lembrar que em 2015, foi relatado que As TVs Samsung podem estar espionando você. Na época, isso foi negado categoricamente pela Samsung e eles disseram que o áudio era coletado apenas para que eles pudessem processar suas solicitações de voz. Acontece que, na verdade, Samsung Smart TVs posso espionar você, graças à CIA.

O projeto Weeping Angel, dirigido pelo Embedded Development Branch (EDB), criou uma exploração que poderia transformar sua TV inteligente em um microfone, capaz de reportar todo o áudio à CIA. De acordo com um documento de junho de 2014, eles ainda tinham planos de adicionar captura de vídeo, áudio ao vivo e desativar atualizações automáticas.

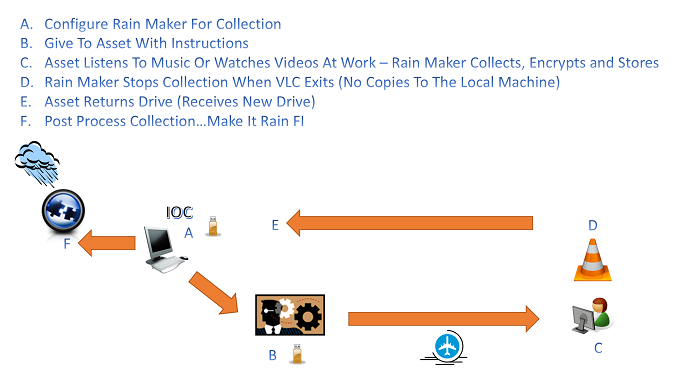

Rain Maker

A ferramenta Rain Maker permitiu à CIA coletar dados do sistema e arquivos específicos de um computador. A ferramenta pode ser inserida em uma unidade USB (ou outra mídia removível) e acionada quando o usuário abre a versão portátil do VLC Media Player na unidade.

Os dados capturados seriam criptografados na mídia removível, prontos para serem descriptografados posteriormente. Isso implica que, para que essa exploração funcione, um agente da CIA deve poder obter acesso físico à unidade de mídia. O Rain Maker User Guide diz que funcionaria apenas no Windows XP, Vista, 7, 8 ou 8.1. Embora, como o guia é datado de março de 2015, existe o potencial de que o Rain Maker tenha sido estendido para oferecer suporte ao Windows 10.

Sistemas de Controle de Veículos

O movimento da Internet das Coisas tem convenceu muitos fabricantes de que a adição de uma conexão à Internet A Internet das Coisas: 10 produtos úteis que você deve experimentar em 2016A Internet das Coisas está aumentando em 2016, mas o que isso significa exatamente? Como você se beneficia pessoalmente da Internet das Coisas? Aqui estão alguns produtos úteis para ilustrar. consulte Mais informação seus produtos os torna infinitamente melhores. No entanto, existem alguns que você realmente não gostaria de se conectar 5 dispositivos que você não deseja conectar à Internet das CoisasA Internet das Coisas (IoT) pode não ser tudo o que está rachado. De fato, existem alguns dispositivos inteligentes que você pode não querer se conectar à Web. consulte Mais informação - como o seu carro.

Embora já tenhamos visto veículos hackeados anteriormente na Black Hat EUA, isso foi feito como uma prova de conceito ética. De maneira alarmante, o EDB parece também estar procurando como comprometer veículos conectados. Embora as únicas informações que o Vault 7 nos dê sejam as atas de uma reunião em outubro de 2014, é motivo de preocupação que eles estejam procurando potencialmente explorações de dia zero em nossos carros.

Impressão digital e enquadramento Outros governos

Em 2010, surgiram as notícias de um worm de computador chamado Stuxnet que havia infectado e causado danos ao programa nuclear do Irã. Muitos pesquisadores de segurança acreditam que o worm foi construído pelos governos americano e israelense. Isso ocorre porque cada ataque conterá uma "impressão digital" que pode identificar um determinado estado ou coletivo de hackers.

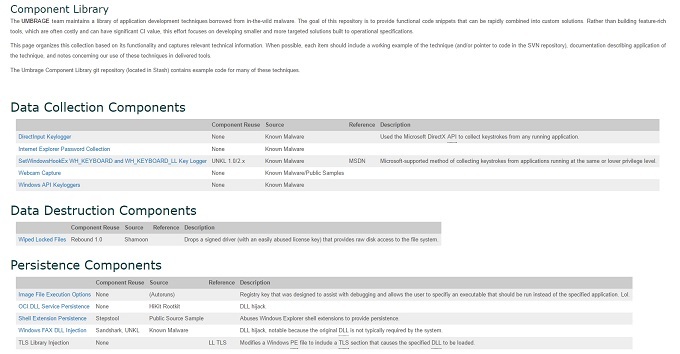

O Vault 7 continha documentos que mostram que a CIA mantinha um banco de dados de malware, keyloggers e outros spywares e explorações conhecidos. Isso foi usado para criar uma coleção de impressões digitais de diferentes estados do mundo no âmbito do projeto UMBRAGE. Eles poderiam então usar essas impressões digitais para desviar a atribuição do ataque, caso fosse descoberto.

Essa é apenas uma fração dos ataques incluídos no Vault 7. Existem muitos outros relacionados ao Windows, Linux e Mac OS. O vazamento também mostra que eles estavam desenvolvendo explorações para roteadores, além de tentar comprometer o software antivírus.

Embora as informações técnicas ofereçam uma visão fascinante e, às vezes, preocupante, de como a CIA tentativas de se infiltrar em outras organizações e indivíduos, há também um lado mais humano exibição. Muitas das façanhas têm nomes de personagens da cultura nerd - como Weeping Angels, presumivelmente inspirados pelas criaturas do Doutor quem universo.

A CIA invadiu o WhatsApp?

No comunicado de imprensa do Vault 7, o WikiLeaks havia declarado:

Essas técnicas permitem que a CIA ignore a criptografia de WhatsApp, Signal, Telegram, Wiebo, Confide e Cloackman invadindo os telefones "inteligentes" nos quais eles funcionam e coletando tráfego de áudio e mensagens antes da aplicação da criptografia.

Eles então compartilharam amplamente um tweet enfatizando que "a CIA [pode] ignorar a criptografia". Isso levou a maioria das organizações de mídia com a manchete de que a criptografia do WhatsApp, Telegram e Signal havia sido comprometida.

WikiLeaks # Vault7 confirma que a CIA pode efetivamente ignorar a criptografia Signal + Telegram + WhatsApp + Confidehttps://t.co/h5wzfrReyy

- WikiLeaks (@wikileaks) 7 de março de 2017

Infelizmente, esses veículos não tiveram tempo de se aprofundar ou considerar a declaração original do WikiLeaks. Observando os detalhes, ficou claro que a criptografia em qualquer um desses aplicativos não havia sido comprometida. Em vez disso, o WikiLeaks optou por editorializar. A CIA usou explorações de dia zero para comprometer smartphones com iOS e Android.

Sim! @nytimes está atualizando, corrigindo. Para outros pontos de venda, siga o exemplo e veja a lista de especialistas. https://t.co/GK26HhSdEP

- zeynep tufekci (@zeynep) 7 de março de 2017

Ao comprometer o dispositivo, eles poderiam acessar dados que não foi criptografado. Essa abordagem não é a mesma que comprometer os mecanismos de criptografia.

Você pode confiar no WikiLeaks?

De acordo com o site deles, “o WikiLeaks é uma mídia multinacional… [especializada] na análise e publicação de grandes conjuntos de dados de censos ou materiais restritos ”. Depois de serem estabelecidos pelo agora infame Julian Assange, eles publicaram seu primeiro lançamento em dezembro 2006.

Ele ganhou notoriedade e fama mundial depois de publicar notícias diplomáticas do governo dos Estados Unidos em 2010. Após a liberação dos cabos, os EUA iniciaram uma investigação criminal sobre o WikiLeaks. Na mesma época, Assange foi acusado de agressão sexual e estupro na Suécia e um pedido foi feito para extraditá-lo. A fim de impedir sua extradição para a Suécia ou os EUA, Assange pediu asilo na Embaixada do Equador em Londres, onde permanece desde 2012. Entretanto, o WikiLeaks continuou a publicar vazamentos, incluindo o DNC hacks e e-mails do Podesta WikiLeaks, o DNC e John Podesta: o que você precisa saberO que está acontecendo com o Wikileaks e as eleições presidenciais de 2016? A Rússia invadiu o DNC? Hillary Clinton é corrupta? E é ilegal para o Joe médio ler os e-mails vazados? Vamos descobrir. consulte Mais informação na corrida para a eleição presidencial dos EUA em 2016.

O vazamento dos e-mails do DNC e do Podesta tem sido amplamente relatado como sendo o trabalho de agentes e espiões da inteligência russa. Embora essa alegação tenha sido contestada pela Rússia e pelo governo Trump, a alegação permaneceu. A tensa história de Julian Assange com os EUA levou muitos a acreditar que ele agiu ao lado do russo governo minar a confiança no sistema eleitoral dos EUA e ajudar Donald Trump a ganhar o Presidência. Acredita-se que alguns tenham sido um ato de vingança após a ex-secretária de Estado Hillary Clinton supostamente sugerido submeter Assange a um ataque de drone após uma versão anterior do WikiLeaks.

Por fim, isso levou ao ceticismo das últimas publicações do WikiLeaks, pois consideram que o não se pode confiar que a organização seja imparcial, principalmente em relação a questões dos EUA. governo.

O fato de que "# Vault7"foi lançado como prova de que vale muito mais como argumento político do que como qualquer tipo de arma técnica.

- SwiftOnSecurity (@SwiftOnSecurity) 7 de março de 2017

Relatório de erros editorializado

A versão do Vault 7 também diferia das publicações anteriores do WikiLeaks. Embora o WikiLeaks tenda a oferecer antecedentes e resumos contextuais para seus lançamentos, o comunicado de imprensa do Vault 7 parece ter sido editorializado para enfatizar aspectos específicos. Como já vimos, eles foram fundamentais para a declaração incorreta de criptografia, tanto no comunicado de imprensa quanto no Twitter.

Importa qual é a verdade, quando o WikiLeaks pode escrever as manchetes e, dias depois, ninguém encontra o que estava falando?

- SwiftOnSecurity (@SwiftOnSecurity) 7 de março de 2017

Parece que a equipe do WikiLeaks resolveu inserir aplicativos criptografados populares na conversa, pois as leituras iniciais do Vault 7 não mostram referências a nenhum dos aplicativos WikiLeaks listados. Embora muitos pontos de venda tenham corrigido posteriormente suas manchetes iniciais para refletir que a criptografia não estava quebrada, a impressão duradoura dessas declarações pode minar a confiança na criptografia.

Outra peculiaridade deste lançamento foi que o WikiLeaks redigiu independentemente mais de 7.000 informações. Embora tenham enfrentado fortes críticas por não fazê-lo no passado, mesmo de Edward Snowden, essa mudança abrupta é surpreendente. Isso é especialmente estranho, uma vez que o próprio WikiLeaks disse que "toda redação é propaganda".

@Yami_no_Yami_YY @ggreenwald Os leitores não são informados. Toda redação é propaganda de "informações mata", o que ameaça todas as fontes e nós

- WikiLeaks (@wikileaks) 24 de novembro de 2013

Os relatórios iniciais sugerem que os documentos dentro do Vault 7 são genuínos; portanto, o ponto fundamental que a CIA tem usado explorações na tecnologia popular para invadir indivíduos parece ser verdadeiro. No entanto, a narrativa em torno do lançamento pode não ser tão imparcial quanto o WikiLeaks quer que você acredite.

Você deve estar preocupado?

O fato de a CIA ter a capacidade de comprometer muitos dos dispositivos que usamos todos os dias, incluindo nossos smartphones, computadores, laptops e dispositivos domésticos inteligentes, é extremamente perturbador. Se as informações do Vault 7 já foram passadas entre os informantes há cerca de um ano, como foi sugerido, existe uma boa chance de que as façanhas do vazamento estejam nas mãos de vários criminosos e de outros governos ao redor do mundo. mundo.

Embora isso possa ser preocupante, há alguma esperança a ser encontrada. A maioria das explorações listadas nos vazamentos do Vault 7 tem pelo menos mais de um ano e é possível que elas tenham sido corrigidas nas versões subsequentes. Mesmo que não existam, há uma boa chance de que agora essas informações sejam públicas e as empresas afetadas trabalhem para corrigi-las imediatamente.

OH: "A criptografia levou as agências de inteligência da vigilância em massa indetectável a ataques de alto risco, caros e direcionados".

- zeynep tufekci (@zeynep) 7 de março de 2017

Outro motivo de conforto, apesar da gravidade do vazamento, é que, para a maioria das façanhas que a CIA havia planejado, era necessário haver alguma forma de acesso físico ao alvo ou a seus dispositivos. Isso significa que, pelo que vimos até agora, não há capacidade de vigilância em massa como vimos nos vazamentos da NSA de Edward Snowden. De fato, grande parte da exploração depende de agentes capazes de executar efetivamente engenharia social para obter acesso ou informações.

A verdade desconfortável é que queremos que "nossas" agências de inteligência tenham essa capacidade... mas ninguém mais tem... https://t.co/5XfbUF0YZP

- Troy Hunt (@troyhunt) 8 de março de 2017

O fato de a CIA desenvolver ferramentas para permitir que espionem organizações estrangeiras e pessoas de interesse não deve ser realmente tão surpreendente. Todo o objetivo da CIA é coletar informações de segurança nacional de todo o mundo. Embora rompa com a tradição consagrada pelo tempo de um espião no estilo James Bond, os vazamentos do Vault 7 mostram como a comunidade de inteligência está mudando para a era digital.

Motivo de preocupação?

Embora o Vault 7 seja apenas o primeiro de uma série de lançamentos prometidos no Ano Zero, ele nos deu uma visão de como a CIA opera agora que a coleta de informações se tornou digital. Embora a amplitude de suas explorações tenha sido bastante surpreendente, especialmente o número de dispositivos iOS e Linux, pode não ser tão chocante quanto sugeriram as alegações iniciais.

Como observou o tweet de Troy Hunt, todos esperamos que nossos governos façam o possível para nos proteger e nossa segurança daqueles que querem causar danos, mas eles são frequentemente criticados quando seus esforços são expostos.

Embora as chances de você ser alvejado pela CIA sejam relativamente pequenas, agora que essas façanhas são públicas, pode ser aconselhável se dar uma verificação de segurança Proteja-se com um exame anual de segurança e privacidadeEstamos quase dois meses no ano novo, mas ainda há tempo para tomar uma resolução positiva. Esqueça de beber menos cafeína - estamos falando de tomar medidas para proteger a segurança e a privacidade online. consulte Mais informação . Verifique se você não está reutilizando senhas, use um gerenciador de senhas Como os gerenciadores de senhas mantêm suas senhas segurasSenhas difíceis de decifrar também são difíceis de lembrar. Quer estar seguro? Você precisa de um gerenciador de senhas. Veja como eles funcionam e como eles mantêm você em segurança. consulte Mais informação , mantenha o software atualizado e fique atento a ataques de engenharia social Como se proteger desses 8 ataques de engenharia socialQuais técnicas de engenharia social um hacker usaria e como você se protegeria delas? Vamos dar uma olhada em alguns dos métodos mais comuns de ataque. consulte Mais informação .

Talvez a parte mais preocupante do Vault 7 não seja as próprias explorações. O Vault 7, ou qualquer um do Ano Zero, foi exposto mostra que, apesar de ter acesso a possíveis perigosas “armas cibernéticas”, a CIA não conseguiu protegê-las contra vazamentos para o mundo inteiro ver.

O que você achou da versão mais recente do WikiLeaks? É algo para se preocupar ou você já suspeitou? O que haverá no resto do ano Zero vazamentos? Deixe-nos saber seus pensamentos nos comentários!

Créditos da Imagem: Gearstd / Shutterstock

James é o Editor de Guias de Compras e Hardware de Notícias da MakeUseOf e escritor freelancer apaixonado por tornar a tecnologia acessível e segura para todos. Paralelamente à tecnologia, também interessada em saúde, viagens, música e saúde mental. Licenciatura em Engenharia Mecânica pela Universidade de Surrey. Também pode ser encontrado escrevendo sobre doenças crônicas no PoTS Jots.