Propaganda

Vivemos em um mundo interconectado e com super-redes. Novas tecnologias aparecem constantemente no mercado e, a menos que você leia constantemente notícias sobre redes, computadores ou hackers, poderá encontrar terminologias flutuando que você não entende.

Aqui, exploraremos 10 termos comuns de rede, o que eles significam e onde você provavelmente os encontrará.

WLAN

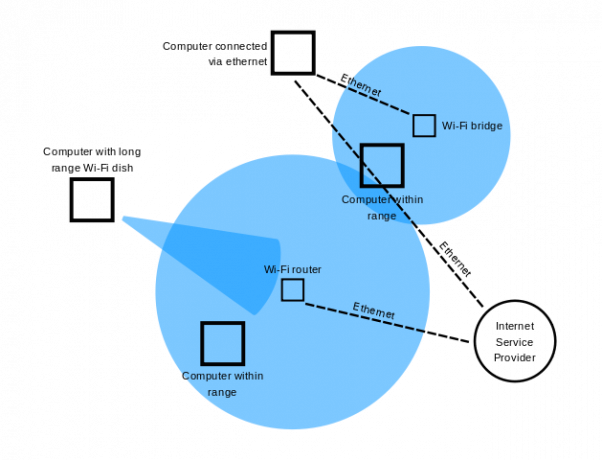

UMA Rede local sem fio vincula dois ou mais dispositivos via distribuição sem fio. Uma WLAN geralmente opera em uma área restrita, fornecendo apenas conectividade para esses dispositivos dentro de seus limites. Qualquer dispositivo que se desloque para fora da área de cobertura perderá sua conexão com a rede.

Você provavelmente operar uma WLAN em sua própria casa WiFi ao máximo: tire o máximo proveito da rede sem fio no Windows 8O Windows 8 simplificou a conexão com uma rede WiFi. Consequentemente, algumas coisas não funcionam como costumavam ser no Windows 7. Se você tiver problemas, é provável que haja uma solução fácil. consulte Mais informação

, usando um roteador para fornecer transmissão de dados sem fio entre seus dispositivos.WPAN

UMA Rede de área pessoal sem fio (WPAN) descreve uma rede usada para se comunicar entre dispositivos intrapessoais. Quando você está sentado em sua mesa usando um mouse Bluetooth, fones de ouvido, mouse e teclado Como configurar o Bluetooth para um PC com Windows 7Precisa usar o Bluetooth com o Windows 7? Veja como configurar o Bluetooth, tornar os dispositivos detectáveis e emparelhá-los ao seu PC. consulte Mais informação , você está utilizando uma WPAN.

As WPANs descrevem a comunicação entre dispositivos muito próximos, mas também podem se referir a dispositivos em uma faixa mais ampla, isto é, conectada através de uma rede local sem fio (veja acima para obter mais informações sobre WLANs).

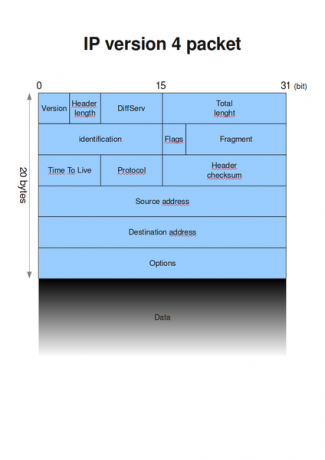

Protocolos - IPv4 e IPv6

A Internet usa uma variedade de protocolos padronizados que permitem a comunicação em rede IPv6 vs. IPv4: você deve se importar (ou fazer alguma coisa) como usuário? [MakeUseOf explica]Mais recentemente, houve muita discussão sobre a mudança para o IPv6 e como ele trará muitos benefícios para a Internet. Mas, essas "notícias" continuam se repetindo, pois sempre há uma ocasional ... consulte Mais informação . O conjunto de protocolos da Internet é conhecido como TCP / IP, que significa Protocolo de Controle de Transmissão / Protocolo da Internet.

A primeira versão principal do TCP / IP foi Internet Protocol Version 4 (IPv4). Seu sucessor é Protocolo de Internet versão 6 (IPv6), embora ambos os protocolos estejam em uso.

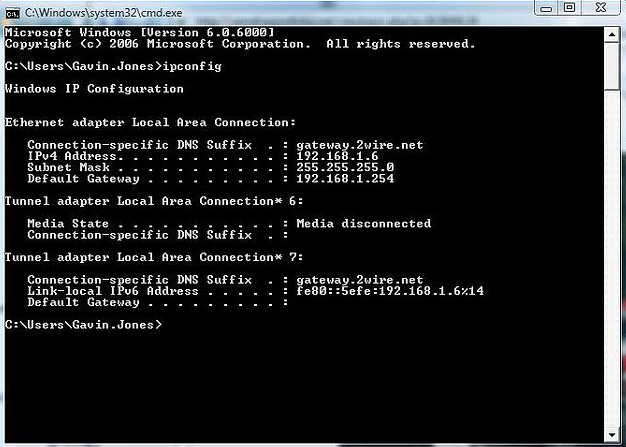

Usamos os dois protocolos para definir a transmissão de dados pela Internet. Eles também definem o número de disponíveis protocolo de internet Endereços (IP) disponíveis para uso a qualquer momento. Por exemplo, você pode ter visto um endereço de protocolo da Internet on-line semelhante a este:

192.19.254.1

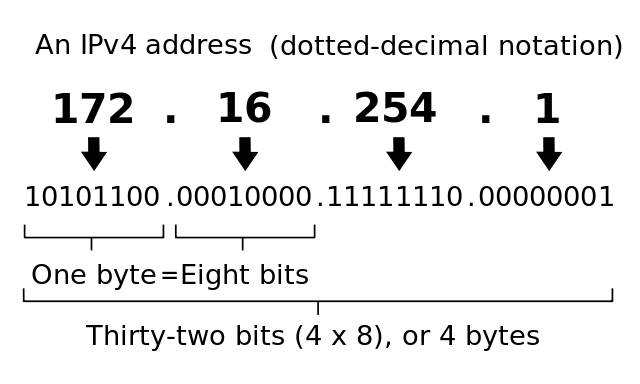

Esta série de números refere-se a um local específico na Internet Como a Internet funciona [INFOGRAPHIC] consulte Mais informação . Cada site, roteador e dispositivo conectado à Internet recebe um IP específico. O IPv4 limitou o número de endereços IP disponíveis a 4.294.967.296. Parece muito? A exaustão do endereço IPv4 já passou há muito tempo, em fevereiro de 2011. Isso ocorre porque os IPs IPv4 foram projetados como números inteiros de 32 bits, limitando o número disponível de endereços. Veja a imagem abaixo para uma breve explicação.

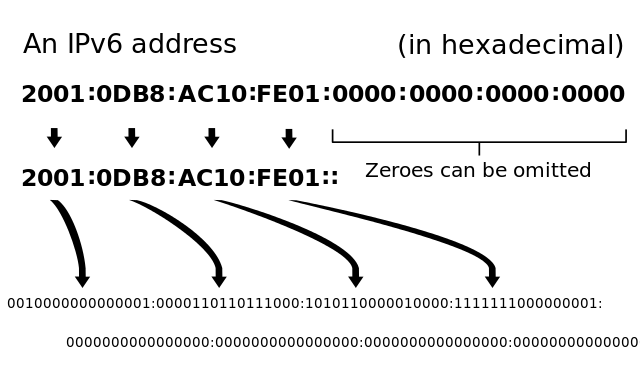

o O padrão IPv6 foi lançado para solucionar esse problema IPv6 e o próximo ARPAgeddon [tecnologia explicada] consulte Mais informação usando endereços IP hexadecimais de 128 bits, fornecendo um espaço de endereço de 3.400.000.000.000.000.000.000.000.000.000.000.000.000.000 para que a Internet se espalhe gradualmente. Um endereço IPv6 também parece diferente do seu endereço IPv4:

4532: 1cb8: 75a3: 4942: 1771: 9e2c: 1350: 8331

Embora o IPv6 tenha fornecido a expansão de endereço IP necessária para uma Internet em rápida expansão, ele não é interoperável com o IPv4. Isso significa que o IPv6 opera essencialmente em uma rede paralela. No entanto, já existem vários gateways de conversão de IP em operação, portanto você não deve notar muita diferença.

NAT

Tradução do Endereço da Rede é mais comumente usado por roteadores 1,2 milhão de roteadores estão vulneráveis a serem seqüestrados. O seu é um deles? consulte Mais informação para compartilhar um único endereço IP (consulte os protocolos acima - IPv4 e IPv6 para obter mais informações) em vários dispositivos.

Se você possui um roteador sem fio em sua casa, provavelmente usa o NAT para permitir que cada um dos seus dispositivos conectados acesse a Internet através de um único gateway (veja abaixo para obter mais informações sobre gateways).

Do lado de fora, seu roteador possui apenas um único endereço IP. Seu roteador pode atribuir endereços IP individuais aos dispositivos da sua rede doméstica, criando uma rede local.

Porta de entrada

Porta de entrada refere-se a um dispositivo em sua rede que permite que o tráfego se mova livremente de uma rede para outra. Seu roteador funciona como um gateway, permitindo que os dados sejam roteados efetivamente da Internet para os dispositivos conectados.

Pacote

UMA pacote é o mais formato comum de dados transportados pela Internet Como ignorar sites bloqueados e restrições da InternetPrecisa acessar um site bloqueado? Experimente estas dicas e truques para ignorar as restrições da Internet e visualizar o conteúdo desejado. consulte Mais informação . Um pacote tradicionalmente consiste em dois tipos de dados: informações de controle e dados do usuário.

As informações de controle referem-se aos dados que a rede necessita para fornecer os dados do usuário: endereços de origem e destino, informações de seqüenciamento e códigos de detecção de erros.

Os dados do usuário referem-se aos dados reais que estão sendo transferidos, seja pesquisando um site, clicando em um link ou transferindo arquivos.

P2P

Pessoa para pessoa é um termo cada vez mais destacado nas notícias. Como vários dos principais Provedores de serviços de Internet (ISPs) movem-se para restringir o download ilegal Por que o Safe Torrenting morreu com o Pirate BayNo que diz respeito ao torrent "popular", a segurança comparativa existente no The Pirate Bay se foi e os downloads seguros de torrent com ele. consulte Mais informação , Redes P2P agora são altamente examinadas.

Uma rede P2P particiona tarefas em computadores individuais ou pares, em uma rede distribuída. Isso significa que cada computador na rede fornece uma parte de seus recursos para permitir a distribuição de dados sem a necessidade de um centro de distribuição central. Os pares são simultaneamente usuários e provedores da rede, permitindo que as redes P2P se envolvam em atividades mais poderosas, permanecendo benéficas para todos os usuários conectados.

O P2P é amplamente conhecido devido ao seu envolvimento em redes de compartilhamento de arquivos, das quais alguns conteúdos compartilhados violam as leis de direitos autorais. Contudo, O compartilhamento de arquivos P2P também é usado para muitas atividades legais Como o compartilhamento de arquivos P2P (ponto a ponto) funcionaPensando no que é o compartilhamento de arquivos ponto a ponto (P2P) e como ele começou? Nós explicamos o que você deve saber. consulte Mais informação como sua distribuição de tarefas, permite baixa transferência de dados de recursos de arquivos maiores. Muitas distribuições Linux usam P2P As melhores distros operacionais do LinuxAs melhores distribuições Linux são difíceis de encontrar. A menos que você leia nossa lista dos melhores sistemas operacionais Linux para jogos, Raspberry Pi e muito mais. consulte Mais informação manter os custos operacionais baixos, enquanto criptomoedas como Bitcoin use P2P para garantir a integridade da rede.

Outras redes P2P comumente usadas são o Skype e o Spotify. Ambos os aplicativos usam uma combinação de rede P2P e streaming direto para aliviar a carga de seus próprios recursos, bem como dos usuários.

Protocolos - TLS / SSL - HTTPS

Segurança da camada de transporte e seu antecessor, Camada segura de soquetes formam uma parte importante de manter seus dados seguros na Internet. São protocolos criptográficos que permitem a comunicação segura de dados confidenciais com vários sites, como portais bancários on-line, varejistas e gateways governamentais.

TLS / SSL funciona por criptografia em camadas Não apenas para paranóicos: 4 razões para criptografar sua vida digitalA criptografia não é apenas para teóricos da conspiração paranóica, nem apenas para os geeks da tecnologia. Criptografia é algo que todo usuário de computador pode se beneficiar. Os sites de tecnologia escrevem sobre como você pode criptografar sua vida digital, mas ... consulte Mais informação para o existente Protocolo de Transferência de Hipertexto (HTTP) que todos usamos para navegar na web. Isso nos dá Protocolo de transferência de hipertexto seguro (HTTPS), que você pode ter notado ao acessar seu banco ou fazer compras através da Amazon.

DDoS

O termo Negação de serviço distribuída apareceu em mais e mais manchetes, além de empresas conhecidas serem vítimas de ataques de hackers. O dia de Natal de 2014 permanecerá na memória de muitos jogadores como no dia em que, depois de desembrulhar um novo e brilhante Xbox Um ou PS4 e conectar à Internet pela primeira vez toda a atividade on-line foi efetivamente bloqueada por um DDoS.

A negação de serviço nem sempre é maliciosa Qual é a diferença entre um hacker bom e um hacker ruim? [Opinião]De vez em quando, ouvimos algo nas notícias sobre hackers invadindo sites, explorando um programas ou ameaçando abrir caminho para áreas de alta segurança onde eles não deveria pertencer. Mas se... consulte Mais informação . Se muitos usuários tentarem acessar o mesmo endereço IP em um único momento, ele poderá sobrecarregar o servidor de hospedagem do site, causando a negação do acesso ao serviço. Essa negação de serviço não intencional é uma ocorrência regular quando um site com uma grande base de usuários é vinculado a uma muito menor. De fato, o site de notícias Reddit chama carinhosamente isso de "o abraço da morte do Reddit. ”

No entanto, também pode ser usado maliciosamente por aqueles que desejam intencionalmente tornar um serviço indisponível. É aqui que o "distribuído”O aspecto entra em jogo. Um hacker pode usar uma rede de computadores para inundar um único (ou conjunto de) IP com solicitações, forçando o serviço offline.

Esses ataques geralmente são coordenados e geralmente usam uma rede de computadores comprometidos, chamados zumbis. Zumbis são sistemas que foram infectados por um vírus ou cavalo de Tróia que permite que um usuário remoto controle os recursos desse sistema. Os zumbis são mais conhecidos como bots e dar origem ao termo botnet - uma rede de sistemas comprometidos.

DNS

o Sistema de Nomes de Domínio é assim que nossos computadores convertem nosso texto diário comum em endereços IP legíveis pela rede. Quando você digita makeuseof.com na barra de endereços do navegador e pressione Enter, o computador entra em contato com o servidor DNS. O servidor DNS responde com o endereço IP correspondente de makeuseof.com, conecta e exibe conteúdo de tecnologia glorioso para sua diversão.

Você pode configure seus servidores DNS para serem diferentes Alterar predefinições de DNS em tempo real com o comutador de DNS ChrisPCJogar com as configurações de DNS no seu computador pode acelerar significativamente a sua navegação ou ajudá-lo a acessar o conteúdo bloqueado por região. Fazer isso manualmente é uma chatice; basta usar um switch DNS. consulte Mais informação a partir do padrão, como existem vários provedores de DNS alternativos, como o DNS público do Google ou o OpenDNS. Em alguns casos, a mudança para um provedor DNS alternativo pode retorne pequenos benefícios de velocidade Como otimizar seu DNS para uma Internet mais rápida"A Internet é apenas uma série de tubos", como um homem tão sabiamente afirmou. Infelizmente, não é tão simples assim. Há uma arquitetura complexa que suporta a Internet e os pacotes de dados precisam viajar ... consulte Mais informação ao carregar páginas da Web ou melhore a confiabilidade com seu provedor de serviços de Internet.

Este artigo ajudou a sua rede a entender? Você incluiria algo diferente? Deixe-nos saber abaixo!

Créditos da imagem: WiFi Range, Símbolo Bluetooth, IPv4, IPv6, Roteador, Pacote IPv4, Computadores em rede, Arquitetura DDoS, Cabeamento de servidor e Ethernet tudo via Wikimedia Commons, IPCONFIG via usuário do Flickr Fallenninja

Gavin é escritor sênior do MUO. Ele também é o editor e o gerente de SEO do site irmão da MakeUseOf, Blocks Decoded. Ele tem uma redação contemporânea BA (Hons) com práticas de arte digital saqueadas nas montanhas de Devon, além de mais de uma década de experiência profissional em redação. Ele gosta de grandes quantidades de chá.