Propaganda

Quando novas instâncias do ransomware Locky amplamente distribuído começaram a secar por volta do final de maio 2016, os pesquisadores de segurança estavam certos de que não vimos o último malware de criptografia de arquivos variante.

Eis que eles estavam certos.

Desde 19 de junhoº especialistas em segurança observaram milhões de mensagens de email maliciosas enviadas com um anexo contendo uma nova variante do ransomware Locky. o evolução parece ter tornado o malware muito mais perigoso Além do seu computador: 5 maneiras pelo qual o ransomware o levará cativo no futuroO ransomware é provavelmente o malware mais desagradável existente no mercado, e os criminosos que o utilizam estão se tornando cada vez mais Aqui estão cinco coisas preocupantes que podem ser tomadas como reféns em breve, incluindo casas inteligentes e casas inteligentes. carros. consulte Mais informação , e são acompanhados por uma tática de distribuição alterada, espalhando a infecção mais do que o visto anteriormente.

Não é apenas o ransomware Locky que preocupa os pesquisadores de segurança. Já existem outras variantes do Locky e parece que as redes de distribuição estão aumentando a "produção" em todo o mundo, sem alvos específicos em mente.

JavaScript Ransomware

2016 viu uma ligeira mudança na distribuição de malware Não se deixe enganar pelos golpistas: um guia para ransomware e outras ameaças consulte Mais informação . Os usuários da Internet podem estar apenas começando a entender a extrema ameaça ao ransomware, mas ele já começou a evoluir, a fim de permanecer sob o radar o maior tempo possível.

E embora os malwares que utilizam estruturas JavaScript conhecidas não sejam incomuns, os profissionais de segurança ficaram sobrecarregados com uma enxurrada de malware no primeiro trimestre de 2016 levando Eldon Sprickerhoff a declarar:

“A evolução do malware parece ser tão rápida e cruel quanto qualquer ambiente de selva, onde a sobrevivência e a propagação andam de mãos dadas. Os autores frequentemente cooptaram a funcionalidade de diferentes tipos de malware para a próxima geração de código - testando regularmente a eficácia e a lucratividade de cada geração. ”

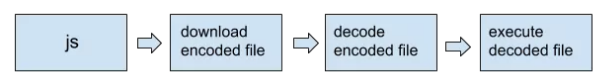

O advento do ransomware codificado em JavaScript apresenta um novo desafio para os usuários tentarem evitar. Anteriormente, se você baixasse acidentalmente ou recebesse um arquivo malicioso, o Windows examinaria a extensão do arquivo e decidira se esse tipo de arquivo em particular representa ou não um perigo para o seu sistema.

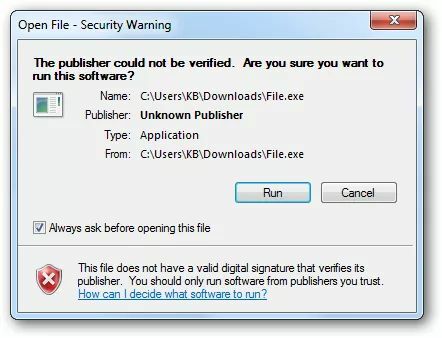

Por exemplo, quando você tenta executar um desconhecido.Exe arquivo, você encontrará este aviso:

Não existe esse aviso padrão com JavaScript - o .js extensão de arquivo - arquivos, o que levou a um grande número de usuários clicando sem pensar e sendo retidos por resgate.

Botnets e email de spam

A grande maioria do ransomware é enviada por email mal-intencionado, que por sua vez é enviado em grandes volumes por meio de grandes redes de computadores infectados, comumente chamados de "botnet".

O grande aumento no ransomware Locky foi vinculado diretamente à botnet Necrus, que viu uma média de 50,000 Endereços IP infectados a cada 24 horas por vários meses. Durante a observação (pela Anubis Networks), as taxas de infecção permaneceram estáveis, até 28 de marçoº quando houve um grande aumento, atingindo 650,000 infecções durante um período de 24 horas. Em seguida, voltemos ao normal, embora com uma taxa de infecção caindo lentamente.

Em 1 de junhostNecrus ficou quieto. A especulação sobre por que a botnet ficou silenciosa é pequena, embora muito centrada no prisão de cerca de 50 hackers russos. No entanto, a botnet retomou os negócios no final do mês (por volta dos 19º Junho), enviando a nova variante Locky para milhões de vítimas em potencial. Você pode ver a propagação atual da botnet Necrus na imagem acima - observe como ela evita a Rússia?

Os emails de spam sempre contêm um anexo, supostamente um documento ou arquivo importante enviado de uma conta confiável (mas falsificada). Depois que o documento é baixado e acessado, ele executa automaticamente uma macro infectada ou outro script mal-intencionado e o processo de criptografia é iniciado.

Se Locky, Dridex, CryptoLocker ou uma das inúmeras variantes de ransomware Vírus, Spyware, Malware, etc. Explicado: Compreendendo as ameaças onlineQuando você começa a pensar em todas as coisas que poderiam dar errado ao navegar na Internet, a web começa a parecer um lugar bastante assustador. consulte Mais informação , o email de spam ainda é a rede de entrega preferida para o ransomware, ilustrando claramente o sucesso desse método de entrega.

Aparecem novos desafiadores: Bart e RAA

O malware JavaScript não é a única ameaça O ransomware continua crescendo - como você pode se proteger? consulte Mais informação os usuários terão que enfrentar nos próximos meses - embora eu tenha outra ferramenta JavaScript para falar sobre você!

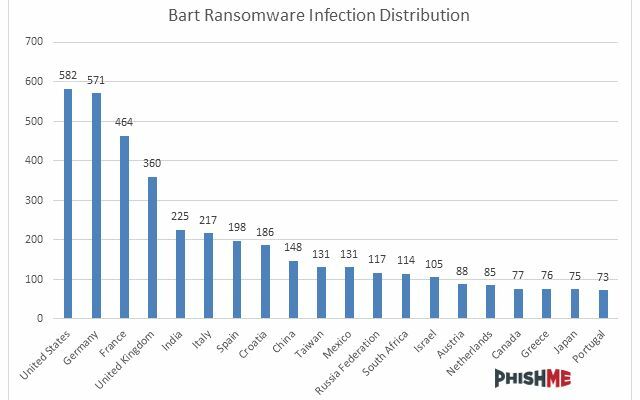

Primeiro, o Bart A infecção aproveita algumas técnicas bastante comuns de ransomware, usando uma interface de pagamento semelhante à Locky e direcionando uma lista principal de extensões de arquivo para criptografia. No entanto, existem algumas diferenças operacionais importantes. Enquanto a maioria dos ransomware precisa discar para casa, para um servidor de comando e controle, para receber a luz verde de criptografia, Bart não possui esse mecanismo.

Em vez disso, Brendan Griffin e Ronnie Tokazowski, da Phishme acredito que Bart depende de um “Identificador distinto da vítima para indicar ao agente da ameaça qual chave de descriptografia deve ser usada para criar o aplicativo de descriptografia que supostamente estará disponível para as vítimas que pagam o resgate ", ou seja, mesmo que o infectado seja rapidamente desconectado da Internet (antes de receber o comando tradicional e o controle), o ransomware ainda criptografará o arquivos.

Existem mais duas coisas que afastam Bart: sua descriptografia solicitando preço e sua escolha específica de alvos. Atualmente, está no 3BTC (bitcoin), que no momento da redação equivale a pouco menos de US $ 2000! Quanto à escolha de alvos, na verdade é mais quem Bart não alvo. Se Bart determinar um idioma de usuário instalado de russo, ucraniano ou bielorrusso, ele não será implantado.

Segundo, temos RAA, outra variante de ransomware desenvolvida inteiramente em JavaScript. O que torna o RAA interessante é o uso de bibliotecas JavaScript comuns. O RAA é distribuído através de uma rede de email maliciosa, como vemos na maioria dos ransomware, e geralmente vem disfarçado como um documento do Word. Quando o arquivo é executado, ele gera um documento falso do Word que parece estar totalmente corrompido. Em vez disso, o RAA verifica as unidades disponíveis para verificar o acesso de leitura e gravação e, se for bem-sucedido, a biblioteca Crypto-JS para começar a criptografar os arquivos do usuário.

Para adicionar insulto à lesão, o RAA também inclui o conhecido programa de roubo de senhas Pony, apenas para garantir que você esteja realmente, realmente ferrado.

Controlando o malware JavaScript

Felizmente, apesar da ameaça óbvia apresentada por malware baseado em JavaScript, podemos mitigar o perigo potencial com alguns controles básicos de segurança em nossas contas de email e em nossos pacotes do Office. Como uso o Microsoft Office, essas dicas serão focadas nesses programas, mas você deve aplicar os mesmos princípios de segurança aos seus aplicativos que você usar.

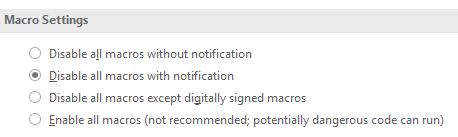

Desativar macros

Primeiro, você pode desativar a execução automática de macros. Uma macro pode conter código projetado para baixar e executar automaticamente malware, sem você perceber. Vou mostrar como fazer isso no Microsoft Word 2016, mas o processo é relativamente semelhante para todos os outros programas do Office Como se proteger do malware do Microsoft WordVocê sabia que seu computador pode ser infectado por documentos maliciosos do Microsoft Office ou que você pode ser enganado para ativar as configurações necessárias para infectar o computador? consulte Mais informação .

Dirigir a Arquivo> Opções> Central de Confiabilidade> Configurações da Central de Confiabilidade. Sob Configurações de macro você tem quatro opções Eu escolho Desativar todas as macros com notificação, para que eu possa optar por executá-lo se tiver certeza da fonte. Contudo, A Microsoft recomenda selecionarDesabilitar todas as macros, exceto as macros assinadas digitalmente, em relação direta com a disseminação do ransomware Locky.

Mostrar extensões, usar programas diferentes

Isso não é totalmente infalível, mas a combinação das duas alterações talvez o impeça de clicar duas vezes no arquivo errado.

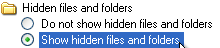

Primeiro, você precisa habilitar as extensões de arquivo no Windows, que estão ocultas por padrão.

No Windows 10, abra uma janela do Explorer e vá para o Visão aba. Verifica Extensões de nome de arquivo.

No Windows 7, 8 ou 8.1, vá para Painel de controle> Aparência e personalização> Opções de pasta. Debaixo de Visão guia, role para baixo o Configurações avançadas até você encontrar Ocultar extensões de ficheiros conhecidos.

Se você baixar acidentalmente um arquivo malicioso disfarçado como outra coisa, poderá detectar a extensão do arquivo antes da execução.

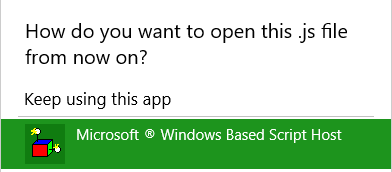

A segunda parte disso envolve a alteração do programa padrão usado para abrir arquivos JavaScript. Veja que, quando você se envolve com o JavaScript no seu navegador, existem várias barreiras e estruturas para tentar impedir que acontecimentos maliciosos destruam seu sistema. Quando você estiver fora da santidade do navegador e dentro do shell do Windows, coisas ruins podem acontecer quando esse arquivo é executado.

Vá para um .js Arquivo. Se você não sabe onde ou como, insira * .js na barra de pesquisa do Windows Explorer. Sua janela deve preencher com arquivos semelhantes a este:

Clique com o botão direito do mouse em um arquivo e selecione Propriedades. No momento, nosso arquivo JavaScript é aberto com o Microsoft Windows Based Script Host. Role para baixo até encontrar Bloco de anotações e pressione Está bem.

Dupla verificação

O Microsoft Outlook não permite que você receba arquivos de determinado tipo. Isso inclui os arquivos .exe e .js e impede a introdução inadvertida de malware no seu computador. No entanto, isso não significa que eles não possam e não passarão pelos dois outros meios. Existem três maneiras extremamente fáceis de reembalar o ransomware:

- Usando compactação de arquivo: o código malicioso pode ser arquivado e enviado com uma extensão de arquivo diferente que não aciona o bloqueio de anexo integrado do Outlook.

- Renomeie o arquivo: frequentemente encontramos código malicioso disfarçado como outro tipo de arquivo. Como a maior parte do mundo usa algum tipo de suíte de escritório, os formatos de documentos são extremamente populares.

- Usando um servidor compartilhado: essa opção é um pouco menos provável, mas os emails mal-intencionados podem ser enviados de um FTP privado ou servidor seguro do SharePoint, se comprometidos. Como o servidor seria incluído na lista de permissões no Outlook, o anexo não seria considerado malicioso.

Veja aqui uma lista completa de quais extensões o Outlook bloqueia por padrão.

Vigilância constante

Eu não vou mentir Existe uma ameaça onipresente de malware quando você está on-line - mas você não precisa sucumbir à pressão. Considere os sites que você está visitando, as contas nas quais está se inscrevendo e os e-mails que está recebendo. E mesmo sabendo que é difícil para o software antivírus manter o ritmo da impressionante variedade de malware variantes agitadas, o download e a atualização de um conjunto de antivírus devem absolutamente fazer parte do seu sistema defesa.

Você foi atingido por ransomware? Você recuperou seus arquivos? Qual ransomware foi? Deixe-nos saber o que aconteceu com você!

Créditos da imagem: Mapa de infecção por botnet Necrus via malwaretech.com, Interface de descriptografia de Bart e Infecções atuais por país, tanto por phishme.com

Gavin é escritor sênior do MUO. Ele também é o editor e o gerente de SEO do site irmão da MakeUseOf, Blocks Decoded. Ele tem uma redação contemporânea BA (Hons) com práticas de arte digital saqueadas nas montanhas de Devon, além de mais de uma década de experiência profissional em redação. Ele gosta de grandes quantidades de chá.