Propaganda

O Tor é uma das ferramentas mais poderosas para proteger sua privacidade na internet. Mas, como visto nos últimos anos, o poder do Tor vem com limitações. Hoje, veremos como o Tor funciona, o que faz e o que não faz e como se manter seguro enquanto o usa.

Continue lendo para saber como você pode se proteger de nós de saída do Tor desonestos ou ruins.

Tor em poucas palavras: o que é Tor?

O Tor funciona assim: quando você envia uma mensagem através do Tor, ela é enviada aleatoriamente em toda a rede do Tor. Isso é feito usando uma tecnologia conhecida como "roteamento de cebola". O roteamento de cebola é como enviar uma mensagem selada em uma série de envelopes, cada um protegido por um cadeado.

Cada nó da rede descriptografa a mensagem abrindo o envelope mais externo para ler o próximo destino e, em seguida, envia os envelopes internos ainda lacrados (criptografados) para o próximo endereço.

Como resultado, nenhum nó de rede Tor individual pode ver mais de um link único na cadeia, e o caminho da mensagem se torna extremamente difícil de rastrear.

Eventualmente, porém, a mensagem tem que acabar em algum lugar. Se for para um "serviço oculto do Tor", seus dados permanecerão na rede Tor. Um serviço oculto do Tor é um servidor com conexão direta à rede Tor e sem conexão à Internet comum (às vezes chamada de clearnet).

Mas se você estiver usando o navegador Tor e a rede Tor como um proxy para o clearnet, isso ficará um pouco mais complicado. Seu tráfego deve passar por um "nó de saída". Um nó de saída é um tipo especial de nó Tor que repassa o tráfego da Internet de volta ao clearnet.

Enquanto a maioria dos nós de saída do Tor está bem, alguns apresentam um problema. Seu tráfego da Internet é vulnerável a bisbilhotar a partir de um nó de saída. Mas é importante notar que está longe de todos eles. Quão ruim é o problema? Você pode evitar nós de saída maliciosos?

Como capturar nós de saída ruins do Tor

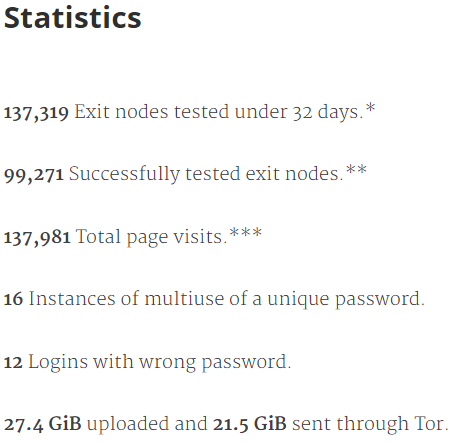

Um pesquisador de segurança sueco, usando o nome “Chloe”, desenvolveu uma técnica que truques corrompem os nós de saída do Tor para se revelarem [Link do arquivo da Internet; o blog original não está mais ativo]. A técnica é conhecida como honeypot, e aqui está como ela funciona.

Primeiro, Chloe criou um site usando um nome de domínio legítimo e um design web para servir como honeypot. Para o teste específico, Chloe criou um domínio semelhante a um comerciante de Bitcoin. Em seguida, Chloe baixou uma lista de todos os nós de saída do Tor ativos no momento, efetuou login no Tor e usou cada nó de saída do Tor, por sua vez, para efetuar login no site.

Para manter os resultados limpos, ela usou uma conta exclusiva para cada nó de saída em questão (cerca de 1.400 no momento da pesquisa).

Então, Chloe sentou-se e esperou um mês. Qualquer nó de saída que tentasse roubar credenciais de logon do tráfego Tor existente veria os detalhes exclusivos de logon, roubaria o nome de usuário e a senha e tentaria usá-lo. O site do comerciante Bitcoin honeypot anotaria as tentativas de login e faria uma anotação.

Como cada combinação de nome de usuário e senha era exclusiva para cada nó de saída, Chloe descobriu rapidamente vários nós de saída maliciosos do Tor.

Dos 1.400 nós, 16 tentaram roubar as credenciais de logon. Não parece muitos, mas até um é demais.

Os nós de saída do Tor são perigosos?

O experimento de honeypot do nó de saída Tor de Chloe foi esclarecedor. Ele ilustrou que os nós de saída maliciosos do Tor aproveitarão a oportunidade para usar qualquer dado que eles possam adquirir.

Nesse caso, a pesquisa de honeypot estava apenas capturando os nós de saída Tor cujos operadores têm interesse em roubar rapidamente alguns Bitcoins. Você deve considerar que um criminoso mais ambicioso provavelmente não apareceria em um honeypot tão simples.

No entanto, é uma demonstração preocupante do dano que um nó de saída malicioso do Tor pode causar, dada a oportunidade.

Em 2007, o pesquisador de segurança Dan Egerstad executou cinco nós de saída Tor comprometidos como um experimento. Egerstad rapidamente se viu de posse de detalhes de login para milhares de servidores em todo o mundo - incluindo servidores pertencentes às embaixadas australiana, indiana, iraniana, japonesa e russa. Compreensivelmente, eles vêm com uma quantidade tremenda de informações extremamente sensíveis.

Egerstad estima que 95% do tráfego que passa pelos nós de saída do Tor não foi criptografado, usando o protocolo HTTP padrão, fornecendo a ele acesso completo ao conteúdo.

Depois de publicar sua pesquisa on-line, Egerstad foi invadido pela polícia sueca e levado em custódia. Ele alega que um dos policiais disse que a prisão era devido à pressão internacional em torno do vazamento.

5 maneiras de evitar nós de saída maliciosos do Tor

As potências estrangeiras cujas informações foram comprometidas cometeram um erro básico; eles entenderam mal como o Tor funciona e para que serve. A suposição é que o Tor é uma ferramenta de criptografia de ponta a ponta. Não é. O Tor anonimizará a origem da sua navegação e mensagem, mas não o conteúdo.

Se você estiver usando o Tor para navegar na Internet comum, um nó de saída poderá bisbilhotar sua sessão de navegação. Isso fornece um poderoso incentivo para que pessoas sem escrúpulos configurem nós de saída apenas para espionagem, roubo ou chantagem.

A boa notícia é que existem alguns truques simples que você pode usar para proteger sua privacidade e segurança enquanto usa o Tor.

1. Fique na teia escura

A maneira mais fácil de se proteger de nós de saída incorretos é não usá-los. Se você continuar usando os serviços ocultos do Tor, poderá manter todas as suas comunicações criptografadas, sem precisar sair para o clearnet. Isso funciona bem quando possível. Mas nem sempre é prático.

Dado que a rede Tor (às vezes chamada de "darkweb") é milhares de vezes menor que a Internet comum, você nem sempre encontra o que procura. Além disso, se você quiser usar qualquer site de mídia social (barra Facebook, que opera um site de cebola Tor Como navegar no Facebook por Tor em 5 etapasDeseja permanecer seguro ao usar o Facebook? A rede social lançou um endereço .onion! Veja como usar o Facebook no Tor. consulte Mais informação ), você usará um nó de saída.

2. Use HTTPS

Outra maneira de tornar o Tor mais seguro é usar a criptografia de ponta a ponta. Mais sites do que nunca estão usando HTTPS para proteger suas comunicações Google está tornando HTTPS o padrão do ChromeCom mais da metade de todos os sites agora criptografados, é hora de pensar no HTTPS como a opção padrão e não a exceção. Isso é, pelo menos, de acordo com o Google. consulte Mais informação , em vez do antigo e inseguro padrão HTTP. HTTPS é a configuração padrão no Tor, para sites compatíveis. Observe também que os sites .onion não usam HTTPS como padrão porque a comunicação na rede Tor, usando serviços ocultos do Tor, é por natureza criptografada.

Mas se você habilitar o HTTPS, quando seu tráfego sair da rede Tor através de um nó de saída, você manterá sua privacidade. Confira a Electronic Frontier Foundation's Guia interativo Tor e HTTPS para entender mais sobre como o HTTPS protege seu tráfego na Internet.

De qualquer forma, se você estiver se conectando a um site normal da Internet usando o Navegador Tor, verifique se o botão HTTPS está verde antes de transmitir qualquer informação sensível.

3. Usar serviços anônimos

A terceira maneira de melhorar sua segurança do Tor é usar sites e serviços que não relatam suas atividades normalmente. É mais fácil dizer do que fazer nos dias de hoje, mas alguns pequenos ajustes podem ter um impacto significativo.

Por exemplo, mudar da pesquisa do Google para o DuckDuckGo reduz sua pegada de dados rastreáveis. Mudar para serviços de mensagens criptografadas como o Ricochet (que você pode rotear pela rede Tor) também melhora seu anonimato.

4. Evite usar informações pessoais

Além de usar ferramentas para aumentar seu anonimato, você também deve evitar enviar ou usar qualquer informação pessoal no Tor. Usar o Tor para pesquisa é bom. Mas se você participar de fóruns ou interagir com outros serviços ocultos do Tor, não use nenhuma informação de identificação pessoal.

5. Evite logins, assinaturas e pagamentos

Você deve evitar sites e serviços que exijam login. O que quero dizer aqui é que o envio de suas credenciais de login através de um nó de saída malicioso do Tor pode ter consequências terríveis. O honeypot de Chloe é um exemplo perfeito disso.

Além disso, se você fizer login em um serviço usando o Tor, poderá começar a usar informações de conta identificáveis. Por exemplo, se você fizer login na sua conta normal do Reddit usando o Tor, deverá considerar se possui informações de identificação já associadas a ela.

Da mesma forma, o site de cebola do Facebook é um aumento de segurança e privacidade, mas quando você faz login e publica usando seu site regular não está oculta e qualquer pessoa pode localizá-la (embora não possa ver o local que você enviou) de).

Tor não é mágico. Se você fizer login em uma conta, isso deixa um rastro.

6. Use uma VPN

Por fim, use uma VPN. Uma rede virtual privada (VPN) mantém você protegido contra nós de saída maliciosos, continuando a criptografar seus dados assim que eles saem da rede Tor. Se seus dados permanecerem criptografados, um nó de saída mal-intencionado não terá chance de interceptá-lo e tentará descobrir quem você é.

Dois dos provedores de VPN favoritos da MakeUseOf são o ExpressVPN (Os leitores MakeUseOf recebem 49% de desconto) e CyberGhost (nossos leitores podem economize 80% com uma inscrição de três anos). Ambos têm um histórico longo e respeitado de manter seus dados privados quando isso importa.

Mantendo-se seguro ao usar o Tor

Tor e, por extensão, a darkweb, não precisam ser perigosos. Se você seguir as dicas de segurança deste artigo, suas chances de exposição diminuirão drasticamente. A principal coisa a lembrar é se mover devagar!

Deseja saber mais sobre o Tor e a dark web? Inscreva-se no curso grátis por e-mail MakeUseOf explorar como você pode explorar a Internet oculta - manterá você seguro enquanto percorre um mundo oculto na Internet. Caso contrário, confira meu guia não oficial do usuário do Tor para obter mais dicas e truques de segurança Navegação realmente privada: um guia não oficial do usuário para o TorO Tor fornece navegação e mensagens verdadeiramente anônimas e não rastreáveis, além de acesso à chamada “Deep Web”. O Tor não pode ser quebrado de maneira plausível por nenhuma organização do planeta. consulte Mais informação .

Gavin é escritor sênior do MUO. Ele também é o editor e gerente de SEO do site irmão focado em criptografia da MakeUseOf, Blocks Decoded. Ele tem uma redação contemporânea BA (Hons) com práticas de arte digital saqueadas nas montanhas de Devon, além de mais de uma década de experiência profissional em redação. Ele gosta de grandes quantidades de chá.