Propaganda

2017 foi o ano do ransomware. 2018 foi tudo sobre criptojacking. 2019 está se transformando no ano do empacotamento de formulários.

Reduções drásticas no valor de criptomoedas, como Bitcoin e Monero, significam que os cibercriminosos buscam lucros fraudulentos em outros lugares. Que lugar melhor do que roubar suas informações bancárias diretamente do formulário de pedido do produto, antes mesmo de clicar em enviar. Está certo; eles não estão invadindo seu banco. Os invasores estão levantando seus dados antes mesmo de chegarem tão longe.

Aqui está o que você precisa saber sobre o FormJacking.

O que é o Formjacking?

Um ataque de quebra de formulário é uma maneira de um cibercriminoso interceptar suas informações bancárias diretamente de um site de comércio eletrônico.

De acordo com Relatório de ameaças à segurança da Internet da Symantec em 2019, o formjackers comprometeu 4.818 sites exclusivos todos os meses em 2018. Ao longo do ano, a Symantec bloqueou mais de 3,7 milhões de tentativas de quebra de formulário.

Além disso, mais de 1 milhão dessas tentativas de quebra de formulário ocorreram durante os dois últimos meses de 2018 - aumentando até o fim de semana da Black Friday de novembro e depois durante o período de compras de Natal em dezembro.

Ver um aumento nas infecções e reinfecções no estilo MageCart faz com que os golpistas não tenham férias.

- natmchugh (@natmchugh) 21 de dezembro de 2018

Então, como funciona um ataque de formjacking?

O Formjacking envolve a inserção de códigos maliciosos no site de um provedor de comércio eletrônico. O código malicioso rouba informações de pagamento, como detalhes do cartão, nomes e outras informações pessoais comumente usadas durante as compras online. Os dados roubados são enviados para um servidor para reutilização ou venda; a vítima não sabe que suas informações de pagamento estão comprometidas.

Em suma, parece básico. Está longe disso. Um hacker usou 22 linhas de código para modificar scripts em execução no site da British Airways. O invasor roubou 380.000 detalhes do cartão de crédito, arrecadando mais de 13 milhões de libras no processo.

Aí reside o fascínio. Recentes ataques de alto perfil à British Airways, TicketMaster UK, Newegg, Home Depot e Target compartilham um denominador comum: formjacking.

Quem está por trás dos ataques de Formjacking?

Identificar um único invasor quando tantos sites únicos são vítimas de um único ataque (ou pelo menos, estilo de ataque) é sempre difícil para os pesquisadores de segurança. Como em outras ondas recentes de crimes cibernéticos, não há um único perpetrador. Em vez disso, a maioria do FormJacking decorre de grupos Magecart.

Decidiu ir hoje aos estandes da RSA para perguntar a todos os fornecedores que usam o Magecart em seu marketing o que era. As respostas até agora aparentemente são:

- Um grande ataque à minha organização

- Uma grande empresa de criminosos da Rússia

- Um ataque altamente sofisticado para o qual preciso do produto X1 / n

- Y??? K??? s?? (@ydklijnsma) 6 de março de 2019

O nome deriva do software que os grupos de hackers usam para injetar código malicioso em sites vulneráveis de comércio eletrônico. Isso causa alguma confusão, e você costuma ver o Magecart usado como uma entidade singular para descrever um grupo de hackers. Na realidade, vários grupos de hackers Magecart atacam diferentes alvos, usando diferentes técnicas.

Yonathan Klijnsma, pesquisador de ameaças do RiskIQ, acompanha os vários grupos do Magecart. Em um relatório recente publicado com a empresa de inteligência de risco Flashpoint, Klijnsma detalha seis grupos distintos usando o Magecart, operando sob o mesmo apelido para evitar a detecção.

o Relatório Inside Magecart [PDF] explora o que torna cada um dos principais grupos Magecart exclusivos:

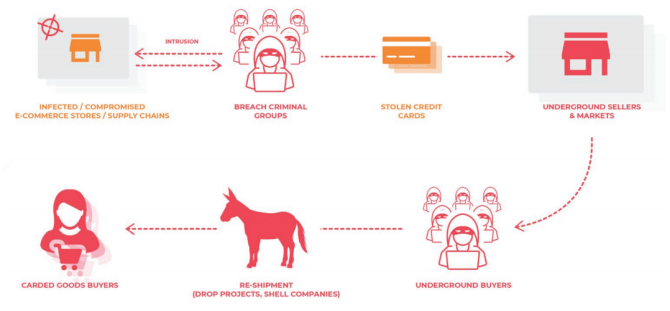

- Grupo 1 e 2: Atacar uma ampla gama de alvos, usar ferramentas automatizadas para violar e roçar sites; monetiza dados roubados usando um sofisticado esquema de remessa.

- Grupo 3: Um volume muito alto de alvos opera um injetor e um skimmer exclusivos.

- Grupo 4: Um dos grupos mais avançados, combina com os locais das vítimas, usando uma variedade de ferramentas de ofuscação.

- Grupo 5: Destina fornecedores de terceiros a violar vários alvos, links para o ataque do Ticketmaster.

- Grupo 6: Segmentação seletiva de sites e serviços de valor extremamente alto, incluindo os ataques da British Airways e Newegg.

Como você pode ver, os grupos são sombrios e usam técnicas diferentes. Além disso, os grupos Magecart estão competindo para criar um produto eficaz para roubar credenciais. Os alvos são diferentes, pois alguns grupos visam especificamente retornos de alto valor. Mas na maioria das vezes, eles estão nadando na mesma piscina. (Esses seis não são os únicos grupos de Magecart por aí.)

Grupo Avançado 4

O trabalho de pesquisa RiskIQ identifica o Grupo 4 como "avançado". O que isso significa no contexto do formjacking?

O Grupo 4 tenta se misturar ao site em que está se infiltrando. Em vez de criar tráfego adicional inesperado na Web que um administrador de rede ou pesquisador de segurança possa detectar, o Grupo 4 tenta gerar tráfego "natural". Isso é feito registrando domínios "imitando provedores de anúncios, provedores de análise, domínios da vítima e qualquer outra coisa" que os ajude a se esconder à vista.

Além disso, o Grupo 4 altera regularmente a aparência de seu skimmer, como suas URLs aparecem, os servidores de exfiltração de dados e muito mais. Tem mais.

O escumador de formulários de grupo 4 primeiro valida o URL de checkout no qual está funcionando. Então, diferente de todos os outros grupos, o skimmer do Grupo 4 substitui o formulário de pagamento por um dos seus, servindo o formulário de skimming diretamente ao cliente (leia-se: vítima). A substituição do formulário "padroniza a retirada dos dados", facilitando a reutilização ou venda.

O RiskIQ conclui que “esses métodos avançados combinados com infraestrutura sofisticada indicam um histórico provável no ecossistema de malware bancário... mas eles transferiram seu MO [Modus Operandi] para o escaneamento de cartões, porque é muito mais fácil do que a fraude bancária. ”

Como os grupos Formjacking ganham dinheiro?

Na maioria das vezes, o credenciais roubadas são vendidas online Aqui está o quanto sua identidade pode valer na Dark WebÉ desconfortável pensar em si mesmo como uma mercadoria, mas todos os seus dados pessoais, do nome e endereço aos detalhes da conta bancária, valem algo para os criminosos on-line. Quanto você vale? consulte Mais informação . Existem inúmeros fóruns internacionais e de língua russa, com longas listagens de cartões de crédito roubados e outras informações bancárias. Eles não são o tipo de site ilícito e decadente que você pode imaginar.

Alguns dos sites de cartões mais populares se apresentam como uma roupa profissional - inglês perfeito, gramática perfeita, atendimento ao cliente; tudo o que você espera de um site de comércio eletrônico legítimo.

Os grupos Magecart também estão revendendo seus pacotes de empacotamento de formulários para outros possíveis criminosos cibernéticos. Os analistas da Flashpoint encontraram anúncios de kits personalizados de skimmer em um fórum russo sobre hackers. Os kits variam de US $ 250 a US $ 5.000, dependendo da complexidade, com os fornecedores exibindo modelos de preços exclusivos.

Por exemplo, um fornecedor estava oferecendo versões orçamentárias de ferramentas profissionais vistas os ataques de alto perfil do formulário.

Grupos de Formjacking também oferecem acesso a sites comprometidos, com preços a partir de US $ 0,50, dependendo da classificação do site, hospedagem e outros fatores. Os mesmos analistas do Flashpoint descobriram cerca de 3.000 sites violados à venda no mesmo fórum de hackers.

Além disso, havia "mais de uma dúzia de vendedores e centenas de compradores" operando no mesmo fórum.

Como você pode parar um ataque de Formjacking?

Os skimmers do Magecart FormJacking usam JavaScript para explorar as formas de pagamento dos clientes. O uso de um bloqueador de scripts baseado em navegador geralmente é suficiente para impedir que um ataque de quebra de formulário roube seus dados.

- Usuários do Chrome devem conferir ScriptSafe

- Usuários do Firefox podem usar NoScript

- Os usuários do Opera podem usar ScriptSafe

- Usuários do Safari devem conferir JSBlocker

Depois de adicionar uma das extensões de bloqueio de script ao seu navegador, você terá uma proteção significativamente maior contra ataques de quebra de formulário. Mas não é perfeito.

O relatório RiskIQ sugere evitar sites menores que não tenham o mesmo nível de proteção que um site principal. Ataques à British Airways, Newegg e Ticketmaster sugerem que os conselhos não são totalmente válidos. Mas não desconte. Um site de comércio eletrônico para mães e pop tem mais chances de hospedar um script de empacotamento de formulário Magecart.

Outra mitigação é o Malwarebytes Premium. O Malwarebytes Premium oferece verificação em tempo real do sistema e proteção no navegador. A versão Premium protege exatamente contra esse tipo de ataque. Não tem certeza sobre a atualização? Aqui estão cinco excelentes razões para atualizar para o Malwarebytes Premium 5 razões para atualizar para o Malwarebytes Premium: Sim, vale a penaEmbora a versão gratuita do Malwarebytes seja incrível, a versão premium possui vários recursos úteis e que valem a pena. consulte Mais informação !

Gavin é escritor sênior do MUO. Ele também é o editor e gerente de SEO do site irmão de MakeUseOf, Blocks Decoded. Ele tem uma redação contemporânea BA (Hons) com práticas de arte digital saqueadas nas montanhas de Devon, além de mais de uma década de experiência profissional em redação. Ele gosta de grandes quantidades de chá.