Propaganda

O poder das redes de bots está aumentando. Uma rede de bots suficientemente organizada e globalizada derrubará partes da Internet, não apenas sites únicos, é esse o poder que eles exercem. Apesar de seu enorme poder, o maior ataque DDoS não usou uma estrutura tradicional de botnet.

Vamos ver como o poder de uma botnet se expande O que é um botnet e seu computador faz parte de um?As redes de bots são uma importante fonte de malware, ransomware, spam e muito mais. Mas o que é uma botnet? Como eles passam a existir? Quem os controla? E como podemos detê-los? consulte Mais informação e como os próximos DDoS enormes que você ouve sobre O que exatamente é um ataque DDoS e como isso acontece?Você sabe o que um ataque DDoS faz? Pessoalmente, eu não tinha ideia até ler este infográfico. consulte Mais informação será o maior que o anterior.

Como as botnets crescem?

A definição de botnet SearchSecurity estados que “uma botnet é uma coleção de dispositivos conectados à Internet, que podem incluir PCs, servidores, dispositivos móveis e internet de coisas que são infectados e controlados por um tipo comum de malware. Os usuários muitas vezes desconhecem que uma botnet está infectando seu sistema. ”

As redes de bots são diferentes de outros tipos de malware, pois são uma coleção de máquinas infectadas coordenadas. As redes de bots usam malware para estender a rede a outros sistemas, usando predominantemente emails de spam com um anexo infectado. Eles também têm algumas funções principais, como envio de spam, coleta de dados, fraude de cliques e ataques DDoS.

O poder de ataque em rápida expansão das botnets

Até recentemente, as redes de bots tinham algumas estruturas comuns familiares aos pesquisadores de segurança. Mas no final de 2016, as coisas mudaram. UMA série de ataques DDoS enormes Os principais eventos de cibersegurança de 2017 e o que eles fizeram com vocêVocê foi vítima de um hack em 2017? Bilhões foram, no que foi claramente o pior ano em segurança cibernética até agora. Com tanta coisa acontecendo, você pode ter perdido algumas das violações: vamos recapitular. consulte Mais informação fez os pesquisadores se sentarem e tomarem nota.

- Setembro de 2016. A recém-descoberta botnet Mirai ataca o site do jornalista de segurança Brian Krebs com 620Gbps, interrompendo maciçamente seu site, mas finalmente falha devido à proteção Akamai DDoS.

- Setembro de 2016. O botnet Mirai ataca o host francês OVH, aumentando para cerca de 1Tbps.

- Outubro de 2016. Um ataque enorme derrubou a maioria dos serviços de internet na costa leste dos EUA. O ataque foi direcionado ao provedor de DNS, Dyn, com os serviços da empresa recebendo um tráfego estimado de 1,2Tbps, desligar temporariamente sites como Airbnb, Amazon, Fox News, GitHub, Netflix, PayPal, Twitter, Visa e Xbox Viver.

- Novembro de 2016. A Mirai atinge ISPs e provedores de serviços móveis na Libéria, derrubando a maioria dos canais de comunicação em todo o país.

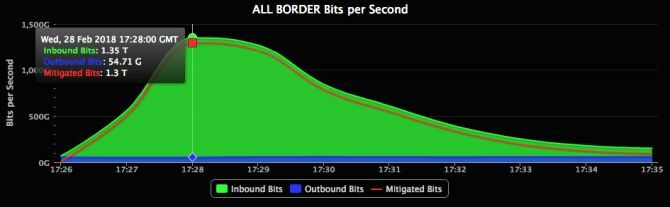

- Março de 2018. O GitHub é atingido pelo maior DDoS registrado, registrando cerca de 1,35Tbps no tráfego sustentado.

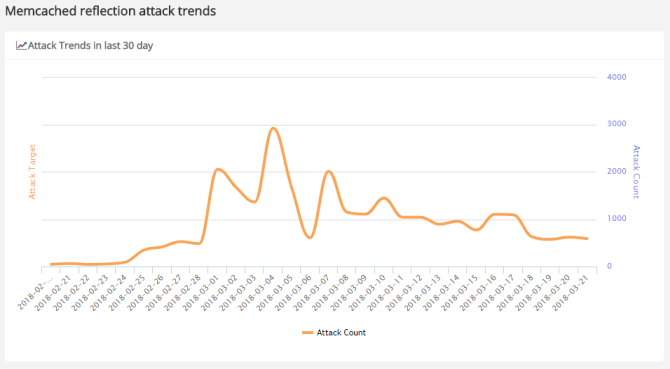

- Março de 2018. A empresa de segurança de rede Arbor Networks reivindica seu tráfego global ATLAS e o sistema de monitoramento DDoS registra 1.7Tbps.

Esses ataques aumentam de poder ao longo do tempo. Porém, antes disso, o maior DDoS de todos os tempos foi o ataque de 500 Gbps a sites pró-democracia durante os protestos na Central de Ocupação de Hong Kong.

Parte do motivo desse aumento contínuo de energia é uma técnica DDoS completamente diferente que não requer centenas de milhares de dispositivos infectados por malware.

DDoS Memcached

A nova técnica DDoS explora o memcached serviço. Desses seis ataques, os ataques GitHub e ATLAS usam o cache de memc para ampliar o tráfego da rede a novas alturas. O que é o memcached?

Bem, o memcached é um serviço legítimo em execução em muitos sistemas Linux. Ele armazena em cache os dados e diminui a tensão no armazenamento de dados, como discos e bancos de dados, reduzindo o número de vezes que uma fonte de dados deve ser lida. Geralmente é encontrado em ambientes de servidor, em vez de sua área de trabalho Linux 5 grandes ambientes de desktop Linux que você nunca ouviu falarExistem muitos ambientes de desktop Linux por aí - incluindo alguns ótimos dos quais você provavelmente nunca ouviu falar. Aqui estão cinco dos nossos favoritos. consulte Mais informação . Além disso, os sistemas que executam o memcached não devem ter uma conexão direta à Internet (você verá o porquê).

O Memcached se comunica usando o UDP (User Data Protocol), permitindo a comunicação sem autenticação. Por sua vez, isso significa basicamente qualquer pessoa que possa acessar uma máquina conectada à Internet usando o serviço memcached pode se comunicar diretamente com ele e solicitar dados dele (é por isso que não deve se conectar ao Internet!).

A desvantagem infeliz dessa funcionalidade é que um invasor pode falsificar o endereço de Internet de uma máquina que faz uma solicitação. Portanto, o invasor falsifica o endereço do site ou serviço para o DDoS e envia uma solicitação ao maior número possível de servidores em cache. A resposta combinada dos servidores memcached torna-se o DDoS e sobrecarrega o site.

Essa funcionalidade não intencional é ruim o suficiente por si só. Mas o memcached tem outra "habilidade" única. O Memcached pode amplificar massivamente uma pequena quantidade de tráfego de rede em algo estupendamente grande. Certos comandos para o protocolo UDP resultam em respostas muito maiores que a solicitação original.

A amplificação resultante é conhecida como fator de amplificação de largura de banda, com amplificação de ataque varia entre 10.000 e 52.000 vezes a solicitação original. (Akami acredita ataques do memcached podem “ter um fator de amplificação superior a 500.000!)

Qual é a diferença?

Você vê, então, que a principal diferença entre um DDoS de botnet regular e um DDoS com cache de memória está na infraestrutura deles. Os ataques DDoS em cache não precisam de uma enorme rede de sistemas comprometidos, contando com sistemas Linux inseguros.

Alvos de alto valor

Agora que o potencial de ataques DDoS memcached extremamente poderosos está em aberto, espere ver mais ataques dessa natureza. Mas os ataques com cache de memórias que já ocorreram - não na mesma escala que o ataque do GitHub - criaram algo diferente da norma.

A empresa de segurança Cybereason acompanha de perto a evolução dos ataques armazenados em cache. Durante a análise, eles viram o ataque armazenado em cache no memcached em uso como uma ferramenta de entrega de resgate. Os atacantes incorporam um pequena nota de resgate solicitando pagamento em Monero 5 razões pelas quais você não deve pagar golpistas de RansomwareO ransomware é assustador e você não quer ser atingido por ele - mas mesmo se o fizer, existem razões convincentes para você NÃO pagar o referido resgate! consulte Mais informação (uma criptomoeda), em seguida, coloque esse arquivo em um servidor em cache do memcached. Quando o DDoS é iniciado, o invasor solicita o arquivo de nota de resgate, fazendo com que o destino receba a nota repetidamente.

Ficando seguro?

Na verdade, não há nada que você possa fazer para interromper um ataque armazenado em cache. Na verdade, você não saberá até que termine. Ou, pelo menos, até que seus serviços e sites favoritos estejam indisponíveis. Isto é, a menos que você tenha acesso a um sistema ou banco de dados Linux executando o memcached. Então você deve realmente verificar a segurança da sua rede.

Para usuários regulares, o foco realmente permanece nas redes de bots regulares espalhadas por malware. Que significa

- Atualize seu sistema e mantenha-o assim

- Atualize seu antivírus

- Considere uma ferramenta antimalware como o Malwarebytes Premium As melhores ferramentas de segurança e antivírus de computadorPreocupado com malware, ransomware e vírus? Aqui estão os melhores aplicativos de segurança e antivírus que você precisa para se manter protegido. consulte Mais informação (a versão premium oferece proteção em tempo real)

- Habilite o filtro de spam no seu cliente de email Como parar e-mails de spam no GmailRecebendo muitos e-mails de spam? Essas dicas inteligentes do Gmail ajudarão você a impedir que emails indesejados de spam obstruam sua caixa de entrada do Gmail. consulte Mais informação ; ligue-o para capturar a grande maioria do spam

- Não clique em nada que você não tenha certeza; isso vale para emails não solicitados com links desconhecidos

Ficar em segurança não é uma tarefa,requer apenas um pouco de vigilância 6 cursos gratuitos de segurança cibernética que o manterão seguro onlineIntrigado com a segurança online? Confuso sobre roubo de identidade, criptografia e quão seguro é comprar online? Compilamos uma lista de 6 cursos gratuitos de segurança cibernética que explicam tudo, prontos para serem ministrados hoje! consulte Mais informação .

Crédito de imagem: BeeBright /Depositphotos

Gavin é escritor sênior do MUO. Ele também é o editor e gerente de SEO do site irmão do MakeUseOf, Blocks Decoded. Ele tem uma redação contemporânea BA (Hons) com práticas de arte digital saqueadas nas montanhas de Devon, além de mais de uma década de experiência profissional em redação. Ele gosta de grandes quantidades de chá.